Вирус может изменить формат данных

Обновлено: 25.04.2024

3. Отличительными особенностями компьютерного вируса являются:

A) значительный объем программного кода;

B) необходимость запуска со стороны пользователя;

C) способность к повышению помехоустойчивости операционной системы;

D) маленький объем, способность к самостоятельному запуску и многократному копированию кода, к созданию помех корректной работе компьютера;*

E) легкость распознавания.

4. Программа, внутри которой находится вирус, называется

A) сжатой программой

B) зараженной программой*

C) программой с помощью, которой можно выключить компьютер

D) испорченной программой

E) антивирусной программой

5. На какие две группы делятся компьютерные вирусы по месту их расположения:

A) испорченные и заражённые

B) работающие и неработающие

C) резидентные и нерезидентные*

D) видимые и самомодифицирующиеся

E) логические бомбы и вирусы ловушки

6. Вирусы, заражающие файлы с расширениями . сом и . ехе, а также оверлейные файлы, загружаемые при выполнении других программ называются

7. Для защиты компьютера от вирусов можно использовать

A) более новые операционные системы

B) офисный пакет Microsoft Office

C) оболочку Norton Commander

D) программу WinRar

E) общие средства защиты информации, специализированные программы

8. Может ли присутствовать компьютерный вирус на чистой дискете (на дискете отсутствуют файлы)?

A) Да, в загрузочном секторе дискеты

C) Да, в области данных

D) Да, в области каталога

E) Да, если дискета отформатирована

9. Антивирусные программы можно разделить на несколько видов:

A) фаги, программы контроля системных областей дисков, инспекторы

B) профессоры, резидентные программы для защиты от вирусов, иммунизаторы

C) ревизоры, фаги, фильтры, исполняемые, загрузочные

D) детекторы, доктора, ревизоры, доктора-ревизоры, фильтры и вакцины

E) самомодифицирующиеся, доктора-ревизоры, фильтры и вакцины, инспекторы

10. К антивирусным программа относятся

A) DrWeb, Aidstest, AVP*

B) WinRar, WinZip, Norton Commander

C) MS Word, Aidstest, DrWeb

D) AVP, Norton Commander, WinRar

E) WinZip, DrWeb, MS Word

11. По степени воздействия вирусы можно разделить на следующие виды:

A) Резидентные, не резидентные

B) Сетевые, файловые, загружаемые

C) Студенческие, компаньон, червяки

D) Стелс, макро, полиморфик

E) Безвредные, безопасные, опасные, очень опасные

12. Антивирусные программы – это …

A) программы сканирования и распознавания

B) программы, выявляющие и лечащие компьютерные вирусы *

C) программы, только выявляющие вирусы

D) программы-архиваторы, разархиваторы

E) трансляция программы в машинный код

A) тестировании компьютера

C) форматировании дискеты

D) перезагрузке компьютера

E) запуска программы Drweb

14. Какое утверждение не верно:

A) вирус может изменить формат представления данных в ЭВМ

B) вирус замедляет работу компьютера

C) вирус выводит посторонние сведения на экран

D) от вируса нельзя избавиться*

E) вирус искажает и уничтожает информацию в компьютере

A) При подключении к почтовому серверу

C) При получении зараженного файла, присланного с письмом по e-mail

D) В момент отправки или получения почты

E) При открытии зараженного файла, присланного с письмом по e-mail*

16. Какие объекты нельзя проверить на вирус с помощью программы Kaspersky Anti-Virus?

A) сетевые факс-модемы*

B) локальные, сетевые, гибкие (флоппи) диски

C) компакт-диск и жесткий диск

D) гибкий (флоппи) диск и жесткий диск

17. Проверка отдельного объекта на вирусы производится путем …

A) правый щелчок мышью по объекту – Проверить на вирусы*

B) левый щелчок мышью по объекту – Проверить на вирусы

C) правый щелчок мышью по объекту – Общий доступ и безопасность

D) левый щелчок мышью по объекту – Общий доступ и безопасность

E) правый щелчок мышью по объекту – Добавить в архив

18. По среде обитания компьютерные вирусы можно разделить на

A) Активные и пассивные.

B) Файловые, загрузочные, макровирусы и сетевые. *

C) Символьные и графические.

D) Текстовые и графические.

E) Пакетные и диалоговые.

19. По особенностям алгоритма вирусы можно разделить на

A) Активные и пассивные.

B) Файловые, загрузочные, макровирусы и сетевые.

C) Символьные и графические.

D) Резидентные, стелс-вирусы, полиморфные. *

E) Пакетные и диалоговые.

20. По способу заражения вирусы можно разделить на

Файловые, загрузочные, макровирусы и сетевые.

Символьные и графические.

Резидентные, стелс-вирусы, полиморфные.

Пакетные и диалоговые.

21. По деструктивным возможностям вирусы можно разделить на

Файловые, загрузочные, макровирусы и сетевые.

Символьные и графические.

Резидентные, стелс-вирусы, полиморфные.

Неопасные, опасные и очень опасные. *

22. Вирусы, которые могут оставлять свои копии в оперативной памяти, называются

23. Файловый вирус:

A) поражает загрузочные сектора дисков;

B) всегда изменяет код заражаемого файла;*

C) всегда меняет длину файла;

D) всегда меняет начало файла;

E) всегда меняет начало и длину файла.

24. Программы, предназначенные для защиты от вирусов:

B) Текстовые редакторы.

D) Электронные таблицы.

25. Загрузочные вирусы характеризуются тем, что:

A) поражают загрузочные сектора дисков; *

B) поражают программы в начале их работы;

C) запускаются при загрузке компьютера;

D) изменяют весь код заражаемого файла;

E) всегда меняют начало и длину файла.

26. Источники вирусов – это следующие аппаратные устройства

A) Принтер, плоттер, планшет, световое перо.

B) Джойстик, мышь, модем.

D) Жесткие магнитные диски. *

E) Модем, сетевая карта, устройство хранения информации со сменными носителями.

27. Создание компьютерных вирусов является:

A) последствием сбоев операционной системы;

B) развлечением программистов;

C) побочным эффектом при разработке программного обеспечения;

E) необходимым компонентом подготовки программистов.

28. Для запуска антивирусной программы при включении компьютера необходимо поместить её в папку:

29. К антивирусным программам не относится:

A) обнаружение и уничтожение вирусов;

B) контроль возможных путей распространения компьютерных вирусов;

C) обнаружение компьютерных вирусов; *

D) “излечение” зараженных файлов;

E) уничтожение зараженных файлов.

31. Макровирусы – это …

A) Вирусы, которые активны в момент после запуска зараженного файла, передающие управление самой зараженной программе;

B) Вирусы, заражающие документы Word и Excel*;

C) Вирусы, имеющие множество форм;

D) Вирусы, которые после запуска остаются в оперативной памяти и продолжают действовать;

E) Вирусы, которые используют те или иные средства для того, чтобы максимальным образом скрыть факт своего присутствия;

32. Средства для борьбы с вирусами:

A) Регулярное восстановление системы.

B) Сканеры, CRC-сканеры, специализированные антивирусы, прививки. *

C) Регулярное очищение корзины.

D) Перезагрузка компьютера.

E) Удаленная техническая поддержка.

33. Вирусы, которые используют те или иные средства для того, чтобы максимальным образом скрыть факт своего присутствия, называются

A) Вирусами – невидимками*

34. Один из наиболее вероятных признаков появления вируса на компьютере

A) Не работают съемные диски

B) Частые зависания и сбои в работе компьютера*

C) Не работают звуковые устройства

D) Компьютер не включается

E) Не работает блок питания

35. Какие размеры имеют вирусы?

D) совсем маленькие*;

36. Резидентные вирусы – это…

A) вирусы, которые активны в момент после запуска зараженного файла, передающие управление самой зараженной программе;

B) вирусы, которые используют те или иные средства для того, чтобы максимальным образом скрыть факт своего присутствия;

C) вирусы, заражающие документы Word и Excel.

D) вирусы, которые после запуска остаются в оперативной памяти и продолжают действовать;*

1. Сканирование

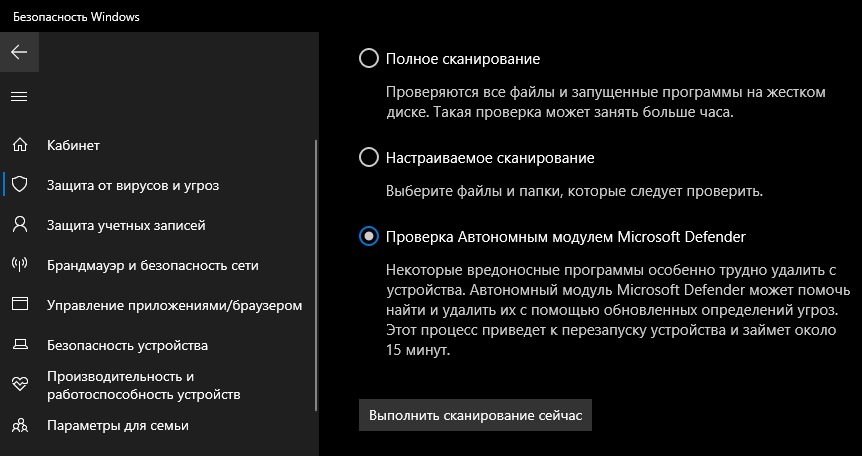

Первым делом нужно проделать сканирование сканером как Zemana, DrWeb или лучше запустить защитник Windows с параметром автономного модуля. Это позволит лучше обезвредить вирус, если он будет занят какими-либо процессами. Для этого:

- Откройте "Безопасность Windows" > "Защита от вирусов и угроз" > "Параметры сканирования".

- Выберите "Проверка автономным модулем Microsoft Defender".

- Ваш ПК будет перезагружен и начнется процесс сканирования.

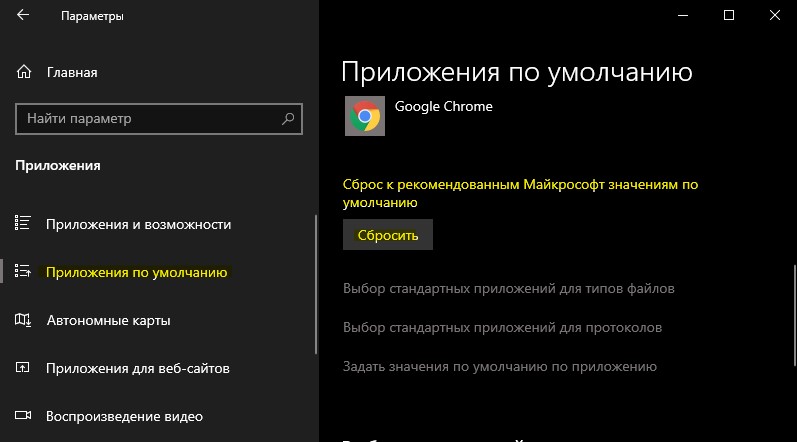

2. Сброс приложений по умолчанию

- Нажмите Win+i и выберите "Приложения" > "Приложения по умолчанию".

- Справа пролистайте вниз и нажмите "Сбросить" к рекомендуемым значениям.

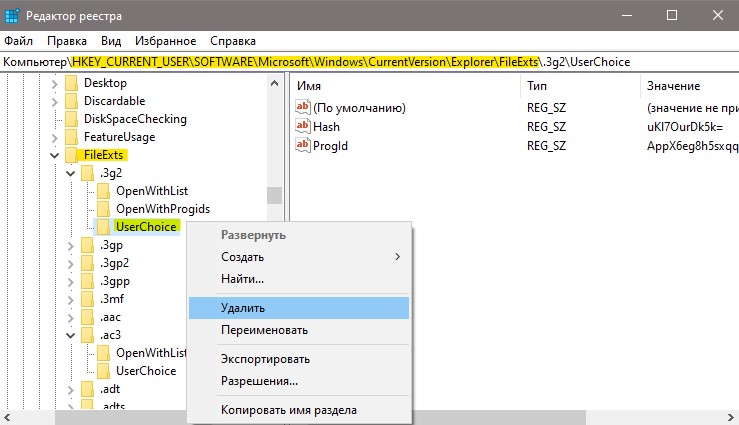

3. Удаление папки UserChoice

Нажмите Win+R и введите regedit, чтобы открыть редактор реестра. В реестре перейдите по пути:

- HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\FileExts\

- У вас будет список расширений, если не видно, то разверните папку FileExts.

- В списке расширений, раздвигайте список каждого.

- Если обнаружите папку UserChoice, то удаляйте её.

4. На флешке ярлыки

Если вы столкнулись, что на флешки пропали файлы и вместо них ярлыки, то это вирус. Суть его состоит в том, что он скрывает файлы на флешки, создает ярлыки и показывает их вам. Любой антивирус должен справится с такой угрозой, так как это не очень трудная угроза для безопасности. Но мы пойдет другим путем, так как скорее всего сканером или антиврусом вы уже пытались сканировать флешку и вам это не помогло.

Запустите командную строку от имени администратора и введите ниже команду:

Где D: это буква флешки и команда удалит запрещающие атрибуты файлов.

3) Установите соответствие классификации программ содержащих вредоносный код:

1. По среде обитания

2. По способу заражения

3. По особенностям алгоритма

А) Файловые, загрузочные, драйверные, сетевые

Б) Резидентные, нерезидентные

В) Простейшие, спутники, черви, невидимки, мутанты

4) Эти программы, содержащие вредоносный код, которые при распространении своих копий обязательно изменяют содержимое дисковых секторов или файлов.

1. Паразитические

2. Компаньон-вирусы

3. Вирусы-черви

5) Программы содержащие вредоносный код, заражающие документы MS Word и MS Excel, называются …

1.Вирус-червь

2. Макро-вирусы

3. Компаньон – вирусы

6) Основными мерами защиты от программ содержащих вредоносный код считаются:

1. резервирование

2. профилактика

3. дефрагментация

4. все перечисленные варианты

5. разграничение доступа

7) Если Вы обнаружили программу, содержащую вредоносный код на своем КОМПЬЮТЕРЕ, какое действие из перечисленных ВЫ выполните в первую очередь?

1. Выключите ПК

2. Перезагрузите ПК

3. Запустите на выполнение антивирусную программу

8) Как часто желательно запускать на выполнение антивирусную программу для проверки дисков на наличие программ содержащих вредоносный код?

1. При обнаружении вируса

2. Каждый раз при включении ПК

3. Раз в неделю

9) Выберите антивирусные программы:

1. Norton Antivirus

2. Far Manager

3. AVP

4. DrWeb

5. Format

10) Как заражается КОМПЬЮТЕР файловыми вирусами?

1. При запуске зараженной программы

2. При просмотре оглавления дисков

3. При просмотре текстового документа MS DOS

11) Резидентные вирусы:

1. Активны до выключения компьютера

2. Активны какое-то ограниченное время, а далее перестают оказывать любое воздействие

3. Активизируются после нажатия на определенную комбинацию клавиш

12) Программа, содержащая вредоносный код это - .

1. программа проверки и лечения дисков

2. любая программа, созданная на языках низкого уровня

3. программа, скопированная с плохо отформатированной дискеты

4. специальная программа небольшого размера, которая может приписывать себя к другим программам, она обладает способностью " размножаться "

13) Работа программ содержащих вредоносный код может начаться в процессе .

1. работы с файлами

2. форматирования диска

3. выключения компьютера

4. печати на принтере

14) Отличительными особенностями программы содержащей вредоносный код являются…

1. значительный объем программного кода

2. способность к повышению помехоустойчивости операционной системы

3. способность к самостоятельному запуску и к созданию помех корректной работе компьютера

15) Получить программу, содержащую вредоносный код можно получить в следующих случаях:

1. при подключении к системе зараженного драйвера.

2. при установке на компьютере зараженной операционной системы.

3. при запуске на компьютере исполняемой программы, зараженной вирусом.

4. все перечисленные варианты

Доброго времени суток! Появилась проблема. Не знаю с чем связано. Все файлы ворд и эксель сменили кодировку или были зашифрованы!!

Как это можно вернуть или как предотвратить такие вещи? Или что это вообще было?

Прошу помощи, так как первый раз сталкиваюсь с вирусами.

- Вопрос задан более трёх лет назад

- 1373 просмотра

Оценить 3 комментария

Александр +: а что линукс автоматически защищает от вирусов?

Давайте скину вам скриптец, под рутом запустите и потом ищите свищите ваши файлы.

Только не говорите, что никто от рута не запускает всякую муть, таких людей ровно столько же, сколько и на винде: нагуглили команду sudo и понеслась по кочкам.

Ыть ! Не так давно нашел у себя один такой файл. Доооолго вспоминал природу его создания и размышлял над тем, что там могло вообще быть, но после принял решение удалить его - восстановить как бы возможности не видел. Юзается Linux и Windows, причина осталась неясна. Единственное до чего я не допер - попробывать погуглить это странное содержимое.

Никак, Птр? Если файл хранился на винде и был доступен по виндовой шаре - линух там или не линух на сервере - пофиг. Если Птр, то лучше сразу бэкап брать, если он есть конечно :)

Файл зашифрован вирусом Ransom:DOS/Petya.A, если заражённая Windows находится в заблокированном состоянии (вымагают биткойны), то можно извлечь заражённый сектор и с его помощью узнать ключ, который вирус примет и начнёт расшифровку. Если антивирус удалил заражение, то файлы мертвы, восстановить можно лишь из резервной копии. Для Windows 7 и старше это работает через систему восстановления, если она не была отключена шаловливыми ручками. Просто кликаем правой кнопкой по файлу и выбираем пункт "Восстановить прежнюю версию". Если предложено будет восстановление на слишком старую версию (месячной давности), можно попробовать восстановить всю папку с этими файлами (как правило для папок есть копии 1-2 дневной давности).

Поговорим о компьютерных вирусах? Нет, не о том, что вчера поймал ваш антивирус. Не о том, что вы скачали под видом инсталлятора очередного Photoshop. Не о rootkit-e, который стоит на вашем сервере, маскируясь под системный процесс. Не о поисковых барах, downloader-ах и другой малвари. Не о коде, который делает плохие вещи от вашего имени и хочет ваши деньги. Нет, всё это коммерция, никакой романтики…

В общем, для статьи вполне достаточно лирики, перейдем к делу. Я хочу рассказать о классическом вирусе, его структуре, основных понятиях, методах детектирования и алгоритмах, которые используются обеими сторонами для победы.

Мы будем говорить о вирусах, живущих в исполняемых файлах форматов PE и ELF, то есть о вирусах, тело которых представляет собой исполняемый код для платформы x86. Кроме того, пусть наш вирус не будет уничтожать исходный файл, полностью сохраняя его работоспособность и корректно инфицируя любой подходящий исполняемый файл. Да, ломать гораздо проще, но мы же договорились говорить о правильных вирусах, да? Чтобы материал был актуальным, я не буду тратить время на рассмотрение инфекторов старого формата COM, хотя именно на нем были обкатаны первые продвинутые техники работы с исполняемым кодом.

Начнём со свойств кода вируса. Чтобы код удобней было внедрять, разделять код и данные не хочется, поэтому обычно используется интеграция данных прямо в исполняемый код. Ну, например, так:

Все эти варианты кода при определенных условиях можно просто скопировать в память и сделать JMP на первую инструкцию. Правильно написав такой код, позаботившись о правильных смещениях, системных вызовах, чистоте стека до и после исполнения, и т.д., его можно внедрять внутрь буфера с чужим кодом.

- Куда положить вирус? Необходимо найти достаточно места, чтобы вирус туда поместился, записать его туда, по возможности не разломав файл и так, чтобы в области, в которой вирус окажется, было разрешено исполнение кода.

- Как передать управление на вирус? Просто положить вирус в файл недостаточно, надо еще совершить переход на его тело, а после завершения его работы вернуть управление программе-жертве. Или в другом порядке, но, в любом случае, мы же договорились не ломать ничего, да?

Исполняемый файл (PE или ELF) состоит из заголовка и набора секций. Секции – это выровненные (см. ниже) буферы с кодом или данными. При запуске файла секции копируются в память и под них выделяется память, причем совсем необязательно того объёма, который они занимали на диске. Заголовок содержит разметку секций, и сообщает загрузчику, как расположены секции в файле, когда он лежит на диске, и каким образом необходимо расположить их в памяти перед тем, как передать управление коду внутри файла. Для нас интересны три ключевых параметра для каждой секции, это psize, vsize, и flags. Psize (physical size) представляет собой размер секции на диске. Vsize (virtual size) – размер секции в памяти после загрузки файла. Flags – атрибуты секции (rwx). Psize и Vsize могут существенно различаться, например, если программист объявил в программе массив в миллион элементов, но собирается заполнять его в процессе исполнения, компилятор не увеличит psize (на диске содержимое массива хранить до запуска не нужно), а вот vsize увеличит на миллион чего-то там (в runtime для массива должно быть выделено достаточно памяти).

Флаги (атрибуты доступа) будут присвоены страницам памяти, в которые секция будет отображена. Например, секция с исполняемым кодом будет иметь атрибуты r_x (read, execute), а секция данных атрибуты rw_ (read,write). Процессор, попытавшись исполнить код на странице без флага исполнения, сгенерирует исключение, то же касается попытки записи на страницу без атрибута w, поэтому, размещая код вируса, вирмейкер должен учитывать атрибуты страниц памяти, в которых будет располагаться код вируса. Стандартные секции неинициализированных данных (например, область стека программы) до недавнего времени имели атрибуты rwx (read, write, execute), что позволяло копировать код прямо в стек и исполнять его там. Сейчас это считается немодным и небезопасным, и в последних операционных системах область стека предназначена только для данных. Разумеется, программа может и сама изменить атрибуты страницы памяти в runtime, но это усложняет реализацию.

Также, в заголовке лежит Entry Point — адрес первой инструкции, с которой начинается исполнение файла.

Необходимо упомянуть и о таком важном для вирмейкеров свойстве исполняемых файлов, как выравнивание. Для того чтобы файл оптимально читался с диска и отображался в память, секции в исполняемых файлах выровнены по границам, кратным степеням двойки, а свободное место, оставшееся от выравнивания (padding) заполнено чем-нибудь на усмотрение компилятора. Например, логично выравнивать секции по размеру страницы памяти – тогда ее удобно целиком копировать в память и назначать атрибуты. Даже вспоминать не буду про все эти выравнивания, везде, где лежит мало-мальски стандартный кусок данных или кода, его выравнивают (любой программист знает, что в километре ровно 1024 метра). Ну а описание стандартов Portable Executable (PE) и Executable Linux Format (ELF) для работающего с методами защиты исполняемого кода – это настольные книжки.

- поставить указатель точно на начало какой-нибудь инструкции (просто так взять рандомное место в исполняемой секции и начать дизассемблирование с него нельзя, один и тот же байт может быть и опкодом инструкции, и данными)

- определить длину инструкции (для архитектуры x86 инструкции имеют разные длины)

- переместить указатель вперед на эту длину. Мы окажемся на начале следующей инструкции.

- повторять, пока не решим остановиться

- Выбираем вкусный исполняемый файл (достаточно толстый, чтобы в него поместилось тело вируса, с нужным распределением секций и т.п.).

- Читаем свой код (код тела вируса).

- Берем несколько первых инструкций из файла-жертвы.

- Дописываем их к коду вируса (сохраняем информацию, необходимую для восстановления работоспособности).

- Дописываем к коду вируса переход на инструкцию, продолжающую исполнение кода-жертвы. Таким образом, после исполнения собственного кода вирус корректно исполнит пролог кода-жертвы.

- Создаем новую секцию, записываем туда код вируса и правим заголовок.

- На место этих первых инструкций кладем переход на код вируса.

Думаю, не надо описывать вам компоненты современного антивируса, все они крутятся вокруг одного функционала – антивирусного детектора. Монитор, проверяющий файлы на лету, сканирование дисков, проверка почтовых вложений, карантин и запоминание уже проверенных файлов – все это обвязка основного детектирующего ядра. Второй ключевой компонент антивируса – пополняемые базы признаков, без которых поддержание антивируса в актуальном состоянии невозможно. Третий, достаточно важный, но заслуживающий отдельного цикла статей компонент – мониторинг системы на предмет подозрительной деятельности.

Итак (рассматриваем классические вирусы), на входе имеем исполняемый файл и один из сотни тысяч потенциальных вирусов в нем. Давайте детектировать. Пусть это кусок исполняемого кода вируса:

- сокрытие кода самого вируса;

- сокрытие его точки входа.

Сокрытие точки входа (Entry Point Obscuring) в результате послужило толчком для появления в вирусных движках автоматических дизассемблеров для определения, как минимум, инструкций перехода. Вирус старается скрыть место, с которого происходит переход на его код, используя из файла то, что в итоге приводит к переходу: JMP, CALL, RET всякие, таблицы адресов и т.п. Таким образом, вирус затрудняет указание смещения сигнатуры.

Гораздо более подробно некоторые алгоритмы таких движков и детектора мы посмотрим во второй статье, которую я планирую написать в ближайшее время.

Рассмотренный в статье детектор легко детектирует неполиморфные (мономорфными их назвать, что ли) вирусы. Ну а переход к полиморфным вирусам является отличным поводом, наконец, завершить эту статью, пообещав вернуться к более интересным методам сокрытия исполняемого кода во второй части.

Читайте также: