Вставить вирус в карт

Обновлено: 13.05.2024

Всем привет, в этой статье я изложу основные действия, которые предпринимает хакер, для того, чтобы спрятать вирус . Первое, что напрашивается – это спрятать вирус в какую-то программу, чтобы тот запустился вместе с установочным файлом программы. Так сказать, под шумок. Пользователь ведь всё равно что-то устанавливает – авось и не заметит… Вот почему, кстати, крайне важно проверять все файлы без исключения, которые попадают на компьютер или ноутбук.

С помощью этой техники можно спрятать вирус , но обычно хакеры подсовывают в упаковку программы-шпионы, кейлоггеры, наблюдая за действиями клавиатуры, изображениями монитора и даже делая снимки с веб-камеры, которая, как вам кажется, в данный момент выключена.

Как спрятать вирус в программу?

Итак, задача взломщика — спрятать исполнительный файл вируса в другой исполнительный файл. Сделать это хакеру нужно незаметно от глаз пользователя. Так вот, спрятать вирус можно несколькими способами, для этого есть немало программ, но внутри Windows есть небольшая встроенная утилита, которая сама неплохо справляется с такой задачей. Причём не хуже платных аналогов. По опыту и немного забегая вперёд, скажу, что использование именно этого упаковщика даёт хакеру несколько неоспоримых преимуществ – утилита идёт с цифровой подписью Windows Genuine (понимающие о чём речь сейчас должны утвердительно кивнуть головой), а это очень важно при последующей распаковке файла. Да-да, та самая утилита IExpress. Она входит в сборку Windows с незапамятных времён и спроектирована для создания именно исполнительных файлов.

Для начала вызовем программу. Сочетание Win + R. Далее вводим команду iexpress

Если файл только что создаётся, можно сразу нажать на кнопку Next, так как по умолчанию выполнится команда Создать новый самораспаковывающийся файл. В следующем окне, которое спросит, что должно произойти после распаковки, делаем тоже самое, нажав на кнопку Next (выполнится команда Распаковать файлы и запустить как установку)

Следующее окно попросит назвать распаковывающийся файл:

Следующее окно о лицензии можно пропустить (но иногда хакеры вставляют и довольно объёмные чужие тексты о соблюдении прав на программное обеспечение: выглядит убедительно, тем более это никто читать-то не будет). Но мы для наглядности пропустим.

Следующее окно – важное. Оно-то и предлагает вам Создать список файлов, которые будут запакованы в файл. Хакер, как и простой производитель программ, может подкинуть туда пару рисунков или фотографий, чтобы спрятать вирус понадёжнее, и чтобы тот основательно потерялся среди прочих файлов. Я это не буду делать для быстроты эксперимента и позже укажу только два файла.

Всё, что вам нужно сделать, это указать расположение файлов. Среди них и можно спрятать вирус (один из файлов я так и назвал):

Следующее окно уточнит, что в списке является основной командой, а что – так… придаток. Хакер укажет сначала на вирус:

В следующем окне система спросит, прятать ли процесс установки от пользователя или показывать так или иначе. А зачем прятать – антивирус-то отключён! Оставляем прямо так:

Ещё не всё. Следующее окно попросит указать фразу, следующую за окончанием установки, или оставить запуск программы как есть. Выберите сами и нажмите Next.

Далее выбирается путь установки вируса по умолчанию, который будет предложен нерадивому пользователю (я выбрал прямо Рабочий стол). Но хакер обязательно выставит галочку в первом пункте (в окне справа напротив Hide File Extracting…):

Следующее окно тоже оставьте по умолчанию (Перезагрузка по усмотрению). Снова кнопка Next (Далее).

Осталось совсем немного. Нажмите в появляющихся окнах последовательно кнопку Далее и сюрприз от хакера готов.

Маленький недочёт: ярлык созданного файла будет иметь ярлык исполнительного файла от Microsoft. Его тоже можно будет сменить. Как сменить ярлык исполняемого файла можно прочитать в этой статье.

ДАННАЯ СТАТЬЯ НЕ ЯВЛЯЕТСЯ РУКОВОДСТВОМ К ДЕЙСТВИЮ. СМЫСЛ НАПИСАННОГО — ПОКАЗАТЬ, КАК ХАКЕР СПОСОБЕН СПРЯТАТЬ ТРОЯН В РИСУНОК. ИСПОЛЬЗУЙТЕ МАТЕРИАЛ ТОЛЬКО В ОБРАЗОВАТЕЛЬНЫХ ЦЕЛЯХ.

Приветствую читателя, сейчас рассмотрим один из вариантов, как хакер может быстро спрятать троян в рисунок, придав ему вполне невинный вид. Я буду показывать только те утилиты, которые непосредственно работают с трояном. Подготовкой и составлением подходящих иконок в целях придания презентабельности трояну хакеру придётся ещё заняться на досуге. Но, как вы понимаете, это не проблема: программ и онлайн ресурсов для этого предостаточно.

Никакой ручной криптографии в методике не используется: применяется то, что открыто в сети в свободном доступе. Так что, расценивайте информацию как очередную ступень, которую нужно перескочить для нового и более сложного и интересного витка на поле своих познаний.

Чтобы спрятать троян в рисунок, хакеру понадобятся программы:

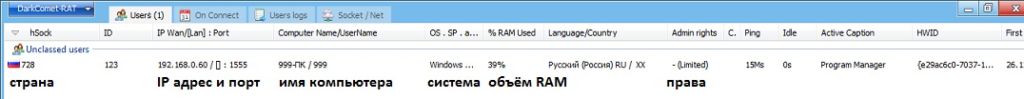

- для примера использую любимый хакерами троян Dark Comet-RAT для скоросшивания Celesty

- спуфер расширений Extension Spoofer

- опционально применяется утилита замены иконок приложений QIcon Changer

ссылки на программы в конце статьи

Как спрятать троян в рисунок? Сервер трояна должен быть готов.

Как хакер готовит и настраивает троян для полного контроля над компьютером жертвы, показано в статье Тёмная Комета для Windows: Dark Comet . Так что при желании ознакомьтесь с тем, что грозит всякому, кто бездумно скачивает из сети всё подряд.

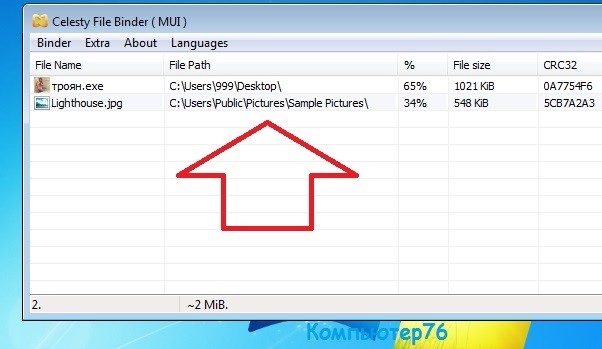

Запускается Celesty. В окне выберем 2 файла: Dark Comet с обновлённой иконкой и рисунок на ваш выбор. Я не буду мудрствовать лукаво и выберу первый попавшийся в папке Изображения Windows. Найдём и добавим эти файлы поэтапно через Проводник:

Binder — Add file…

Вот и окно утилиты:

Окно утилиты содержит ещё одну важную настройку. Настройки

Binder — Configure stub

Настройка завершается из меню программы по щелчку Build final stub.

- У меня иконка готова и естественно это изображение девушки в неглиже. Celesty способна самостоятельно присвоить трояну указанную вами иконку в процессе сшивания, но я применю утилиту QIcon Changer, что немного облегчит процесс:троян и требуемая иконка перетаскиваются по своим местам как указано на фото, изменения вступят в силу по нажатии на кнопку Apply. Готово.

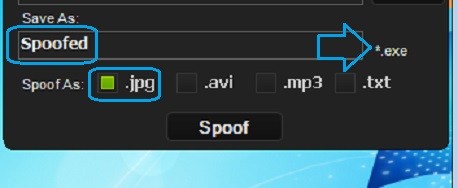

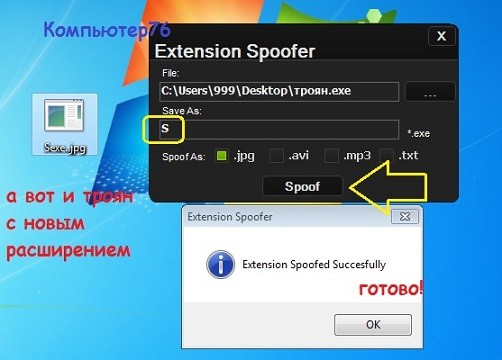

- Последний штрих. Хакер подделывает тип файла. Для того, чтобы подделать расширение файла, способов есть немало, и будет использоваться самый простой. С помощью утилиты Extension Spoofer это удобно. Например, так:

имя файла составляется максимально невинным

Выбранный способ подделки расширения всё равно выдаст его принадлежность внимательному взгляду, а потому хакер сыграет на созвучности слов и слогов имени трояна. Так что имя Sexe.jpg неопытный пользователь отнесёт скорее на орфографическую ошибку, чем на какой-то подлог. Но вы проверьте Свойства скачанного файла как в статье по ближайшей в абзаце ссылке.

Вот и всё. Хакеру останется подсунуть лже-рисунок в составе пакета таких пикантных фотографий новому знакомому из социальной сети. Тот открывает фото, любуется, а в это время…

… список хакера пополняется очередной жертвой.

Ссылки для скачивания:

Вполне вероятно, что ссылки долго не проживут: программы браузеры и владельцы хостингов не жалуют. Так что пока утилиты придётся добывать вам самостоятельно. А пока будьте бдительны и успехов нам всем.

Как работает цифровая стеганография?

В большинстве случаев прячут информацию в пиксели и извлекают ее оттуда при помощи специальных утилит. Иногда для этой цели пишут собственные скрипты или добавляют нужную функциональность в программы другого назначения. А иногда пользуются готовыми кодами, которых в сети немало.

Как используют цифровую стеганографию?

Применений стеганографии в компьютерных технологиях немало. Прятать текст в картинку, видео или музыкальный трек можно и развлечения ради, и для защиты файла от нелегального копирования.

Скрытые водяные знаки — это тоже пример стеганографии. Однако первое, что приходит в голову, когда речь заходит о тайных посланиях как в физической, так и в цифровой форме, — это разнообразная тайная переписка и шпионаж.

Стеганография — находка для кибершпиона

Интерес злоумышленников к стеганографии был отмечен экспертами по кибербезопасности еще полтора года назад. Тогда в их поле зрения попали по меньшей мере три шпионских кампании, на командные серверы которых отправлялись данные под видом фото и видео. С точки зрения систем безопасности и сотрудников, следящих за исходящим трафиком, ничего подозрительного в том, что в Сеть загружают медиафайлы, не было. На это и рассчитывали преступники.

- сделать скриншот рабочего стола;

- собрать информацию о запущенных процессах;

- скопировать данные из буфера обмена;

- записать имена файлов из указанной папки.

Код в картинке

Вслед за кибершпионами к стеганографии стали чаще прибегать и другие киберпреступники: ведь в медиафайле можно спрятать не просто текст, а кусок вредоносного кода. Это не превращает картинку, музыку или видео в полноценного зловреда, однако позволяет скрыть от антивируса.

Так, злоумышленники распространяли через рекламные сети занятный баннер. Собственно рекламы на нем не было, он выглядел как полоска – небольшой белый прямоугольник. Зато он содержал скрипт, который выполнялся в браузере (в рекламный слот можно загружать скрипты, например, чтобы компании могли собирать статистику о просмотре объявления).

Извлеченный из картинки код перенаправлял пользователя на сайт злоумышленников. Там жертву уже ждал троян, притворяющийся обновлением Adobe Flash Player, который затем скачивал другие вредоносные программы.

Обнаружить стеганографию очень трудно

Однако, информацию — в том числе код — из изображений и видео извлекают при помощи специальной программы. То есть сами по себе медиафайлы ничего с вашего компьютера не украдут и на него не загрузят. Так что вы можете обезопасить свое устройство с помощью этих простых правил:

*Оригинальная картинка, наглым образом вытащеная из ресурсов apk

[прим. apk — расширение файла установки приложения на ОС андроид]

Вступление

Нежданно-негаданно, посреди рабочего дня на мой старенький Sony Ericsson K320i приходит смс следующего содержания:

1. Подготовка

2. Установка

Устанавливаю. Ужасаюсь количеством permission (разрешений). Операционная система любезно предупреждает:

3. Вирус-приложение

Само приложение состоит из одной активити-картинки с обреченным котенком. Наверное таким образом разработчик пытался пошутить.

В этом месте, я немного забегу вперед (см. п.6) и приведу, код AndroidManifest.xml для лучшего понимания статьи.

4. Удаление?

В дальнейших разделах используется описание действий связанных с использованием бесплатных версий продуктов некоторых компаний. Целью повествования не являются жалобы на компании или предоставляемые ими услуги.

5. Dr Web против вируса

Я разочарован! Печально вздохнув, удаляю антивирусник.

UPD от 6.09.14. На данный момент антивирусник успешно опознает данный зловред под детектом Android.SmsBot.origin.165. Алгоритм удаления такой же, как и при использовании Avast (см. ниже).

5. Avast против вируса

Опять на тропу читерства меня толкают. Будем искать другое решение…

6. Реверс-инжиниринг

Послесловие

Таким образом, выполнив повторно пункт 5 данной публикации (не останавливаясь на последнем шаге), вирус версии 4.0 (согласно манифест-файлу) был побежден.

Почему не удалось напрямую из настроек убрать галочку админправ для приложения, а только используя Avast? Скорее всего, стоит очередная ловушка с переопределенным методом.

Выводы

Добрый день,

**UPDATE**

Прошу прощения за неточность в формулировке вопроса.

Уточняю. Может ли онлайн сервис по сжатию изображений вставить вредоносный код в изображение, который потенциально повлияет на Гугл Аналитику?

у меня скорее всего паранойя, но дело в том, что я воспользовался оптимизатором изображений онлайн и с того момента как я загрузил данное изображение на свой сайт, в гугл аналитике появились сотни абсолютно левых посещений.

сайт статичный на Jekyll, так что тут вариантов не особо много.

Оценить 1 комментарий

Ну в теории, мы как делали -

1) берем сервак

2) настраиваем переадресацию с .jpg на .php

3) .php выполняет какую-то работу, а пусть даже многопоточным курлом с проксями раз 50 заходит на ваш сайт

4) после выполнения кода выдаем заголовки и картинку - картинка будет как ни в чем не бывало, только с дикой задержкой, пока будет код выполнятся. Хотя если покурить, то наверное можно из пхп запустить соседний скрипт, который и будет пыхтеть, а картинку выдать сразу же.

Да, то что вы сказали - сделать можно.

Только сервису по сжатию картинок не впал ваш сайт и тем более его прокачка и зафейливание аналитики.

Кстати, может быть другая штука. Если вы вставляете не просто JPG картинки, а ссылки на них с хоста, тогда вполне могут заходить боты, чтобы проверить какую-нибудь чушь типа ватермарков, посчитать просмотры и вообще какая-нибудь галлерея у них есть, куда все загруженное сливается. Это не целевые клиенты, но они могут быть

Григорий, спасибо за ответ.

У меня очень небольшой сайт, но в один момент появились сотни левых посещений. я загружал только фото со сторонних ресурсов.

начал читать на эту тему на StackOverflow и форумах, так у меня развилась паранойя на этот счет)) что в изображение встроили скрипт какой-то.

но думаю, вы правы: и эти два события просто совпадение. спасибо еще раз.

Читайте также: