Защита информации при вирусной атаке

Обновлено: 25.04.2024

До наступления нового тысячелетия наиболее частыми угрозами в сфере информационных технологий являлись вирусы, простые вредоносные коды. Для необходимой защиты против стандартных кибератак достаточно было установить антивирусную программу на основе сигнатурного метода обнаружения. Сегодняшние атаки на информационные системы компании являются куда более сложными и требуют специальных слоев защиты, в частности для ключевых инфраструктур. Наш эксперт по безопасности Анья Дёрнер подготовила обзор пяти способов для защиты от кибератак.

Текущая версия отчета компании Symantec об угрозах безопасности в Интернете демонстрирует, что взломщики тщательно выбирают своих жертв. В частности, под удар попадают крупные и средние предприятия. Индустрия безопасности говорит о целенаправленных устойчивых угрозах Advanced Persistent Threat (APT). В отчете компании Symantec говорится о том, что прежде чем совершить атаку, взломщики собирают подробную информацию о компании. Их целью является получение информации о структуре компании, о том, какие сотрудники имеют наиболее широкий доступ к системам, какие сайты сотрудники ежедневно используют для получения информации и т.д.

Достаточно только взглянуть на пример атаки сообщества Dragonfly для того, чтобы понять, как может выглядеть целенаправленная кибератака:

Атака Dragonfly в качестве примера АРТ

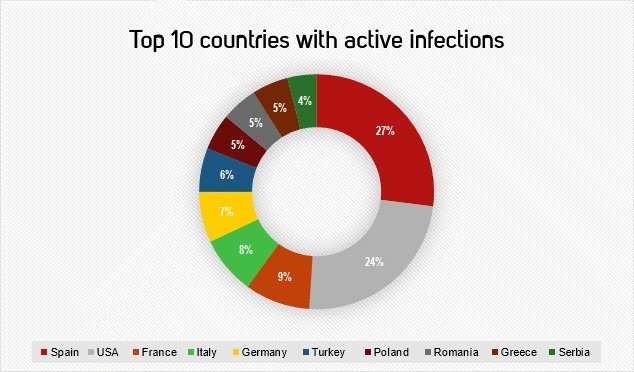

Из диаграммы видно как разворачивалась вся кампания атаки Dragonfly. С 2013 года этой атаке подвергались энергетические компании в следующих странах:

Dragonfly: Западные энергетические компании находятся под угрозой саботажа

Dragonfly – это сообщество хакеров, которое предполительно расположено в восточной Европе. Изначально данное сообщество концентрировало свое внимание на авиакомпаниях и военно-промышленных компаниях, затем с 2013 года они переключились на промышленные предприятия в области энергетики. Так, сообщество Dragonfly действовало достаточно профессионально, поражая программное обеспечение, используемое в системах промышленного контроля, с помощью троянской программы. Информационная среда энергетических компаний поражалась при обновлении ПО (на диаграмме показаны зеленым цветом), что давало хакерам беспрепятственный доступ к сетям. Эта хакерская группа также совершала другие кибератаки. Сначала, в качестве своей цели они выбирали определенных сотрудников компании, отсылая им фишинговые электронные письма (на диаграмме показаны синим), и в то же время заражали часто посещаемые сайты (на диаграмме показаны красным) с помощью вредоносного кода. Сообщество Dragonfly успешно использует вредоносные коды для экспорта системной информации, копирования документов, просмотра адресов в Outlook или данных конфигурации соединений VPN. В отчете компании Symantec о безопасности говорится, что затем такие данные зашифровываются и отсылаются на командный сервер хакеров.

Без сомнения, хакерам удалось не только получить всю информацию, они также смогли внедрить свой программный код в ПО системы управления, тем самым контролируя технические системы. Наихудшим сценарием могло бы быть существенное нарушение энергоснабжения в стране.

Из приведенного примера четко видно, что целенаправленная кибератака может длиться в течение нескольких месяцев, а иногда даже лет, и она может включать в себя широкий спектр различных каналов атаки. Смогут ли компании сегодня обнаружить угрозы такого рода и оценить риск для своей деятельности только на основе обычного программного обеспечения безопасности?

Исследование, проведенное Ассоциацией аудита и контроля информационных систем (ISACA), показывает, что 33 % компаний не уверены в том, что они должным образом защищены от кибератак или в состоянии адекватно реагировать на них. Защита от этих разносторонних угроз требует многоуровневого решения и интеллектуальной системы безопасности.

Какие меры следует предпринять для обеспечения достаточной защиты?

Пять способов защиты от кибератак

Шаг 1: Предотвращение

Компании должны снять свои шоры и подготовиться к настоящей чрезвычайной ситуации: подготовить стратегии и планы действия в чрезвычайных ситуациях, а также узнать свои уязвимые места.

Шаг 2: Введение защитных мер

Хорошо охраняемое рабочее место является наилучшим способом для защиты от кибератак. Так, множество различных механизмов защиты должны гарантировать, что угрозы даже не смогут проникнуть в информационную сеть. С увеличением частоты нападений, эта концепция дополняется скоординированной настройкой безопасности, в которой множество решений объединяются и делятся контекстной информацией. Это может ускорить обнаружение и автоматизировать реагирование.

Шаг 3: Обнаружение

На сегодняшний день уже существует большое количество различных методов идентификации вредоносных программ. Необходимо воспользоваться современными знаниями, чтобы создать обоснованное решение о том, какая стратегия будет лучше всего подходить для развертывания.

Шаг 4: Реагирование

При поражении сети вредоносные программы необходимо удалить полностью без каких-либо остаточных следов. В этом случае нужно гарантировать безопасность рабочего места. Для предотвращения подобных случаев в будущем, крайне важно определить, когда и каким образом вредоносный код смог получить доступ к сети.

Шаг 5: Восстановление

После очистки системы следует использовать подходящее ПО резервного копирования для восстановления данных.

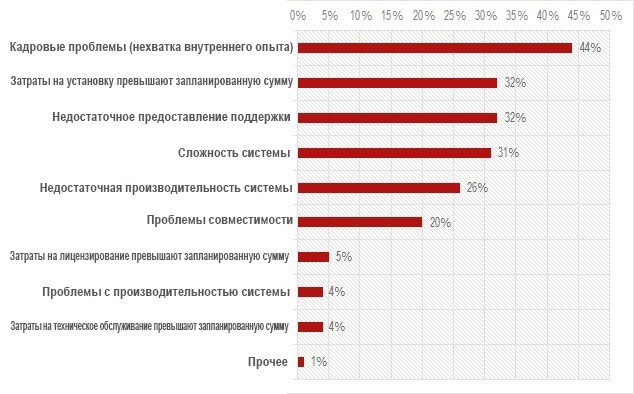

Самые частые проблемы, с которыми сталкиваются компании в области ИБ

Многие компании сталкиваются с такими же проблемами, какие показаны на диаграмме:

По данным института Ponemon: глобальное изучение затрат и инвестиций в области информационной безопасности в 2015 году.

На сегодняшний день существует много возможностей для обеспечения достаточной информационной безопасности ИТ-среды. Для этого компаниям достаточно найти подходящих экспертов в области информационной безопасности и воспользоваться подходящими именно для данной компании решениями.

Размеры ущерба ИС, вызванного различными факторами, в 1999-2004 гг.

(в млрд долл., по данным mi2g)

| Год | Вирусы | Спам | Фишинг | Итого |

| 1999 | 2 | 1 | 0 | 21 |

| 2000 | 9 | 3 | 0 | 26 |

| 2001 | 6 | 3 | 0 | 37 |

| 2002 | 11 | 72 | 0 | 119 |

| 2003 | 92 | 65 | 16 | 239 |

| 2004 | 184 | 154 | 47 | 525 |

Необходимо также отметить, что, по данным исследований Института компьютерной безопасности и Федерального бюро расследований США, в 2004 г. более 78% организаций подверглись вирусным атакам [1]. При этом в 97% этих организаций были установлены межсетевые экраны, а 96% компаний использовали антивирусные средства. Это говорит о том, что существующие подходы к защите от вредоносного ПО не позволяют в полной мере решить задачу обеспечения антивирусной безопасности. Однако прежде чем говорить о недостатках традиционных методов защиты, рассмотрим основные виды вирусных угроз, которые могут представлять опасность для ИС организаций.

Вирусные угрозы безопасности

Угрозу антивирусной безопасности создают различные типы вредоносного ПО, способного нанести определенный вред ИС или ее пользователям. Вредоносное ПО - это компьютерные вирусы и программы типа "троянский конь", "рекламное ПО" (adware), "шпионское ПО" (spyware) и т. д.

Вирусы - это специально созданный программный код, способный самостоятельно распространяться в компьютерной среде [2]. Сегодня можно выделить следующие типы компьютерных вирусов: файловые и загрузочные вирусы, сетевые черви, бестелесные вирусы, а также комбинированные типы. Все они различаются типом носителя и методом распространения в ИС.

Программы типа "троянский конь" (trojan horses) также относятся к вредоносному программному коду, однако, в отличие от вирусов, не способны самостоятельно распространяться в ИС. Программы данного типа маскируются под штатное или какое-то другое ПО и позволяют нарушителю получить удаленный несанкционированный доступ к тем узлам, на которых они установлены.

Основная функциональная задача вредоносных программ класса adware заключается в отображении рекламной информации на рабочих станциях пользователей (как правило, они выводят на экран пользователя рекламные баннеры). В большинстве случаев эти программы распространяются вместе с другим ПО, которое устанавливается на узлы ИС. Хотя программы adware и не представляют непосредственной угрозы для конфиденциальности или целостности информационных ресурсов ИС, их работа может приводить к нарушению доступности вследствие несанкционированного использования вычислительных ресурсов рабочих станций.

Жизненный цикл вирусных угроз, как правило, состоит из четырех этапов (рис. 1).

| Рис. 1. Жизненный цикл вирусной угрозы. |

Основное условие первого этапа жизненного цикла вирусной угрозы в ИС - наличие уязвимости, на основе которой могут быть проведены вирусные атаки [3]. Уязвимости бывают связаны с недостатками организационно-правового либо программно-аппаратного обеспечения ИС. Первый тип уязвимостей вызван отсутствием определенных нормативных документов, в которых определяются требования к антивирусной безопасности ИС, а также пути их реализации. Так, в организации может отсутствовать политика информационной безопасности, учитывающая требования к антивирусной защите. Примеры уязвимостей программно-аппаратного обеспечения - это ошибки в ПО, отсутствие средств защиты, неправильная конфигурация программного окружения, наличие нестойких к подбору паролей и т. д.

Уязвимости могут возникать как на технологическом, так и на эксплуатационном этапе жизненного цикла ИС. Технологические уязвимости проявляются на стадиях проектирования, разработки и развертывания ИС. Эксплуатационные уязвимости связаны с неправильной настройкой программно-аппаратного обеспечения, установленного в ИС.

Второй этап жизненного цикла вирусной угрозы - использование вирусом имеющейся технологической или эксплуатационной уязвимости для инфицирования ресурсов ИС. На данном этапе вирус заражает один из хостов, входящих в состав ИС. В зависимости от типа уязвимости применяются различные методы для их использования.

На третьем этапе жизненного цикла вирус выполняет те действия, для которых он был предназначен. Так, вирус может установить на инфицированный компьютер программу типа "троянский конь", исказить информацию, хранящуюся на хосте, или собрать конфиденциальную информацию и передать ее на определенный адрес в Интернете. В ряде случаев вирусы также используются для нарушения работоспособности атакованной ИС.

На четвертом этапе жизненного цикла происходит дальнейшее распространение вирусов в ИС посредством инфицирования других компьютеров, расположенных в одной локальной сети с зараженным хостом. В большинстве случаев распространение вирусов происходит на основе тех же уязвимостей, которые использовались для первичного инфицирования.

Недостатки существующих подходов

Сегодня популярен миф о том, что для эффективной защиты ИС от вредоносного ПО достаточно установить антивирусные продукты на всех корпоративных рабочих станциях и серверах, что автоматически обеспечит нужный уровень безопасности. К сожалению, практика показывает, что такой подход не решает в полной мере задачу защиты от вредоносного кода. Обусловлено это следующими основными причинами. Во-первых, в подавляющем большинстве антивирусные средства базируются на сигнатурных методах выявления вредоносного ПО, соответственно не могут обнаруживать новые виды вирусов, сигнатуры которых отсутствуют в их базах данных. Во-вторых, антивирусные средства защиты не позволяют выявлять и устранять уязвимости, на основе которых компьютерные вирусы проникают в ИС предприятий, и не обладают функциональными возможностями для ликвидации последствий вирусных атак. Наконец, в ряде случаев в организациях отсутствуют нормативно-методические документы, регламентирующие порядок работы с антивирусными средствами защиты. Это может приводить к нарушениям правил эксплуатации, а именно: к несвоевременному обновлению сигнатурных баз, отключению компонентов антивирусов, запуску программ с непроверенных информационных носителей и т. д.

Другой распространенный подход к защите от вредоносного кода - использование в ИС антивирусных средств защиты только от одного производителя, которые устанавливаются на серверы, рабочие станции и сетевые шлюзы. Недостаток такого метода - высокий уровень зависимости от продукции данного производителя. Это означает, что если по какой-то причине будет нарушена работоспособность антивирусного ядра или вендор не сможет своевременно обновить свою базу данных, то под угрозой вирусной эпидемии окажется вся инфраструктура компании. Актуальность данной проблемы обусловлена тем, что антивирусные лаборатории по-разному реагируют на появляющиеся компьютерные вирусы. Иллюстрирует это рис. 2, где приведено время реакции различных компаний-производителей на вирус Sober.P, появившийся 2 мая 2005 г. Можно видеть, что разница во времени реакции достигала 8 ч, в течение которых ИС могла быть успешно атакована злоумышленниками. Необходимо подчеркнуть также, что производитель, сегодня первым отреагировавший на появление вируса класса "А", завтра может оказаться последним, кто выпустит сигнатуру для вируса типа "Б".

Избежать перечисленных выше недостатков помогает комплексный подход к защите от вирусных угроз.

Комплексный подход к защите

- выявление и устранение уязвимостей, на основе которых реализуются вирусные угрозы, что позволит исключить причины возникновения вирусных атак;

- своевременное обнаружение и блокирование вирусных атак;

- выявление и ликвидация последствий вирусных угроз. Данный класс мер защиты направлен на минимизацию нанесенного ущерба.

Важно понимать, что эффективная реализация вышеперечисленных мер на предприятии возможна только при наличии нормативно-методического, технологического и кадрового обеспечения антивирусной безопасности.

Нормативно-методическое обеспечение антивирусной безопасности предполагает создание сбалансированной правовой базы в области защиты от вирусных угроз. Для этого в компании должен быть разработан комплекс внутренних нормативных документов и процедур, обеспечивающих процесс эксплуатации системы антивирусной безопасности. Состав таких документов во многом зависит от размеров самой организации, уровня сложности ИС, количества объектов защиты и т. д. Так, для крупных организаций основополагающим нормативным документом в области защиты от вредоносного кода должна быть концепция или политика антивирусной безопасности. Для небольших компаний достаточно разработать соответствующие инструкции и регламенты работы пользователей, а также включить требования к обеспечению антивирусной защиты в состав политики информационной безопасности организации.

В рамках кадрового обеспечения антивирусной безопасности в компании следует организовать обучение сотрудников противодействию вирусным угрозам. Программа обучения должна быть направлена на минимизацию рисков, связанных с ошибочными действиями пользователей. В качестве примеров таких действий назовем запуск приложений с непроверенных внешних носителей, использование нестойких к подбору паролей доступа, закачка объектов ActiveX с недоверенных сайтов и т. д. В процессе обучения необходимо рассмотреть как теоретические, так и практические аспекты антивирусной защиты. Программа обучения может составляться в зависимости от должностных обязанностей сотрудника, а также от того, к каким информационным ресурсам он имеет доступ.

Технологическое обеспечение должно быть направлено на создание комплексной системы антивирусной защиты (КСАЗ), в которую дополнительно следует включить такие подсистемы, как защита от спама, обнаружение и предотвращение атак, выявление уязвимостей, сетевое экранирование и подсистема управления.

Подсистема выявления компьютерных вирусов - это базовый элемент КСАЗ; она предназначена для обнаружения различных типов вирусов на уровне рабочих станций пользователей, серверов, а также сетевых шлюзов. Для обнаружения вирусов подсистема использует как сигнатурные, так и эвристические методы анализа. В случае обнаружения вируса она должна обеспечивать оповещение пользователя и администратора безопасности, а также удаление выявленных вирусов из инфицированных файлов.

Подсистема сетевого экранирования предназначена для защиты рабочих станций пользователей от сетевых вирусных атак посредством фильтрации потенциально опасных пакетов данных. Подсистема должна обеспечивать фильтрацию на канальном, сетевом, транспортном и прикладном уровнях стека TCP/IP. Как правило, данная подсистема реализуется на основе межсетевых и персональных сетевых экранов. При этом межсетевой экран устанавливается в точке подключения ИС к Интернету, а персональные экраны размещаются на рабочих станциях пользователей.

Подсистема выявления и предотвращения атак предназначена для обнаружения несанкционированной вирусной активности посредством анализа пакетов данных, циркулирующих в ИС, а также событий, регистрируемых на серверах и рабочих станциях. Подсистема дополняет функции межсетевых и персональных экранов за счет возможности более детального контекстного анализа содержимого передаваемых пакетов данных. В нее входят следующие компоненты: сетевые и хостовые сенсоры, модуль выявления атак, модуль реагирования на них и модуль хранения данных.

Сетевые и хостовые сенсоры предназначены для сбора необходимой информации о функционировании ИС. Сетевые сенсоры реализуются в виде отдельных программно-аппаратных блоков и собирают информацию обо всех пакетах данных, передаваемых в рамках того сетевого сегмента, где установлен сенсор. Сенсоры этого типа устанавливаются во всех ключевых сегментах ИС, где расположены защищаемые узлы системы. Хостовые сенсоры устанавливаются на рабочие станции и серверы и собирают информацию обо всех событиях, происходящих на этих узлах системы. Они могут собирать информацию не только о пакетах данных, но и о других операциях, которые выполняются приложениями, запущенными на узле ИС.

Модуль выявления атак обрабатывает данные, собранные сенсорами, с целью обнаружения информационных атак. Он должен реализовывать сигнатурные и поведенческие методы анализа информации.

Модуль реагирования на обнаруженные атаки должен предусматривать варианты как пассивного, так и активного реагирования. Пассивное реагирование предполагает оповещение администратора о выявленной атаке, активное - блокирование попытки реализации атаки.

В модуле хранения данных содержится вся конфигурационная информация, а также результаты работы подсистемы.

Подсистема выявления уязвимостей должна обеспечивать обнаружение технологических и эксплуатационных уязвимостей ИС посредством проведения сетевого сканирования. В качестве объектов сканирования могут выступать рабочие станции пользователей, серверы, коммуникационное оборудование. Для сканирования могут применяться как пассивные, так и активные методы сбора информации. По результатам работы подсистема должна выдавать детальный отчет, содержащий информацию об обнаруженных уязвимостях и рекомендации по их устранению.

Совместно с подсистемой выявления уязвимостей в ИС может использоваться система управления модулями обновлений общесистемного и прикладного ПО. Совместное их использование позволит автоматизировать процесс устранения выявленных уязвимостей путем установки необходимых пакетов обновлений на узлы ИС.

- удаленную установку и деинсталляцию антивирусных средств на серверах и рабочих станциях;

- удаленное управление параметрами работы подсистем защиты, входящих в состав КСАЗ;

- централизованный сбор и анализ информации, поступающей от других подсистем. Это позволяет автоматизировать процесс обработки поступающих данных и повысить оперативность реагирования на выявленные инциденты, связанные с нарушением антивирусной безопасности.

Общая схема размещения в ИС подсистем защиты, входящих в состав комплексной системы антивирусной безопасности, показана на рис. 3.

| Рис. 3. Общая схема размещения средств защиты в ИС. |

- Аудит информационной безопасности ИС, направленный на сбор исходной информации, необходимой для разработки плана внедрения КСАЗ.

- Формирование требований к КСАЗ, предназначенной для защиты ИС. На данном этапе формируется техническое задание на внедрение КСАЗ.

- Подготовка технорабочего проекта внедрения КСАЗ, содержащего описание проектных решений, схемы установки, параметры настройки КСАЗ и другие служебные данные.

- Обучение персонала организации, ответственного за администрирование КСАЗ.

- Пусконаладочные работы, связанные с развертыванием КСАЗ.

- Техническое сопровождение КСАЗ, в рамках которого решаются вопросы обслуживания системы в процессе ее эксплуатации.

Состав этапов и их длительность зависят от размеров защищаемой системы и от масштабов внедрения КСАЗ. Работы, связанные с внедрением и эксплуатацией КСАЗ, могут проводиться как собственными силами предприятия, так и с привлечением внешних организаций, специализирующихся на предоставлении услуг в области информационной безопасности. При этом некоторые этапы можно объединять или проводить одновременно. Например, подготовка технорабочего проекта и обучение персонала предприятия могут выполняться параллельно.

Заключение

Компьютерные вирусы - одна из наиболее значимых сегодня угроз информационной безопасности, о чем свидетельствуют цифры ежегодных финансовых потерь компаний в результате вирусных атак. При этом традиционные меры борьбы с вредоносным ПО, основанные на простой установке антивирусных средств защиты на рабочих станциях и серверах, оказываются недостаточно эффективными. Использование комплексного подхода к противодействию вирусным атакам позволит повысить эффективность тех мер, которые используются компаниями в настоящее время.

Источники дополнительной информации

Другие статьи из раздела

- Решение Fortinet для безопасности подключенных автомобилей

- Решение для защиты критичных сегментов сетевой инфраструктуры

- Решения HID Global для безопасности приложений Интернета вещей

- Check Point отметила рост атак на корпоративные сети

- Новые троянцы для Linux

Другие статьи по схожей теме

Chloride

Демонстрация Chloride Trinergy

Впервые в России компания Chloride Rus провела демонстрацию системы бесперебойного электропитания Chloride Trinergy®, а также ИБП Chloride 80-NET™, NXC и NX для своих партнеров и заказчиков.

Adaptec by PMC

RAID-контроллеры Adaptec Series 5Z с безбатарейной защитой кэша

Опытные сетевые администраторы знают, что задействование в работе кэш-памяти RAID-контроллера дает серьезные преимущества в производительности …

Chloride

Трехфазный ИБП Chloride от 200 до 1200 кВт: Trinergy

Trinergy — новое решение на рынке ИБП, впервые с динамическим режимом работы, масштабируемостью до 9.6 МВт и КПД до 99%. Уникальное сочетание …

Системы для обнаружения и предотвращения вторжений (IPS/IDS intrusion detection and prevention systems) — программно-аппаратные решения, детектирующие и предотвращающие попытки нелегального доступа в корпоративную инфраструктуру.

Это по сути два отдельных класса систем с разными функциональными возможностями, которые нередко объединяют при разработке программно-аппаратных комплексов по сетевой безопасности:

системы по обнаружению вторжений (СОВ или в зарубежной терминологии IDS);

системы по предотвращению вторжений (СПВ или IPS).

К основным функциям систем IDS относятся:

выявление вторжений и сетевых атак;

запись всех событий;

распознавание источника атаки: инсайд или взлом;

информирование служб ИБ об инциденте в реальном времени;

Система обнаружения вторжений собирает и анализирует полученные данные, хранит события с момента подключения к сетевой инфраструктуре и формирует отчеты и управляется из консоли администратора.

Функциональные особенности решений IPS не позволяют детектировать как внешние, так и внутренние атаки в режиме реального времени. Именно поэтому такие решения отлично дополняют программы IDS и работают единовременно.

Система IPS, как правило, предотвращает наиболее популярные сетевые атаки, заданные предустановленными политиками безопасности или проанализированные как отклонение от нормального поведения пользователей и систем. К примеру, предотвращает атаки, нацеленные на повышение прав и получение неавторизованного доступа к конфиденциальной информации, атаки на уязвимые компоненты информационных систем, и блокирует внедрение вредоносных программ, таких как трояны или вирусы в сети компаний.

Технологий IPS работают по следующим методам:

Сигнатура — это шаблон, по которому определяется атака через сравнение с возможным инцидентом. Например:

Email с вложением формата freepics.exe в корпоративной почте;

Лог операционной системы с кодом 645, который обозначает отключение аудита хоста.

Рабочая методика при обнаружении известных угроз, но при неизвестных атаках, где нет шаблона — бесполезен.

К ключевым функциям IPS относятся:

блокировка атак — прекращение доступа к хостам, обрыв сессии сотрудника, нелегитимно обращающегося к данным;

изменение конфигурации устройств в сети компании для предотвращения атаки;

замена содержания атаки — удаление или фильтрация инфицированных файлов перед отправкой пользователям на уровне сетевых пакетов.

Риск применения IPS в том, что бывают как ложноположительные срабатывания, так и ложноотрицательные. Анализ систем обнаружения вторжений показал, что для оптимальной и своевременной защиты от вторжений важно применять решения, объединяющие в себе функции IDS и все методы подавления атак IPS.

Когда применяются системы обнаружения сетевых атак?

Основные виды систем обнаружения вторжений

Выбирая систему IPS/IDS для организации важно учитывать их виды, отличающиеся расположением, механизмами работы аналитических модулей. Они могут быть:

Основанные на прикладных протоколах СОВ (APIDS) — для проверки специализированных прикладных протоколов.

Узловые или Host-Based (HIDS) — анализируют журналы приложений, состояние хостов, системные вызовы.

Требования к IDS/IPS системам

В России требования к системам обнаружения вторжений появились в 2011 году. ФСТЭК России выделила шесть классов защиты СОВ. Отличия между ними в уровне информационных систем и самой информации, подлежащей обработке (персональные данные, конфиденциальная информация, гостайна). Соответствие требованиям регулятора — важный фактор при выборе решений для защиты от вторжений. Поэтому для гарантированного результата в виде отсутствия санкций относительно выбора ПО — стоит обратить внимание на системы обнаружения вторжений, сертифицированные ФСТЭК.

Решение для комплексной сетевой защиты, обнаружения и подавления сетевых атак

Одно решение, которое отлично масштабируется на территориально-распределенные сети, позволяет защитить сетевую инфраструктуру комплексно, видеть все, что происходит в сети в реальном времени, выявляя все виды вторжений и мгновенно предотвращая атаки. Все это возможно благодаря непрерывному анализу событий и обнаружений отклонений от нормального поведения пользователей и систем в сети.

Последние несколько лет на рынке информационной безопасности остро встал вопрос защиты от автоматизированных направленных атак, однако в общем понимании направленная атака в первое время представлялась как результат продолжительной и профессиональной работы организованной группой киберпреступников с целью получения дорогостоящих критичных данных. В настоящее время на фоне развития технологий, популяризации open-source форумов (напр. Github, Reddit) и Darknet, предоставляющих исходные коды вредоносного ПО и пошагово описывающих действия по его модификации (для невозможности его детектирования сигнатурным анализом) и заражению хостов, реализация кибератак значительно упростилась. Для реализации успешной атаки, сопровождающейся пагубными последствиями для владельцев автоматизированных и информационных систем, достаточно неквалифицированного пользователя и энтузиазма в разборе предоставленного в сети Интернет / Darknet материала.

Проактивная защита от направленных атак и Ransomware

Рассмотрим возможные векторы доступа к защищаемой информации, находящейся на сервере или автоматизированном рабочем месте пользователя:

- Воздействие на периметр локальной вычислительной сети из интернета возможно через:

- корпоративную электронную почту;

- веб-трафик, в том числе веб-почту;

- периметровый маршрутизатор / межсетевой экран;

- сторонние (некорпоративные) шлюзы доступа к интернету (модемы, смартфоны и т. д.);

- системы защищенного удаленного доступа.

- Воздействие на серверы, рабочие места пользователей по сети:

- загрузка вредоносных программ на конечные точки / серверы по запросу от них же;

- использование недокументированных возможностей (уязвимостей) системного/прикладного ПО;

- загрузка вредоносов по шифрованному VPN-каналу, неконтролируемому службами ИТ и ИБ;

- подключение к локальной сети нелегитимных устройств.

- Прямое воздействие на информацию на серверах, рабочих местах пользователей:

- подключение внешних носителей информации с вредоносом;

- разработка вредоносных программ прямо на конечной точке / сервере.

Рисунок 1. Проактивные меры защиты от направленных атак и Ransomware

Организационные меры защиты от направленных атак и Ransomware

К основным организационным мерам проактивной защиты от направленных атак и Ransomware относятся:

Технические меры защиты от направленных атак и Ransomware

Технические мероприятия проактивной защиты от направленных атак и Ransomware предпринимаются на уровне сети и на уровне хоста.

Меры проактивной защиты на уровне сети

Меры проактивной защиты на уровне хоста

Другие меры защиты от вирусов-вымогателей

Дополнительно к вышеперечисленным мерам предотвратить направленную атаку в корпоративной сети поможет следующее:

- Обеспечение регулярного анализа защищенности ИТ-инфраструктуры — сканирование узлов сети для поиска известных уязвимостей в системном и прикладном ПО. Эта мера обеспечивает своевременное обнаружение уязвимостей, позволяет их устранить до момента их использования злоумышленниками. Также система анализа защищенности решает задачи по контролю сетевых устройств и устройств, подключенных к рабочим станциям пользователей (например, 4G-модем).

- Сбор и корреляция событий позволяет комплексно подойти к обнаружению вымогателей в сети на основе SIEM-систем, поскольку такой метод обеспечивает целостную картину ИТ-инфраструктуры компании. Эффективность SIEM заключается в обработке событий, которые отправляются с различных компонентов инфраструктуры, в том числе ИБ, на основе правил корреляции, что позволяет оперативно выявить потенциальные инциденты, связанные с распространением вируса-вымогателя.

Приоритезация мер защиты от вирусов-вымогателей

Надежная комплексная защита от направленных атак обеспечивается комплексом организационно-технических мер, которые ранжируются в следующие группы:

- Базовый набор мер, необходимый для применения всем организациям для защиты от направленных атак и вредоносов-вымогателей.

- Расширенный набор мер, применимый для средних и крупных организаций с высокой стоимостью обработки информации.

- Продвинутый набор мер, применимый для средних и крупных организаций с продвинутой ИТ- и ИБ-инфраструктурой и высокой стоимостью обрабатываемой информации.

Рисунок 2. Приоритизация мер защиты от трояна-вымогателя

Меры защиты от Ransomware для конечных пользователей

Угроза заражения вирусом-вымогателем актуальна и для конечных пользователей Интернет, для которых также применимы отдельные меры по предотвращению заражения:

- своевременная установка обновлений системного ПО;

- использование антивирусов;

- своевременное обновление баз сигнатур антивирусов;

- использование доступных в свободном доступе средств защиты от вредоносных программ, шифрующих данные на компьютере: RansomFree, CryptoDrop, AntiRansomware tool for business, Cryptostalker и др. Установка средств защиты данного класса применима, если на компьютере хранятся критичные незарезервированные данные и не установлены надежные средства антивирусной защиты.

Уязвимость мобильных устройств (Android, iOS)

Меры защиты для мобильных устройств:

- Для корпоративного сектора:

o использование систем класса Mobile Device Management (MDM), обеспечивающих контроль установки обновлений системного ПО, установки приложений, контроль наличия прав суперпользователя;

o для защиты корпоративных данных на мобильных устройствах пользователя — системы класса Mobile Information Management (MIM), обеспечивающих хранение корпоративных данных в зашифрованном контейнере, изолированном от операционной системы мобильного устройства;

o использование систем класса Mobile Threat Prevention, обеспечивающих контроль разрешений, предоставленных приложениям, поведенческий анализ мобильных приложений. - Для конечных пользователей:

o использование официальных магазинов для установки приложений;

o своевременное обновление системного ПО;

o исключение перехода по недоверенным ресурсам, установки недоверенных приложений и сервисов.

Выводы

Простота реализации и низкая стоимость затрат организации кибератак (Ransomware, DDoS, атаки на веб-приложения и пр.) приводит к увеличению числа киберпреступников при одновременном снижении среднего уровня технической осведомленности атакующего. В связи с этим резко увеличивается вероятность реализации угроз безопасности информации в корпоративном секторе и потребность в обеспечении комплексной защиты.

Читайте также: