Методы проактивной защиты от вирусов

Обновлено: 26.04.2024

Сегодня вирусные атаки прочно удерживают пальму первенства во всех хит-парадах угроз ИТ-безопасности. Эти вредители наносят прямой финансовый ущерб, а также служат отправной точкой для реализации многих других опасных угроз, среди которых кража конфиденциальной информации и несанкционированный доступ к данным. В свою очередь антивирусная индустрия предлагает несколько новых подходов к защите ИТ-инфраструктуры: проактивные технологии, форсированный выпуск критически важных вакцин, серьезное увеличение частоты обновления антивирусных баз и т.д. Данный материал открывает цикл статей, которые призваны помочь читателю сориентироваться в новых технологиях антивирусных компаний и более или менее объективно оценить их эффективность. Первая статья цикла посвящена проактивным технологиям.

Характерной чертой сегодняшнего дня является не только огромный ущерб, наносимый вирусными атаками, но и непрекращающийся рост числа самих вредоносных кодов. Отметим, что в 2005 году рост популяции компьютерных вредителей приобрел просто взрывной характер. Например, по данным "Лаборатории Касперского", количество ежемесячно детектируемых вирусов выросло на конец 2005 года в среднем до 6368 экземпляров, а по итогам года рост составил 117%, в то время как в прошлом году рост составил только 93%.

Таким образом, налицо изменение характера угрозы: вредителей стало намного больше, а сами они стали намного опаснее. Логично ожидать ответной реакции и со стороны антивирусной индустрии, которая действительно предложила ряд новых подходов к защите от вирусных атак. Среди них проактивные технологии, повышение скорости реакции на появление особо опасных вредителей, способных вызвать эпидемию, а также просто увеличение частоты обновления антивирусных баз. В данной статье будет подробно рассмотрен проактивный подход, часто продвигаемый поставщиками в качестве панацеи от всех существующих и вообще возможных вирусов.

Введение в проактивные технологии

В современных антивирусных продуктах используются два основных подхода к обнаружению вредителей. Это сигнатурный и проактивный / эвристический. Первый метод достаточно прост: проверяемые на компьютере пользователя объекты сравниваются с шаблонами (сигнатурами) известных вирусов. Эта технология предполагает непрерывное отслеживание новых экземпляров вредителей, их описание и включение в базу сигнатур. Таким образом, у антивирусной компании должна эффективно работать служба обнаружения и анализа вредоносных кодов (то есть, антивирусная лаборатория). Главные критерии эффективности сигнатурного метода - это скорость реакции на новые угрозы, частота обновлений, максимальное число обнаруженных угроз.

Очевидно, что у сигнатурного метода есть ряд недостатков. Самый главный из них - задержка при реакции на новые угрозы. Сигнатуры всегда появляются только через некоторое время после появления вируса, а современные вредоносные коды способны за очень короткое время заразить миллионы компьютеров.

В связи с этим все большее распространение получают проактивные / эвристические методы обнаружения вирусов. Этот подход не требует выпуска сигнатур. Антивирусная программа анализирует код проверяемого объекта и / или поведение запущенного приложения, а потом на основе заложенных в ней правил принимает решение о том, является ли данное программное обеспечение вредоносным.

В принципе, использование этой технологии позволяет обнаруживать еще неизвестные вредоносные программы. Поэтому многие производители антивирусных средств поспешили заявить о проактивных методах, как о панацее от нарастающей волны новых вредителей. Тем не менее, это не так. Чтобы оценить эффективность применения проактивного подхода и возможность его использования отдельно от сигнатурных методов, следует подробнее изучить принцип работы проактивных технологий.

Существует несколько подходов к проактивной защите. Рассмотрим два самых популярных: эвристические анализаторы и поведенческие блокираторы.

Эвристический анализ

Эвристический анализатор (эвристик) - это программа, которая анализирует код проверяемого объекта и по косвенным признакам определяет, является ли объект вредоносным. Причем в отличие от сигнатурного метода эвристик может детектировать как известные, так и неизвестные вирусы (то есть те, которые были созданы после эвристика).

Работа анализатора, как правило, начинается с поиска в коде подозрительных признаков (команд), характерных для вредоносных программ. Этот метод называется статичным анализом. Например, многие вредоносные коды ищут исполняемые программы, открывают найденные файлы и изменяют их. Эвристик просматривает код приложения и, встретив подозрительную команду, увеличивает некий "счетчик подозрительности" для данного приложения. Если после просмотра всего кода значение счетчика превышает заданное пороговое значение, то объект признается подозрительным.

Преимуществом этого метода является простота реализации и высокая скорость работы, однако уровень обнаружения новых вредоносных кодов остается довольно низким, а вероятность ложных срабатываний высокой.

Поэтому в современных антивирусах статический анализ используются в сочетании с динамическим. Идея такого комбинированного подхода состоит в том, чтобы до того как приложение будет запущено на компьютере пользователя, эмулировать его запуск в безопасном виртуальном окружении, которое называется также буфером эмуляции, или "песочницей". В маркетинговых материалах поставщики используют еще один термин - "эмуляция виртуального компьютера в компьютере".

Итак, динамический эвристический анализатор читает часть кода приложения в буфер эмуляции антивируса и с помощью специальных "трюков" эмулирует его исполнение. Если в процессе этого "псевдоисполнения" обнаруживаются какие-либо подозрительные действия, объект признается вредоносным и его запуск на компьютере пользователя блокируется.

В отличие от статического метода, динамический более требователен к ресурсам ПК, так как для анализа приходится использовать безопасное виртуальное пространство, а запуск приложения на компьютере пользователя откладывается на время анализа. Однако и уровень обнаружения вредителей у динамического метода значительно выше статического, а вероятность ложных срабатываний существенно меньше.

В заключение заметим, что первые эвристические анализаторы появились в антивирусных продуктах довольно давно и на сегодняшний день более или менее совершенные эвристики реализованы во всех антивирусных решениях.

Поведенческие блокираторы

Поведенческий блокиратор - это программа, которая анализирует поведение запущенного приложения и блокирует любые опасные действия. В отличие от эвристических анализаторов, где подозрительные действия отслеживаются в режиме эмуляции (динамический эвристик), поведенческие блокираторы работают в реальных условиях.

Принцип действия первых поведенческих блокираторов был прост. При обнаружении потенциально опасного действия задавался вопрос пользователю: разрешить или запретить это действие. Во многих случаях такой подход работал, но "подозрительные" действия производили и легитимные программы (вплоть до операционной системы). Поэтому если пользователь не обладал должной квалификацией, вопросы антивируса вызывали непонимание.

Поведенческие блокираторы нового поколения анализируют уже не отдельные действия, а последовательность операций. Другими словами, заключение об опасности того или иного приложения выносится на основе более сложного анализа. Таким образом, удается значительно сократить количество запросов к пользователю и повысить надежность детектирования.

Современные поведенческие блокираторы способны контролировать широкий спектр событий происходящих в системе. Это прежде всего контроль опасной активности (анализ поведения всех процессов, запущенных в системе, сохранение всех изменений, производимых в файловой системе и реестре). При выполнении некоторым приложением набора подозрительных действий выдаётся предупреждение пользователю об опасности данного процесса. Помимо этого блокиратор позволяет перехватить все возможности внедрения программного кода в чужие процессы. Вдобавок, блокиратор способен обнаружить руткиты, то есть программы, которые скрывают от пользователя работу вредоносного кода с файлами, папками и ключами реестра, а также прячут запущенные программы, системные службы, драйверы и сетевые соединения.

Особо стоит выделить такую функциональность поведенческих блокираторов, как контроль целостности приложений и системного реестра Microsoft Windows. В последнем случае блокиратор контролирует изменения ключей реестра и позволяет задавать правила доступа к ним для различных приложений. Все вместе это позволяет осуществить откат изменений после определения опасной активности в системе. Таким образом, можно восстанавливать систему даже после вредоносных действий неизвестных программ, вернув ее к незараженному состоянию.

В отличие от эвристиков, которые присутствуют практически во всех современных антивирусных программах, поведенческие блокираторы на данный момент реализованы далеко не везде. В качестве примера эффективного поведенческого блокиратора нового поколения можно привести модуль проактивной защиты (Proactive Defence Module), реализованный в продуктах "Лаборатории Касперского".

Данный модуль включает в себя все перечисленные выше возможности и, что особенно важно, хорошую систему информирования пользователя о том, в чем реально состоит опасность тех или иных подозрительных действий. Любой поведенческий блокиратор на определенном этапе требует вмешательства пользователя, что предполагает наличие у последнего определенной квалификации. На практике пользователь часто не обладает необходимыми знаниями, поэтому информационная поддержка - фактически поддержка принятия решений - является обязательным атрибутом современных антивирусных решений.

Таким образом, можно резюмировать: поведенческий блокиратор может предотвратить распространение как известного, так и неизвестного (написанного после создания блокиратора) вируса, что является неоспоримым преимуществом такого подхода к защите. Важным недостатком поведенческих блокираторов остается срабатывание на действия ряда легитимных программ. Вдобавок, для принятия окончательного решения о вредоносности приложения требуется вмешательство пользователя, что предполагает наличие у него достаточной квалификации.

Проактивная защита и бреши в программном обеспечении

В рекламных и маркетинговых материалах антивирусных поставщиков часто можно встретить заявления о том, что проактивная / эвристическая защита - это панацея от новых угроз, не требующая обновлений, а следовательно, всегда готовая к отражению атак еще даже не созданных вирусов. Более того, в брошюрах и листовках речь часто идет не просто о новых угрозах, эксплуатирующих известные бреши, а об угрозах класса "zero-day". Другими словами, разработчики утверждают, что их проактивные технологии способны остановить даже те вредоносные коды, которые используют еще никому не известные бреши в приложениях, то есть такие, для которых еще не выпущена соответствующая заплатка.

К сожалению, в таких рекламных материалах присутствует большая доля лукавства - или их авторы недостаточно хорошо понимают, о чем говорят. В частности, борьба с вредоносными кодами представлена как борьба между вирусописателями и автоматическими методами (проактивными / эвристическими). На самом же деле борьба идет между людьми: вирусописателями и антивирусными экспертами.

Выше уже были рассмотрены различные методы проактивной защиты: эвристики и поведенческие блокираторы. В их основе лежат "знания" о подозрительных действиях, которые обычно производят вредоносные программы. Но правда заключается в том, что эти "знания" (набор поведенческих правил) заложены в программу антивирусными экспертами, и получены эти "знания" путем анализа поведения уже известных вирусов. Таким образом, проактивные технологии бессильны против вредоносных кодов, использующих принципиально новые методы проникновения и заражения, появившиеся после момента создания правил. Это, собственно, и есть угрозы класса "zero-day". Кроме того, вирусописатели целенаправленно находят новые возможности обхода существующих в антивирусах поведенческих правил, что опять же значительно снижает эффективность проактивных методов.

Разработчики антивирусов просто вынуждены обновлять наборы поведенческих правил и "докручивать" свои эвристики, чтобы отреагировать на появление новых угроз. Несомненно, такое обновление происходит реже, чем обновление обычных сигнатур (шаблонов кода). Однако оно все равно происходит регулярно, а по мере роста числа новых угроз будет происходить все чаще и чаще. В итоге индустрия придет к тому же сигнатурному методу, только сигнатуры станут "поведенческими", а не шаблонами кода.

Скрывая от пользователей факт необходимости обновлений проактивной защиты, некоторые антивирусные поставщики, по сути, вводят в заблуждение как своих корпоративных и домашних клиентов, так и прессу. В результате в обществе создается не совсем верное представление о возможностях проактивной защиты.

Проактивные и сигнатурные методы

Несмотря на имеющиеся недостатки, проактивные методы действительно позволяют обнаруживать некоторые новые угрозы еще до выхода соответствующих сигнатур. Рассмотрим, например, реакцию антивирусов на червя Email-Worm.Win32.Nyxem.e (далее просто Nyxem).

Червь Nyxem (известный также как Blackmal, BlackWorm, MyWife, Kama Sutra, Grew и CME-24) попадает на компьютер при открытии вложения к письму, где помещены ссылки на сайты порнографической и эротической направленности, а также через файлы, расположенные в открытом сетевом доступе. В течение считанного времени вирус стирает информацию на жестком диске, поражая файлы в 11 различных форматах (включая Microsoft Word, Excel, PowerPoint, Access, Adobe Acrobat). При этом вся полезная информация замещается бессмысленным набором символов. Еще одной характерной особенностью Nyxem является его активизация третьего числа каждого месяца.

Означает ли это, что проактивные технологии способны заменить "классические" сигнатурные? Конечно, нет. Для анализа эффективности проактивной защиты необходимо тестировать антивирусы на обширной коллекции вирусов, а не на отдельных (пусть и нашумевших) экземплярах.

По результатам теста, проведенного в 2005 году наиболее эффективными признаны эвристики Eset, Антивируса Касперского и Bitdefender:

Данный тест проводился на коллекции из 8259 вирусов. Легко видеть, что самый высокий уровень проактивного обнаружения, продемонстрированный в тесте, составляет около 70%. Это означает, что было пропущено 2 475 вирусов. Согласитесь, это весьма значительная цифра.

Кроме того, высокий уровень обнаружения у эвристических анализаторов имеет свою обратную сторону - количество ложных срабатываний оказывается тоже очень большим. Для нормальной работы антивируса необходимо соблюдать баланс между уровнем детектирования и уровнем ложных срабатываний. То же верно и для поведенческих блокираторов.

Результаты теста AV-Comparatives.org и AV-Test.org наглядно демонстрируют, что проактивные методы сами по себе не могут обеспечить необходимый уровень детектирования. Это, кстати, прекрасно понимают антивирусные поставщики, которые, несмотря на громкие заявления о проактивных технологиях, продолжают параллельно использовать классические сигнатурные методы детектирования. Отметим, что разработчикам чисто проактивных решений (Finjan, StarForce Safe'n'Sec) приходится приобретать у сторонних поставщиков лицензии на использование в своих продуктах "классических" сигнатурных технологий.

Конечно, сигнатурные методы также имеют свои недостатки, но на данный момент в антивирусной индустрии не придумали ничего, что могло бы позволить полностью отказаться от этого ставшего уже классическим подхода. Следовательно, наряду с проактивной защитой, скорость реакции на вирусные угрозы (скорость добавления сигнатуры в базу и скорость доставки обновлений пользователю) по-прежнему остается одним из важнейших критериев эффективности антивируса.

Итоги

Суммируя все вышесказанное, можно сделать несколько важных выводов. Прежде всего, проактивный подход к борьбе с вредоносными программами стал ответом антивирусной индустрии на все возрастающий поток новых вредителей и увеличивающуюся скорость их распространения. Существующие сегодня проактивные методы действительно позволяют бороться со многими новыми угрозами, но постулат о том, что проактивные технологии позволяют полностью уйти от регулярных обновлений антивирусной защиты, в корне неверен. На самом же деле проактивные методы так же, как и сигнатурные, требуют обновления.

Использование современных проактивных техник само по себе не может обеспечить высокий уровень детектирования вредоносных программ. Кроме того, повышение уровня обнаружения в этом случае влечет за собой увеличение количества ложных срабатываний. В этой ситуации скорость реакции на новые угрозы по-прежнему остается важнейшим критерием эффективности антивирусной программы.

Таким образом, пользователям антивирусных решений не стоит полностью полагаться на маркетинговые заявления поставщиков. Независимые испытания, позволяющие сравнить комплексные характеристики продуктов, лучше всего подходят для объективной оценки эффективности предлагаемых сегодня решений.

История компьютерных вирусов насчитывает уже более 25 лет. Неразрывно с вирусами развивались и средства противодействия вирусам - антивирусы. Исторически сложилось так, что лидерство на рынке антивирусных технологий заняли системы сигнатурного поиска, иначе называемые реактивными, имеющие целый ряд серьезных недостатков. На смену им приходят новые проактивные технологии такие как HIPS, Sandbox, VIPS и другие., к которых пойдет речь в этой статье.

Классические проактивные системы обнаружения вредоносных программ, несмотря на кажущуюся простоту реализации и надежность, имеют ряд существенных недостатков, а именно:

- Слабая эффективность против угроз типа 0-day, так как эффективность напрямую связана с базой сигнатур вредоносного ПО, в которую внесены сигнатуры только известного, на данный момент, вредоносного ПО;

- Необходимость постоянного обновления базы сигнатур вирусов для эффективной защиты от нового вредоносного ПО;

- Для определения вредоносного ПО необходима процедура сканирования, которая отнимает достаточно много времени и системных ресурсов;

Данные причины и послужили толчком к развитию т.н. проактивных систем защиты, о которых и пойдет речь в данной статье.

Методы проактивной защиты

История развития проактивных методов защиты

На сегодняшний день наиболее известны и часто применимы следующие методы проактивной защиты:

- Методы поведенческого анализа;

- Методы ограничения выполнение операций;

- Методы контроля целостности ПО и ОС.

Методы предотвращения вторжений (IPS-методы):

HIPS

HIPS - метод контроля активности, основанный на перехвате обращений к ядру ОС и блокировке выполнения потенциально опасных действий ПО, работающего в user-mode, выполняемых без ведома пользователя;

Принцип работы

HIPS-система с помощью собственного драйвера перехватывает все обращения ПО к ядру ОС. В случае попытки выполнения потенциально опасного действия со стороны ПО, HIPS-система блокирует выполнение данного действия и выдает запрос пользователю, который решает разрешить или запретить выполнение данного действия.

Преимущества систем, построенных на методе HIPS:

- Низкое потребление системных ресурсов;

- Не требовательны к аппаратному обеспечению ПК (могут работать на различных платформах);

- Высокая эффективность противостояния угрозам 0-day;

- Высокая эффективность противодействия руткитам, работающим в user-mode;

Недостатки систем, построенных на методе HIPS:

- Низкая эффективность противодействия руткитам, работающим в kernel-mode;

- Большое количество обращений к пользователю ПК;

- Пользователь должен обладать знаниями о принципах функционирования ОС;

- Невозможность противодействия активному заражению ПК;

VIPS

VIPS - метод контроля активности, основанный на мониторинге выполняемых операций ПО, установленном на ПК, и блокировке выполнения потенциально опасных действий ПО, выполняемых без ведома пользователя.

Принцип работы

Преимущества систем, построенных на методе VIPS:

- Низкое потребление системных ресурсов;

- Высокая эффективность противостояния угрозам 0-day;

- Высокая эффективность противодействия руткитам, работающим и в user-mode, и в kernel-mode;

Недостатки систем, построенных на методе VIPS:

- Требовательны к аппаратному обеспечению ПК (для работы VIPS-системы необходима аппаратная поддержка процессором технологий аппаратной виртуализации (Intel VT-x или AMD-V);

- Большое количество обращений к пользователю ПК;

- Пользователь должен обладать знаниями о принципах функционирования ОС;

- Невозможность противодействия активному заражению ПК;

Песочница (sandbox)

Принцип работы

Преимущества систем, построенных на методе песочница (sandbox):

- Низкое потребление системных ресурсов;

- Не требовательны к аппаратному обеспечению ПК (могут работать на различных платформах);

- Малое количество обращений к пользователю ПК;

Недостатки систем, построенных на методе песочница (sandbox):

- Пользователь должен обладать знаниями о принципах функционирования ОС;

- Невозможность противодействия активному заражению ПК;

Методы поведенческого анализа

Поведенческий блокиратор (метод активного поведенческого анализа)

Поведенческий блокиратор (метод активного поведенческого анализа) - метод, основанный на методах IPS, анализа в реальном времени цепочек действий ПО и блокирования выполнение потенциально опасных алгоритмов в реальном времени.

Принцип работы

Различные проактивные системы защиты используют различные концепции реализации метода активного поведенческого анализа (т.к. метод активного поведенческого анализа может быть построен на базе любого IPS-метода). В общем и целом метод активного поведенческого анализа представляет собой IPS-метод с интеллектуальной системой принятия решений, анализирующей, не отдельные действия, а цепочки действий.

Преимущества систем, построенных на методе активного поведенческого анализа:

- Меньшее количество обращений к пользователю, по сравнению с системами, построенными на IPS-методах;

- Низкое потребление системных ресурсов;

- Не требовательны к аппаратному обеспечению ПК (могут работать на различных платформах);

Недостатки систем, построенных на методе активного поведенческого анализа:

Метод эмуляции системных событий (метод пассивного поведенческого анализа)

Методы эмуляции системных событий (метод пассивного поведенческого анализа) - метод определения вредоносного ПО путем анализа действий и/или цепочки действий с помощью выполнения ПО в специальной ограниченной среде (т.н. эмуляторе кода), имитирующей реальное аппаратное обеспечение.

Принцип работы

ПО запускается в специальной ограниченной среде (т.н. эмуляторе кода), имитирующей реальное аппаратное обеспечение, где производится проверка на выполнение определенных действий и/или цепочки действий. Если обнаружена возможность выполнения потенциально опасного действия и/или цепочки действий, ПО помечается как вредоносное.

Преимущества систем, построенных на методе активного поведенческого анализа:

- Не требуют специальных знаний или навыков со стороны пользователя;

- Не требовательны к аппаратному обеспечению ПК (могут работать на различных платформах);

- Отсутствие обращений к пользователю, за исключением случаев обнаружения вредоносного ПО;

Недостатки систем, построенных на методе активного поведенческого анализа:

- В некоторых случаях анализ кода может занимать достаточно продолжительное время;

- Широкое применение методик противодействия эмуляции кода вредоносного ПО, поэтому системы, использующие метод пассивного поведенческого анализа, могут противостоять не всем видам вредоносного ПО;

- Невозможность противодействия активному заражению ПК.

Сканер целостности

Сканер целостности осуществляет постоянный мониторинг ядра ОС, на предмет выявления изменений, которые могло произвести вредоносное ПО. В случае обнаружения изменений внесенных вредоносным ПО об этом оповещается пользователь и по возможности производится откат действий, произведенных вредоносными ПО.

Принцип работы

Сканер целостности осуществляет мониторинг всех обращений к ядру ОС. В случае обнаружения попытки изменения критически важных параметров, операция блокируется.

- Не требуют специальных знаний или навыков со стороны пользователя;

- Не требовательны к аппаратному обеспечению ПК (могут работать на различных платформах);

- Малое количество обращений к пользователю;

- Для осуществление контроля целостности необходимо контролировать большое количество различных параметров, что может негативно сказаться на производительности ПК;

- Слабая эффективность противодействия user-mode и kernel-mode руткитам;

- Невозможность противодействия активному заражению ПК;

Принцип работы

- Не требуют специальных знаний или навыков со стороны пользователя;

- Не требовательны к аппаратному обеспечению ПК (могут работать на различных платформах);

- Полное отсутствие каких бы то ни было обращений к пользователю;

В данной статье рассматривались проактивные системы защиты. Была приведена краткая историческая справка по истории развития проактивных систем защиты, также были рассмотрены основные виды методов проактивной защиты:

- Методы ограничения выполнения операций;

- Методы поведенческого анализа;

- Методы контроля целостности.

Подробно были рассмотрены принципы работы методов проактивных защиты, также были рассмотрены преимущества и недостатки проактивных методов защиты.

Подводя итог можно сделать вывод о том, что проактивные методы защиты являются высокоэффективным средством противодействия вредоносному ПО и могут составить весомую конкуренцию классическим, реактивным методам защиты, а в сочетании с ними могут многократно повысить эффективность антивирусных систем.

| Вложение | Размер |

|---|---|

| HIPS.PNG | 19.48 КБ |

| VIPS.PNG | 20.43 КБ |

| Sandbox.PNG | 26.05 КБ |

| Scanner.PNG | 17.98 КБ |

| Proactive.PNG | 200.37 КБ |

Подписывайтесь на канал "Anti-Malware" в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Конкурируя с традиционным ПО по информационной безопасности, на первый план выходят новые проактивные технологии, одно из направлений в которых составляют решения для предотвращения вторжений в систему - Host Intrusion Prevention System. В данной статье подобные технологии рассматриваются на примере российской разработки Safe’n’Sec от StarForce Technologies.

Проблема качественной и надежной защиты корпоративных сетей от взлома и кражи хранящейся в них информации на сегодня составляет головную боль руководителей предприятий и системных администраторов. Крупные и мелкие игроки на рынке информационной безопасности предлагают передовые разработки и свежие решения. Старые версии обновляются, дополняются, улучшаются.

В настоящее время, успешно конкурируя с традиционным ПО по информационной безопасности, на первый план выходят новые проактивные технологии, одно из направлений в которых составляют решения для предотвращения вторжений в систему (Host Intrusion Prevention System - HIPS).

Программы класса Host Intrusion Prevention System обладают рядом существенных преимуществ, по сути это поведенческие анализаторы, которые по определенным признакам, характерным для вредоносных объектов, предотвращают атаку и нежелательные действия в системе. Об этом классе программ стоит поговорить подробнее.

Современный рынок средств защиты персональных компьютеров и корпоративных сетей от различных видов внешних угроз представлен 4-мя основными направлениями:

- антивирусные программы, работающие как по сигнатурному принципу (выявление вредоносного кода), так и на основе эвристического анализатора (анализ кода по нескольким заданным показателям и заключение об опасности/безвредности приложения);

- корпоративные межсетевые экраны (firewall), которые часто используются совместно с Network Intrusion Detection, контролирующей потоки информации в компьютерной сети;

- персональные firewall, анализирующие трафик на конкретном компьютере;

- программы Host Intrusion Prevention, основанные на системе проактивной защиты ПК от любых видов угроз, базирующейся на анализе поведения компонентов информационной системы.

Все эти направления эффективно борются с определенными видами угроз и вместе представляют единый комплекс надежной защиты от различных типов вторжения. Однако ни одна технология не даст Вам 100% гарантию безопасности. Проактивные технологии Host Intrusion Prevention удачно дополняет вышеперечисленные средства защиты, делая защиту компьютера более универсальной и комплексной.

Например, Safe’n’Sec, разработка российской компании StarForce Technologies имеет целый ряд преимуществ, восполняющих пробелы традиционных систем защиты ПК. Программный продукт Safe’n’Sec предлагает проактивную защиту компьютерных сетей в том числе и от ранее неизвестных вирусов, отслеживающую и блокирующую любые несанкционированные действия, прежде чем они нанесут какой-либо вред.

StarForce Safe’n’Sec 1.1 - центр управления

Сетевые файерволы контролируют трафик по периметру корпоративной сети, не анализируя информационные потоки на входе в каждый конкретный компьютер. Персональные файерволы не контролируют активность внутри самого компьютера. Проактивная система защиты Safe’n’Sec эффективно контролирует весь спектр активности как по периметру, так и внутри корпоративных сетей и персональных компьютеров.

StarForce Safe’n’Sec 1.1 - обнаружено подозрительное действие

Сейчас продуктовая линейка Safe’n’Sec представлена версиями Personal, Business для защиты корпоративных информационных сетей малого и среднего бизнеса. Персональная версия Personal Safe’n’Sec - это надежная защита ПК от неизвестных вирусов, программ-шпионов, троянских программ, хакерских атак, взлома, кражи информации, ошибочных действий пользователя. Как заявляет производитель, программа бережно относится к ресурсам компьютера, комфортная работа гарантирована даже на процессорах Intel 300 МГц. Кроме того, Safe’n’Sec на 100% совместим с большинством традиционного программ по безопасности (Agnitum Outpost Firewall, Антивирус Касперского, антивирус DrWeb и др.) Эффективность проактивной защиты Safe’n’Sec постоянна и не снижается при появлении новых видов угроз, поскольку не опирается на анализ кода вредоносных приложений и, следовательно, практически не зависит от обновлений.

StarForce Safe’n’Sec 1.1 - процесс сканирования жесткого диска

StarForce Safe’n’Sec 1.1 - настройки программы

Business Safe’n’Sec - программный продукт, основанный на системе проактивной защиты и предназначенный для информационных сетей малых и средних предприятий с количеством рабочих станций не более 1000. Business Safe’n’Sec способен эффективно противостоять вирусным эпидемиям, хакерским атакам, шпионским программам и попыткам несанкционированного доступа в систему на всех входящих в сеть ПК.

Консоль централизованного управления системой Safe’n’Sec Admin Explorer не требует инсталляции и имеет знакомый всем пользователям Windows XP привычный интерфейс управления. В программе предусмотрена возможность централизованной и удаленной установки, изменения свойств клиентских станций, централизованного и удаленного выполнения сервисных задач. Это позволяет в несколько раз снизить временные затраты на развертывание безопасности предприятия. Business Safe'n'Sec позволяет существенно экономить бюджет компании-заказчика и людские ресурсы без ущерба общему уровню информационной безопасности предприятия. В бизнес-версии введена новая система лицензирования программы, в отличие от версии для индивидуальных пользователей, в которой используется технология ProActive, в многопользовательском продукте реализован метод введения серийных ключей.

В планах StarForce уже в 2006 году выпустить новый программный продукт Enterprise Safe’n’Sec, предназначенный для защиты корпоративных сетей крупных предприятий, общее количество машин в которых превышает одну тысячу. Пользователям версии Enterprise станет доступен широкий спектр услуг сервисных центров: управление правами пользователя, настройка групповых политик, управление задачами по расписанию, централизованная система обновлений, рассылка e-mail-уведомлений о критических событиях в сети, отложенное выполнение задач на off-line станциях.

Проактивная система защиты Host Intrusion Prevention System, такая как Safe’n’Sec является весомым и эффективным дополнением ко всем стандартным видам защиты ПК, образуя комплексный заслон на пути различных типов угроз. Сочетание поведенческих и сигнатурных технологий позволяет контролировать широкий спектр событий, связанных с предотвращением вторжений.

Подводя итоги, можно рекомендовать продукты такого класса в качестве дополнения к существующей системе безопасности, как персонального компьютера, так и корпоративной сети предприятия. Стоит, однако, признать, что подобные технологии в той или иной степени, не так давно стали интегрироваться в персональные антивирусные продукты и продукты для рабочих станций ведущих мировых производителей, таких как:

- Symantec (Norton AntiVirus, Norton Internet Security 2005 и выше (только worm protection), Symantec Client Security 2.0);

- McAfee (McAfee VirusScan 9.0 и выше, McAfee Internet Security Suite 7.0 и выше, VirusScan Enterprise 8.0i);

- Trend Micro (Trend Micro PC-cillin Internet Security 2005);

- Panda Software (все продукты с технологией TruPrevent);

- Лаборатория Касперского (Антивирус Personal и Personal Pro 5.0 c MP2 и выше).

Благодарю компанию StarForce Technologies за предоставленную информацию о продуктах Safe’n’Sec.

В последнее время сложно найти ИБ- или ИТ-специалиста, который не слышал о троянах-вымогателях. В своих прогнозах на 2017 год ведущие производители средств защиты информации (Kaspersky Lab, McAfee Labs, Sophos Labs, Malwarebytes Labs, Trend Micro и др.) называют их одной из основных угроз безопасности информации для государственных и коммерческих организаций различных сфер деятельности и масштабов.

Введение

В первую очередь атаки с внедрением вымогателя нацелены на самые популярные операционные системы: Windows для рабочих станций и серверов, Android для мобильных устройств. Однако существуют известные трояны и для других операционных систем: семейства Linux, macOS, iOS и др.

За последнее время можно привести несколько примеров известных подобных атак:

Можно подумать, что защиты от направленных атак вымогательских вредоносных программ нет, однако это не так. Отдельные производители средств защиты утверждают, что только единственный их продукт может помочь и защитить, но это тоже неправда.

Задачу проактивной защиты от вирусов-вымогателей можно решить только комплексом организационно-технических мероприятий, которые помогут нейтрализовать и уменьшить вероятность реализации угрозы для каждого типа доступа к защищаемой информации.

Проактивная защита от направленных атак и вирусов-вымогателей

Рассмотрим возможные векторы доступа к защищаемой информации, находящейся на сервере или автоматизированном рабочем месте пользователя:

- Воздействие на периметр локальной вычислительной сети из интернета возможно через:

- корпоративную электронную почту;

- веб-трафик, в том числе веб-почту;

- периметровый маршрутизатор / межсетевой экран;

- сторонние (некорпоративные) шлюзы доступа к интернету (модемы, смартфоны и т. д.);

- системы защищенного удаленного доступа.

- загрузка вредоносных программ на конечные точки / серверы по запросу от них же;

- использование недокументированных возможностей (уязвимостей) системного/прикладного ПО;

- загрузка вредоносов по шифрованному VPN-каналу, неконтролируемому службами ИТ и ИБ;

- подключение к локальной сети нелегитимных устройств.

- подключение внешних носителей информации с вредоносом;

- разработка вредоносных программ прямо на конечной точке / сервере.

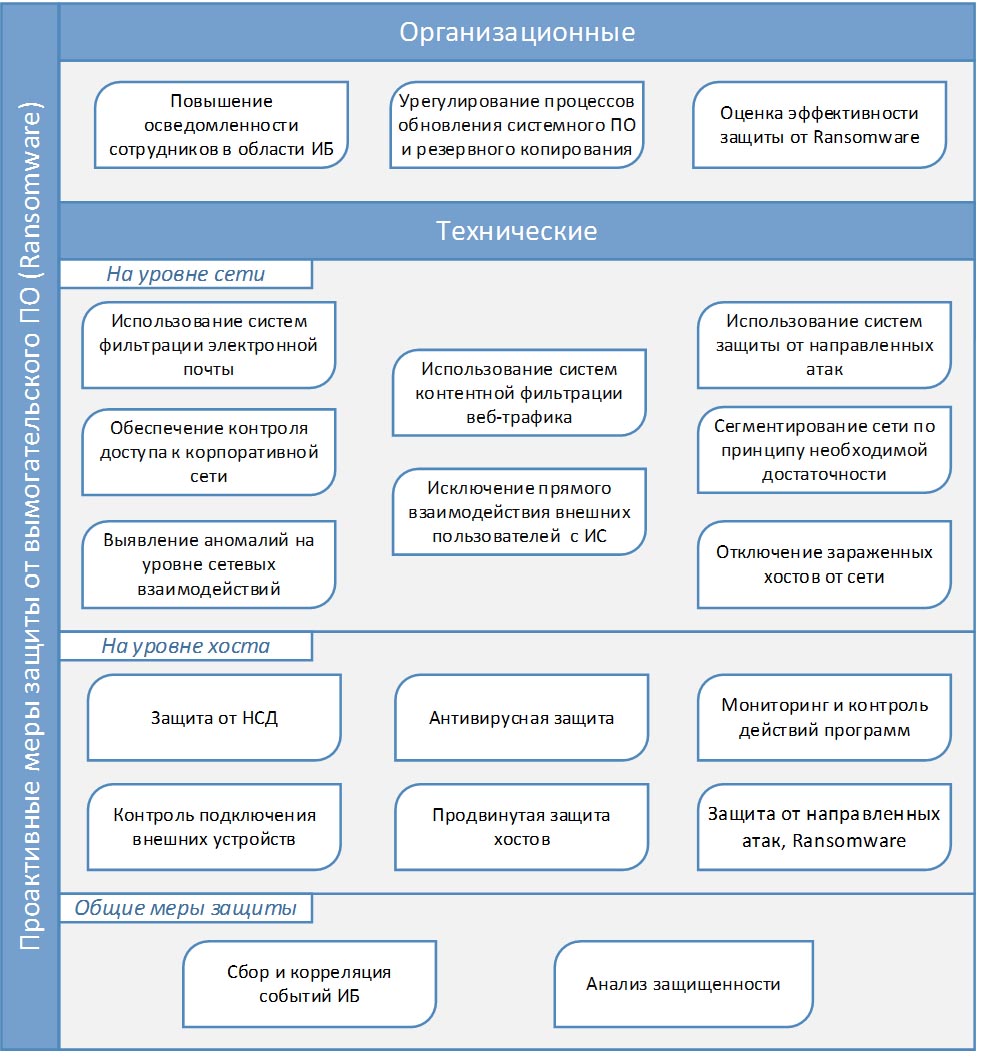

Перечень организационных и технических мероприятий, направленных на защиту от воздействия вымогателей, представлен на рисунке 1.

Рисунок 1. Проактивные меры защиты от вирусов-вымогателей

![Проактивные меры защиты от вирусов-вымогателей]()

Организационные меры защиты от вирусов-вымогателей

К основным организационным мерам проактивной защиты от вирусов-вымогателей относятся:

- Повышение осведомленности сотрудников в области ИБ.

Необходимо регулярно проводить обучение сотрудников и информировать их о возможных угрозах ИБ. Минимальной и необходимой мерой является формирование принципов работы с файлами и почтой:

Оценивать эффективность обучения персонала необходимо при помощи моделирования атак, как внутренних, так и с участием внешних специалистов — проводить тесты на проникновение, в т. ч. с использованием метода социальной инженерии.

- Регулярное обновление системного ПО (Patch Management).

Для предотвращения атак вредоносного ПО на целевые системы через известные уязвимости необходимо обеспечить своевременное тестирование и установку обновлений системного и прикладного ПО с учетом приоритизации по степени критичности обновлений.

- Систематизация резервного копирования данных.

Необходимо регулярно выполнять резервное копирование критически важных данных серверов информационных систем, систем хранения данных, рабочих мест пользователей (если предполагается хранение критичной информации). Резервные копии должны храниться на ленточных библиотеках системы хранения данных, на отчуждаемых носителях информации (при условии, что носитель информации не подключен постоянно к рабочей станции или серверу), а также в облачных системах резервирования данных, хранилищах.

Технические меры защиты от вирусов-вымогателей

Технические мероприятия проактивной защиты от вымогателей предпринимаются на уровне сети и на уровне хоста.

На уровне сети это:

- Использование систем фильтрации электронной почты, обеспечивающих анализ почтового трафика на наличие нежелательных писем (spam), ссылок, вложений, в том числе вредоносных (например, блокировка файлов JavaScript (JS) и Visual Basic (VBS), исполняемые файлы (.exe), файлы заставки (SCR), Android Package (.apk) и файлы ярлыков Windows (.lnk)).

- Использование систем контентной фильтрации веб-трафика, обеспечивающих разграничение и контроль доступа пользователей к интернету (в т. ч. путем разбора SSL-трафика с помощью подмены сертификата сервера), потоковый анализ трафика на наличие вредоносных программ, разграничение доступа пользователей к содержимому веб-страниц.

- Использование систем защиты от целенаправленных атак, атак нулевого дня (Sandbox, песочница), обеспечивающих эвристический и поведенческий анализ потенциально опасных файлов в изолированной среде перед отправкой файла в защищаемые информационные системы. Системы защиты от направленных атак должны быть интегрированы с системами контентной фильтрации веб-трафика, фильтрации электронной почты для блокирования вредоносных вложений. Также системы защиты от направленных атак интегрируют с информационными системами внутри периметра сети для обнаружения и блокировки сложных атак на критичные ресурсы, сервисы.

- Обеспечение контроля доступа к корпоративной сети на уровне проводной и беспроводной сети с помощью технологии 802.1x. Такая мера исключает несанкционированное подключение нелегитимных устройств в корпоративную сеть, обеспечивает возможность выполнения проверки на соответствие корпоративным политикам при доступе в сеть организации (наличие антивирусного ПО, актуальные сигнатурные базы, наличие критических обновлений Windows). Контроль доступа к корпоративной сети с помощью 802.1x обеспечивается системами класса NAC (Network Access Control).

- Исключение прямого взаимодействия внешних пользователей с ресурсами корпоративных информационных систем с помощью промежуточных шлюзов доступа с наложенными корпоративными средствами защиты информации (терминальный сервер, система виртуализации рабочих столов VDI), в том числе с возможностью фиксации действий внешних пользователей с помощью видео или текстовой записи сессии. Мера реализуется с помощью систем терминального доступа, систем класса PUM (Privileged User Management).

- Сегментирование сети по принципу необходимой достаточности для исключения избыточных разрешений сетевого взаимодействия, ограничения возможности распространения вредоносных программ в корпоративной сети в случае заражения одного из серверов / рабочих мест пользователей / виртуальных машин. Возможна реализация такой меры с помощью систем анализа политик межсетевого экранирования (NCM / NCCM, Network Configuration (Change) Management), обеспечивающих централизованный сбор политик межсетевого экранирования, настроек межсетевых экранов и дальнейшую их обработку с целью автоматизированной выдачи рекомендаций по их оптимизации, контроль изменений политик межсетевого экранирования.

- Выявление аномалий на уровне сетевых взаимодействий.

Меры проактивной защиты на уровне хоста:

Другие меры защиты от вирусов-вымогателей

Дополнительно к вышеперечисленным мерам предотвратить и выявить вирус-вымогатель в корпоративной сети поможет следующее:

- Обеспечение регулярного анализа защищенности ИТ-инфраструктуры — сканирование узлов сети для поиска известных уязвимостей в системном и прикладном ПО. Эта мера обеспечивает своевременное обнаружение уязвимостей, позволяет их устранить до момента их использования злоумышленниками. Также система анализа защищенности решает задачи по контролю сетевых устройств и устройств, подключенных к рабочим станциям пользователей (например, 4G-модем).

- Сбор и корреляция событий позволяет комплексно подойти к обнаружению вымогателей в сети на основе SIEM-систем, поскольку такой метод обеспечивает целостную картину ИТ-инфраструктуры компании. Эффективность SIEM заключается в обработке событий, которые отправляются с различных компонентов инфраструктуры, в том числе ИБ, на основе правил корреляции, что позволяет оперативно выявить потенциальные инциденты, связанные с распространением вируса-вымогателя.

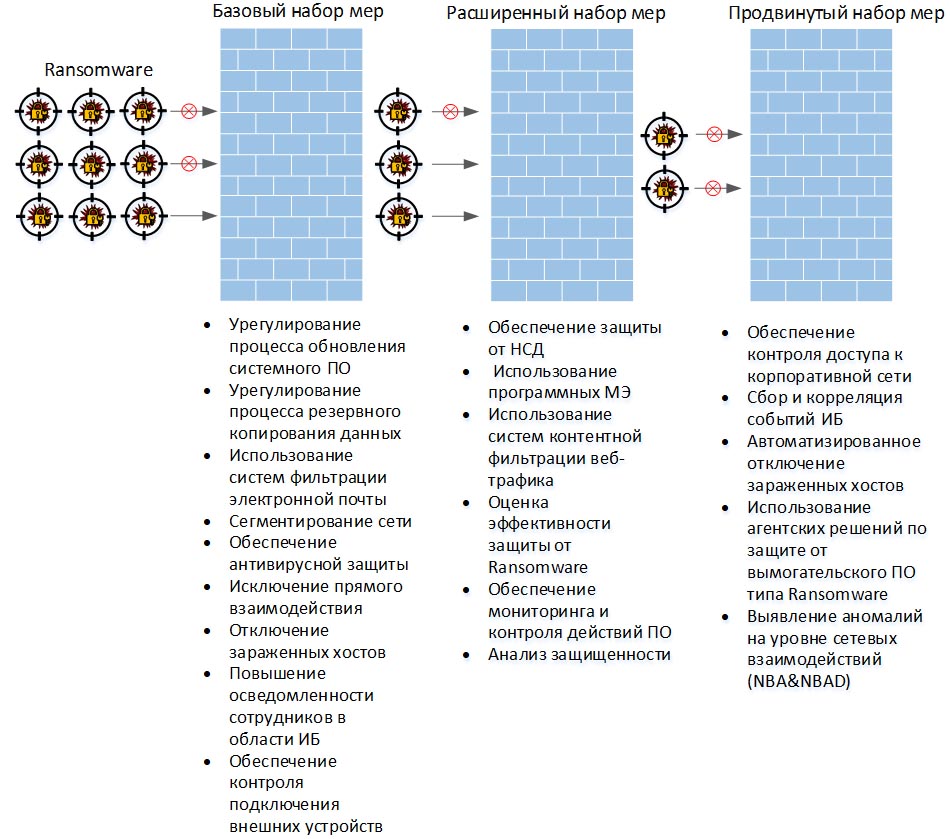

Приоритизация мер защиты от вирусов-вымогателей

Надежная комплексная защита от направленных атак и вымогателей обеспечивается комплексом организационно-технических мер, которые ранжируются в следующие группы:

- Базовый набор мер, необходимый для применения всем организациям для защиты от направленных атак и вредоносов-вымогателей.

- Расширенный набор мер, применимый для средних и крупных организаций с высокой стоимостью обработки информации.

- Продвинутый набор мер, применимый для средних и крупных организаций с продвинутой ИТ- и ИБ-инфраструктурой и высокой стоимостью обрабатываемой информации.

Рисунок 2. Приоритизация мер защиты от трояна-вымогателя

![Приоритизация мер защиты от трояна-вымогателя]()

Меры защиты для конечных пользователей от вирусов-вымогателей

Угроза заражения вирусом-вымогателем актуальна и для конечных пользователей интернета, для которых также применимы отдельные меры по предотвращению заражения:

- своевременная установка обновлений системного ПО;

- использование антивирусов;

- своевременное обновление баз сигнатур антивирусов;

- использование доступных в свободном доступе средств защиты от вредоносных программ, шифрующих данные на компьютере: RansomFree, CryptoDrop, AntiRansomware tool for business, Cryptostalker и др. Установка средств защиты данного класса применима, если на компьютере хранятся критичные незарезервированные данные и не установлены надежные средства антивирусной защиты.

Уязвимость мобильных устройств (Android, iOS)

Меры защиты для мобильных устройств:

- Для корпоративного сектора:

- использование систем класса Mobile Device Management (MDM), обеспечивающих контроль установки обновлений системного ПО, установки приложений, контроль наличия прав суперпользователя;

- для защиты корпоративных данных на мобильных устройствах пользователя — системы класса Mobile Information Management (MIM), обеспечивающих хранение корпоративных данных в зашифрованном контейнере, изолированном от операционной системы мобильного устройства;

- использование систем класса Mobile Threat Prevention, обеспечивающих контроль разрешений, предоставленных приложениям, поведенческий анализ мобильных приложений.

- использование официальных магазинов для установки приложений;

- своевременное обновление системного ПО;

- исключение перехода по недоверенным ресурсам, установки недоверенных приложений и сервисов.

Выводы

Вирусы-вымогатели и шифровальщики являются частным актуальным примером развития киберпреступности в современном обществе. Простота реализации и низкая стоимость затрат организации кибератак (Ransomware, DDoS, атаки на веб-приложения и пр.) приводит к увеличению числа киберпреступников при одновременном снижении среднего уровня технической осведомленности атакующего, в связи с этим резко увеличивается вероятность реализации угроз безопасности информации в корпоративном секторе.

Подписывайтесь на канал "Anti-Malware" в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

![Как начинающему пользователю выбрать антивирус]()

Возможности современных антивирусов

Современный антивирус должен защищать от:

- вирусов, то есть любых вредоносных программ;

- различных обманов на деньги: поддельные антивирусы, отправка СМС для "скачивания" несуществующих файлов и т.д.;

Это базовые функции, которые должны быть в любом продукте класса Antivirus. Более функциональные антивирусные решения класса Internet Security, помимо названного, могут включать в себя:

- фаервол;

- веб-защита: защита от опасных веб-сайтов, антифишинг;

- антиспам;

- проактивная защита.

Во многих решениях присутствует такой неантивирусный функционал, как родительский контроль, шифрование, шреддинг (безвозвратное удаление информации), менеджер паролей, оптимизация компьютера.

Стоит отметить, что функционал полностью зависит от разработчика. Так, у одних разработчиков антиспам входит в решение класса Antivirus, у других - Internet Security.

Основные типы защиты от угроз

Защита от вирусов и ПНП может быть четырех типов:

1. Локально-сигнатурная. Именно такими были самые первые антивирусы на стыке веков. Сигнатура - это занесенный в базы антивируса образец кода конкретного вируса, который он ищет во всех файлах, которые проверяет (на западный манер - сканирует). Локально - значит сигнатурная база хранится на непосредственно компьютере, где установлен антивирус.

2. Локально-эвристическая. Такие технологии появились немногим позже первых. В данном случае антивирус ищет не участки кода конкретного вируса, а некий похожий на вирус код по заданным образцам. Сюда же можно отнести технологию эмуляции процессора, которая уже частично устарела.

3. Локально-проактивная. Защита на основе анализа поведения программ для выявления и пресечения их вредоносной активности. Раньше данная технология работала достаточно просто: был заданный набор описаний опасных действий, характерный для вирусов. Они просто блокировались (поведенческий блокиратор). Программы, совершающие большое количество потенциально-опасных действий, могли блокироваться полностью. Однако, в настоящий момент проактивные технологии ушли значительно вперед, о них мы еще поговорим отдельно.

4. Облачная. Наиболее современный тренд. Первые облака появились в 2005-2006 годах. С тех пор они получили огромное развитие. Суть таких технологий в том, что множество компьютеров конечных защищаемых пользователей подключены к единому командному центру и передают ему различную информацию, на основе которой автоматизированная система вычисляет вредоносные объекты. Подробно про механизм работы на блоге "Лаборатории Касперского".

Первые 2 типа защиты есть в абсолютно всех антивирусах (разве что в "Антивирусе Бабушкина" - Fraud.BabushkinAV - их нет). Их осуществляет такой важный компонент антивируса, как файловый монитор. Он в режиме реального времени проверяет все файлы, к которым система пытается получить доступ. Сначала выполняется проверка, а только потом эти файлы можно открыть. Таким образом, вирус будет обезврежен до своего запуска. Антивирусным сканированием в большинстве продуктов называется проверка по требованию пользователя, которую человек запускает вручную. Многие антивирусы умеют делать ее по расписанию.

Разговаривают Билл Гейтс и Стив Джобс.

Гейтс:

- Мы провели исследование и выяснили, что русские читают быстрее всех в мире.

Джобс:

- Ты скорость чтения лицензионных соглашений измерял?При использовании "облака" стоит ознакомиться с лицензионным соглашением и условиями использования облака. Обычно из них и логики работы облачной АВ защиты следует, что:

1. На сервера может передаваться почти любая информация, которую антивирус посчитает нужной. Если есть веб-защита, то это однозначно список посещенных сайтов, ваш IP адрес и множество менее существенной информации.

2. Она передается неперсонализированно. Что под этим имеется в виду, одни разработчики знают, ведь информацию о посещенных сайтах можно отвязать от имени пользователя и считать это неперсонализированным хранением данных, но отвязывается ли она от IP адреса? Даже если да, то наверняка система запоминает ваш регион для дальнейшего определения географии распространения угроз.

3. Любым органам государственной власти имеющаяся у антивирусной компании информация может быть предоставлена. Разработчик даже может оставлять за собой право делиться данными и с любыми другими третьими лицами, обещая при этом сохранять конфиденциальность.

Отсюда следует, что спецслужбы, например, на основе данных о посещенных веб-сайтах, пусть и не персонализированных, но зато геопривязанных, могут определять общественное мнение с точностью до региона. Эта информация очень пригодится для ведения сетевой, или сетецентрической войны, направленной на невоенный захват (перевод под свое влияние) государств. Однако, возможность участия в этом антивируса теоретическая.

Дополнительные компоненты защиты

Давайте рассмотрим дополнительные компоненты защиты, обычно присутствующие в решениях класса Internet Security.

Фаервол

Фаервол - это программный продукт для контроля использования интернета. Иногда в него входит и проактивная защита, которую мы уже частично рассмотрели и сделаем это далее.

Слово фаервол образовано от английского firewall - огненная стена, поэтому иногда также встречаются написания файервол, фаерволл, файерволл. Другое слово, обозначающее то же самое - брандмауер.

Работу фаервола можно условно разделить на 2 направления: контроль выхода в интернет всех программ на компьютере и защита от интернет-атак, например, DDoS - множественных запросов на компьютер, направленных на его отключение из сети в связи с невозможностью обработки такого потока запросов. Однако, такой тип атак на домашний компьютер очень маловероятен. Фаервол также защищает и от других приемов хакеров. Защита от вторжений (IPS - intrusion prevention system, иногда IDS - intrusion detection system), то есть от проникновения вредоносного ПО в систему с использованием уязвимостей браузера или другой легитимной программы, обычно тоже ложится на плечи фаервола, но может относиться и к другому компоненту комплексного продукта класса Internet Security.

Контроль выхода различных программ в Сеть может осуществляться тремя способами:

1. Автоматически: все решения относительно того, легитимная ли программа просится в интернет, фаервол принимает самостоятельно. Обычно ему в этом помогает белый список - база известных "хороших" программ. Она может находиться как локально, так и в облаке. В последнем случае не стоит проблема ее ресурсоемкости (сколько места на жестком диске и в памяти она занимает). В зависимости от настройки, неизвестным, то есть не внесенным в белый список, приложениям может либо закрываться доступ в сеть, либо наоборот разрешатся (в последнем случае проще отключить работу фаервола на этом направлении).

2. Полуавтоматически: принятие решений на основе правил. Правило - это установка фаерволу, как нужно поступать, когда указанная программа пытается выйти в сеть; обычно можно не просто разрешать/запрещать ее действия, но и конкретизировать правила, указывая используемые порты, целевые адреса, приложения, которые запускают эту программу и т.д.

3. Вручную: каждый раз, при попытке любого ПО выйти в сеть, выдается запрос.

Обычно используется первый и второй варианты.

Веб-защита

Веб-защита тоже работает по нескольким направлениям:

1. Проверка всего интернет трафика. Грубо говоря, тот же файловый монитор, но только для всего того, что передается и получается через интернет.

2. Защита от посещения вредоносных сайтов. Раньше ссылки на известные источники вирусов заносились в локальные базы, теперь же в большинстве случаев эта защита облачная. Работает она так: сервер облака может сам заходить на различные сайты, выполнять их доскональную проверку, запоминая, какие ресурсы оказались вредоносными. Если первый тип интернет защиты обнаруживает угрозу, то ее адрес отправляется в облако для предотвращения посещения этого ресурса другими пользователями. Смысл в том, что, если сайт взломан и на него установлены вирусы, то злоумышленники их (вирусы) могут менять без ведома антивирусной компании, в результате чего первый тип веб-защиты может пропустить новейшие, еще неизвестные вредоносные программы. Здесь стоит отметить, что в современных антивирусах защита строится на всесторонней обороне по принципу "заражение легче предотвратить, чем его потом лечить".

3. Защита от фишинга. Фишинг - это поддельные сайты, по внешнему виду почти неотличимые от оригинала, которые просят ввести пароли или данные кредитной карты. Примеры можно посмотреть на PhishTank. Осторожно, такие сайты могут быть дополнительно заражены вирусами.

Подробнее о принципе работы веб-защиты на примере Lavasoft читайте здесь.

Антиспам

Антиспам и почтовый монитор проверяют на предмет наличия спама или вирусов электронную почту, получаемую локально - обычно через установленные почтовые клиенты (The Bat, Thunderbird, Windows Mail и др.). Почта, которую вы читаете через браузер, не проверяется, однако на всех современных почтовых службах используются и так хорошие антивирусные и антиспам технологии.

Мы уже выше рассмотрели стандартные технологии проактивной защиты, к которым относится и IPS, которую мы посчитали частью фаервола. Что же еще предлагают многие разработчики?

Безопасный банкинг

Это изолированная среда, изолированный от внешнего компьютерного мира браузер, предназначенный для безопасного совершения банковских операций. Безопасность заключается в том, что браузер изолируется от всех остальных программ, в результате чего вводимая в нем информация не может быть перехвачена. Технология не гарантирует 100% защиты, каждый разработчик использует разные подходы к обеспечиванию безопасности онлайн банкинга.

Песочница, sandbox

Изолированная от остального компьютера среда, позволяющая безопасно запускать любые программы. Все изменения, ими сделанные, по окончанию работы откатываются, а чреватые повреждениями системы вредоносные действия запрещены. Бывают автоматически песочницы: малоизвестные программы автоматически запускаются в изоляции. Некоторые вирусы умеют определять, что они работают в песочнице, в случае обнаружения которой прекращают свою работу. Это нужно еще и для того, чтобы автоматические системы анализа на серверах антивирусных разработчиков не могли выявить этих вредоносов.

Откат вредоносных действия, rollback

Некоторые продукты, например Twister и Webroot, не используют автопесочниц, как Comodo, но следят за всеми изменениями в системе, совершаемыми запущенными приложениями. Если антивирус после долгого наблюдения за активностью программы вдруг решит, что она вредоносная, он удалит, откатив сделанные ее изменения в системе. Разница между Webroot и Twister в том, что первый предпочитает пару десятков минут понаблюдать за программой, прежде чем окрестить ее вредоносной, при этом имея неплохой облачный детект (обнаруживает вирусы до их запуска, часто на основании данных от других пользователей, что эта программа проявляла вредоносную активность), а вот второй в силу маленького количества пользователей и недоработанности облачных технологий такой развитой крадудсорсинговой базы не имеет, но вредоносное ПО предпочитает прибивать в самом начале его работы, даже, бывает, не успев его проверить в облаке. Оба продукта в момент озарения откатывают зафиксированные ими со стороны вируса изменения в системе.

HIPS, host-based intrusion prevention system, система предотвращения вторжений на узел

Система, следящая за всеми изменениями в системе и способная предотвращать вредоносные. Как и фаервол, имеет настраиваемые правила, режимы работы от автомата до ручного, белые списки известных безопасных программ.

Производительность и быстродействие

При выборе антивируса также обратите внимание на его ресурсоемкость - количество потребляемых им ресурсов. Не секрет, что на слабых системах (2 ГБ ОЗУ, процессор 1.6 ГГц, приблизительно, и ниже) антивирус является главным потребителем ресурсов и, как следствие, сильно замедляет работу системы.

Чем бОльшая часть антивируса перенесена в облако, тем меньше ресурсов ему требуется, тем быстрее он работает, но тем и более хороший интернет нужен для его нормальной работы. В части антивирусов, например, Антивирусе Касперского, облако используется лишь как вспомогательный инструмент в дополнение к локальной сигнатурной, эвристической и проактивной защите. Но в других продуктах, например, Baidu, Qihoo 360 (в этих двух случаях речь идет об их собственных технологиях, а не об используемых сторонних движках) вся антивирусная защита перенесена в облако. Соответственно, при отсутствии интернета компьютер останется незащищенным.

Чтобы узнать параметры своего компьютера, зайдите в Пуск - Панель управления - Система, или в Пуск - правой кнопкой на "Компьютер" - Свойства. Минимальные системное требования указываются в описании каждого продукта.

Пробуем сами - виртуальные системы

Чтобы протестировать продукт (без учета соответствия количества системных ресурсов), можно установить его на виртуальную систему, например, поставить лицензионную демо версию Windows на виртуальную машину VirtualBox, что будет бесплатно.

Последний критерий - цена. Обратите внимание на бесплатные антивирусы или промо-акции. Комплексные решения класса Internet Security обычно платные, но можно использовать связку бесплатный антивирус + бесплатный фаервол + бесплатная проактивная защита в случае ее отсутствия в антивирусе. Каждую связку лучше предварительно проверить на совместимость на виртуальной машине.

Таким образом, при выборе антивируса нужно начинать с подбора необходимого функционала. При этом, если вы неопытный пользователь, не забывайте, что для вас чем проще антивирус, тем лучше. Идеальный вариант - это бесплатные или облачные решения. Что касается проактивных технологий, то в одних продуктах они работают на автомате, не требуя вмешательства пользователя, когда как другие продукты требуют от пользователя определенных знаний.

Ни одна антивирусная технология не обеспечивает 100% защиты. В чем-то силен один продукт, в чем-то другой. Обратите внимание на результаты многочисленных тестов. Однако помните, что это субъективная оценка.

Также готовы выслушать любые замечания и предложения по статье. Она будет дорабатываться.

Читайте также: