Защита от вирусов администратор

Обновлено: 26.04.2024

При этом традиционные политики безопасности требуют от нас, чтобы антивирус был запущен на каждой ВМ. Однако ни одно антивирусное решение не обеспечивает 100% защиту. А значит, его тоже можно отключить или не устанавливать вовсе?

Ландшафт: облачная и традиционная инфраструктура

С другой стороны, такая ВМ смотрит в интернет, достаточно кислотную и опасную среду. Рано или поздно блуждающие по нему вредоносы найдут какую-то необновленную библиотеку, незакрытую уязвимость и через эту машину проникнут на другие ВМ, во внутрь корпоративной инфраструктуры. И далеко не во всех случаях движок потеряет свою рабочую функциональность — мы можем просто не заметить его выход из нормального рабочего состояния.

Нужен ли контроль виртуальной машины?

Виртуальные машины подвержены практически полному спектру угроз, от которых могли бы пострадать и традиционные решения. Однако, в отличие от старой парадигмы установки приложений на серверы, сегодня мы можем легко и быстро удалить зараженную ВМ и затем восстановить ее из бэкапа. Такой подход делает виртуальные машины практически неуязвимыми в глазах ряда специалистов.

Давайте разберемся, можно ли полагаться на эту концепцию, — и для этого рассмотрим ряд сценариев.

Вирусы не запустятся в виртуальной среде

Любой современный зловред действительно будет проверять, в какой среде он оказался — на виртуальной машине или реальной железке.

Существует множество способов обнаружения виртуальных машин:

- VMware and Hyper-V VMs have a (default) MAC address starting with 00-05-69, 00-0c-29, 00-1c-14 or 00-15-5D

- Записи реестра содержат “VMware” or “esx”

- Communications bus with embedded “secret” such as “VMXh”

- Hyper-V: CPUID leaves 0x40000000 — 0x40000006

- VMware BIOS серийный номер начинается на “VMware-” или “VMW

- Memory locations of data structures в IDT и ACPI таблицах

- Benchmarking: discontinuities between ICMP and TCP timestamps, IP ID header values

- Вспомогательные инструменты: Red Pill, ScoopyNG, VMDetect, virt-what, metasploit/check-vm

Уже давно можно смело говорить об интеллектуальных функциях вирусов. Например, в 2013 году аналитиками Лаборатории Касперского был обнаружен вредонос, который анализировал среду и самостоятельно решал, что запускать — майнер или шифровальщик.

Безусловно, виртуальную машину можно просто развернуть из бэкапа или шаблона — у хорошего администратора всегда есть целые каталоги готовых образов. Однако неграмотная работа с золотыми образами способна подвергнуть опасности всю ИТ-инфраструктуру. Например, если при поднятии ВМ по шаблону задается стандартный логин и пароль, его компрометация (не важно, по какой причине — простой перебор, вредоносный код или утечка) — это угроза всей инфраструктуре. После компрометации одной ВМ почти гарантирована компрометация всех машин в сети, созданных из этого образа. Кстати, это касается и машин, и модных сейчас контейнеров.

Вопрос безопасности золотых образов относится не только к паролям по умолчанию, но и к обновленности используемых библиотек и приложений. Нередки случаи, когда из каталога (или даже из бэкапа) поднимается машина с устаревшими библиотеками и модулями. Ведь на тот момент, когда образ создавался, администратор мог и не знать о каких-то угрозах, а необходимых обновлений просто не существовало. Но при запуске такой ВМ сегодня старая необновленная библиотека с уязвимостями может стать серьезной проблемой.

Важно не забывать обновлять и актуализировать используемые шаблоны, причем делать это заранее. Обновление ВМ в рабочей среде не дает гарантии, что какой-то вирус еще не успел скомпрометировать машину. Устанавливайте обновления своевременно — просто восстановления из бэкапа в большинстве случаев недостаточно.

Не могу обойти вниманием популярные сегодня виртуальные десктопы и VDI. Обычно такой рабочий стол создается автоматически из заранее сконфигурированного шаблона. Как правило, администратор закладывает стандартный пароль для встроенной учетной записи, и все это раскатывается на рабочие места сотрудников. Неприятности в таком золотом образе ведут к поражению целого парка запущенных виртуальных рабочих столов, что автоматически приводит к эпидемии во всей корпоративной среде.

К тому же, пользуясь такой практикой, администраторы не всегда помнят, что также необходимо предотвратить последствия произошедшего, даже если зараженная ВМ была удалена: например, поменять пароли, которые мог угнать вирус, или заблокировать учетную запись.

Одна зараженная ВМ — это не страшно

Пользователи облаков часто надеются, что изолирование процессов сможет защитить их инфраструктуру: например, есть миф, что вредонос не сможет мигрировать с одной виртуальной машины на соседнюю из-за изоляции процессов, памяти и прочего. И этим стереотипом нередко пользуются злоумышленники.

- Escape to Host

- Escape to VM

- Escape to vNet

- Cloudburst: эксплойт с повреждением памяти, который позволяет гостевой виртуальной машине выполнять вредоносный код на базовом хосте SubVirt, BluePill

- VMcat, VMChat, VM Drag-n-Sploit

- VENOM (CVE-2015-3456): уязвимость в коде виртуального дисковода гибких дисков позволяет злоумышленнику убежать от гостевой виртуальной машины и потенциально получить доступ к хосту с выполнение кода

- SNAFU (XSA-135): выход через ошибки в эмулируемом сетевом адаптере pcnet QEMU.

- ПО: функции, установленные для облегчения работы между виртуальной машиной и хостом, такие как буфер обмена и общий доступ к файлам.

- HW: скрытые и боковые каналы благодаря архитектуре процессора. Например. использование скрытых каналов кэш-памяти L2 для кражи небольшого количества данных с совместно установленной виртуальной машины.

Было бы прекрасно, если бы это было правдой.

На демонстрации в режиме реального времени, показанная еще на BlackHat 2017 в Азии, была продемонстрирована атака на облако, включая интерактивные сеансы SSH и потоковое видео между двумя виртуальными машинами.

Исследователи создали высокопроизводительный скрытый канал, который может поддерживать скорость передачи более 45 Кбит/с на Amazon EC2, и даже зашифровали его: этот метод устанавливает сеть TCP внутри кеша и передает данные с использованием SSH.

Помимо самих ВМ, есть ряд уязвимостей у самой среды виртуализации:

- VMM имеет большую и сложную кодовую базу и, таким образом, обладает потенциально широкой поверхностью атаки.

- Между 2012-2018 было обнаружено ~170 уязвимостей высокой степени опасности* (CVSS score >7) в Xen (74), KVM (47), VMware ESXi (33), Hyper-V (46) и XenServer (26).

- Наиболее распространенным источником триггера для атак является Пользовательское пространство гостевой VM, но существуют и другие типы, такие как атаки канала управления (например, API VMM).

Идеальный антивирус: волки целы, овцы сыты

Иными словами, для защиты наших ВМ в облаке нам необходимо специализированное решение, которое:

- оптимизировано для работы в виртуальных средах;

- защищает от наиболее актуальных облачных угроз;

- эффективно расходует ресурсы внутри среды виртуализации и не мешает ее работе;

- может кастомизироваться под разные политики;

- учитывает сетевое окружение.

Пару лет назад мы уже описывали наши подходы к выбору антивирусного сервиса для облачных сред. Не будем повторяться и рекомендуем обратиться к этой статье.

Сегодня, как и тогда, при всем богатстве выбора антивирусных решений на нашем рынке есть два вендора, которые имеют в своей линейке специализированные решения для виртуальных сред — TrendMicro и Лаборатория Касперского. Мы как провайдер выбрали решение от Лаборатории Касперского. Причины этого выбора описаны в статье по ссылке выше. Мы понимаем, что кто-то может быть не согласен с нашим мнением — в этом случае рекомендуем рассмотреть альтернативный вариант.

Наш опыт использования антивируса

Сейчас у Лаборатории Касперского есть два специализированных решения — безагентский антивирус и решение на базе легкого агента. Эти решения отличаются по функциональности и принципу работы.

Безагентское решение предназначено только для VMware — у VMware есть специализированный API, который он предоставляет сторонним вендорам. Через этот API в ВМ, где стоит драйвер-перехватчик, передаются файлы для анализа, а программа сама решает, какие из них блокировать. Это решение не требует установки внутрь ВМ какого-либо специфичного софта, что снимает вопрос инсталляции и долгих тестирований на совместимость. Однако такой подход влияет на работу самого антивирусного решения, потому что у него просто связаны руки. Безагентский антивирус может получать данные, анализировать и отдавать вердикт, но не имеет возможности проводить исследования внутри ВМ и применять современные логики. Очевидно, ограниченность функционала сильно перевешивает его плюсы, поэтому он нам не подходит.

В наших облаках мы используем решение для виртуальных сред на базе легкого агента. В этом случае внутрь каждой ВМ устанавливается легкий агент, а вычислительные операции выносятся на специальную машину, которая содержит антивирусный движок. Такая ВМ называется SVM. Легкие агенты внутри ВМ на Linux или Windows служат транспортом, позволяя перехватить файловую операцию, запрос пользователя на доступ к сети или подключаемые им устройства — например, флэш-накопитель — а затем передать эту информацию для анализа на выделенную ВМ.

Объекты анализируются всего на одной ВМ (SVM). Это экономит ресурсы каждой машины, в том числе на проверку золотых образов или других идентичных файлов. Единожды проверив такой золотой образ или файл в рамках всего гипервизора или кластера, повторно тратить ресурсы на эту операцию решение уже не будет, а сразу даст вердикт. Это увеличивает скорость и одновременно с этим сокращает потребление ресурсов. При этом уровень защиты только растет.

Решение работает на базе нескольких компонентов.

Общий и локальный кэш

Общий кэш хранится на SVM. Буквально это таблица с хэшами файлов и их вердиктами. Каждая запись общего кэша представляет уникальный файл. Легкие агенты также используют локальный кэш, который хранится в оперативной памяти VM и содержит записи для каждого отдельного файла. Сочетание этих методов значительно улучшает и оптимизирует тяжелую задачу сканирования файлов.

Сервис, построенный на базе решения от Лаборатории Касперского с легким агентом, позволяет каждому нашему клиенту иметь свои собственные настройки, политики, выделенный карантин и управлять набором ВМ с расставленными легкими агентами выбранным для них способом. Клиент может кастомизировать такие параметры, как глубина сканирования файлов, расположение карантина и прочее.

Благодаря своей функциональности решение:

Не антивирусом единым

Если у вас некорректные настройки и вы сам себе злобный Буратино, антивирус большой пользы не принесет. Поэтому надо помнить, что кроме него существует и ряд best practices, которым мы советуем неукоснительно следовать.

Изоляция от других ВМ

Мы знаем, что интернет — это небезопасная среда, в которую мы погружаем наши ВМ. Стоит сразу предположить, что внутренняя сеть, в которой мы запускаем машины, также небезопасна.

Иными словами, если мы организуем те или иные сетевые связности между нашими ВМ, открываем порты или интерфейсы, надо реально оценивать, насколько это вообще необходимо. В любом случае, откройте только нужные порты и интерфейсы, все остальное лучше закрыть. Так вы минимизируете риск перемещения зловредов внутри виртуальной среды и возникновения эпидемии. При тщательной изоляции ресурсов поражение какой-то одной ВМ не будет источником неприятностей для других.

Бэкап никто не отменял

Регулярное резервное копирование ваших ВМ жизненно необходимо. Это позволит восстановиться не только в случае вирусной эпидемии, но и при обычных технических сбоях. Но стоит помнить, что поднимая машину из бэкапа, нужно проверить актуальность настроек, применяемых политик и наличие последних обновлений.

И напоследок небольшой чек-лист. Первые два пункта не актуальны для клиентов облака, но мы как провайдер всегда их выполняем, поэтому не можем обойти вниманием. Заказчикам рекомендуем начать сразу с третьего.

Защита от незаконного изменения доступна для устройств под управлением одной из следующих версий Windows:

- Windows 11

- Windows 11 Корпоративная несколько сеансов

- Windows 10

- Windows 10 Корпоративная (многосеансовый режим)

- Windows Server 2022

- Windows Server 2019

- Windows Server версии 1803 или более поздней

- Windows Server 2016

- Windows Server 2012 R2

Защита от незаконного изменения в Windows Server 2012 R2 доступна для устройств, подключенных с помощью современного пакета унифицированного решения. Дополнительные сведения см. в разделе Windows серверов к Microsoft Defender для конечной точки службе.

Обзор

Во время некоторых видов кибера атак злоумышленники пытаются отключить функции безопасности, такие как антивирусная защита, на ваших компьютерах. Злоумышленники хотели бы отключить функции безопасности, чтобы упростить доступ к данным, установить вредоносные программы или иным образом использовать данные, удостоверения и устройства. Защита от незаконного изменения помогает предотвратить такие события. При защите от незаконного изменения вредоносные приложения не могут выполнять такие действия, как:

- Отключение защиты от вирусов и угроз

- Отключение защиты в режиме реального времени

- Отключение мониторинга поведения

- Отключение антивирусной программы (например, IOfficeAntivirus (IOAV))

- Отключение облачной защиты

- Удаление обновлений аналитики безопасности

- Отключение автоматического реагирования на обнаруженные угрозы

Принципы действия

Защита от незаконного изменения по сути блокирует антивирусная программа в Microsoft Defender безопасные значения по умолчанию и предотвращает изменение параметров безопасности с помощью таких приложений и методов, как:

- Настройка параметров в редакторе реестра на Windows устройстве

- Изменение параметров с помощью командлетов PowerShell

- Изменение или удаление параметров безопасности с помощью групповая политика

Защита от незаконного изменения не препятствует просмотру параметров безопасности. Защита от незаконного изменения не влияет на регистрацию антивирусных приложений сторонних разработчиков в Безопасность Windows приложения. Если ваша организация использует Windows 10 Корпоративная E5, отдельные пользователи не могут изменить параметр защиты от незаконного изменения. В таких случаях защита от незаконного изменения управляется группой безопасности.

Что нужно сделать

Потенциальная зависимость от облачной защиты

В зависимости от метода или средства управления, используемого для защиты от незаконного изменения, может быть зависимость от облачной защиты, предоставляемой облаком, также называется облачной защитой или службой Расширенной защиты Майкрософт (MAPS).

В следующей таблице приведены сведения о методах, средствах и зависимостях.

Управление защитой от незаконного изменения в организации с помощью портала Microsoft 365 Defender

- В настоящее время возможность управления защитой от незаконного изменения на Microsoft 365 Defender портале включена по умолчанию для новых развертываний. Для существующих развертываний защита от незаконного изменения доступна на основе согласия. Чтобы принять участие, на портале Microsoft 365 Defender выберите > > Параметры advanced features >Tamper protection.

- При использовании портала Microsoft 365 Defender для управления защитой от незаконного изменения не нужно использовать Intune или метод подключения клиента.

- При управлении защитой от незаконного изменения на портале Microsoft 365 Defender этот параметр применяется на уровне клиента, влияя на все устройства под управлением Windows 10, Windows 10 Корпоративная нескольких сеансов, Windows 11, Windows 11 Корпоративная нескольких сеансов, Windows Server 2012 R2, Windows Server 2016, Windows Server 2019 или Windows Server 2022. Для точной настройки защиты от незаконного изменения (например, защиты от незаконного изменения для некоторых устройств, но отключенной для других) используйте Microsoft Endpoint Manager или Configuration Manager присоединением клиента.

- Если у вас гибридная среда, параметры защиты от незаконного изменения, настроенные в Intune имеют приоритет над параметрами, настроенными на Microsoft 365 Defender портале.

Требования для управления защитой от незаконного изменения на Microsoft 365 Defender портале

Вам должны быть назначены соответствующие разрешения, такие как глобальный администратор, администратор безопасности или операции безопасности.

На Windows устройствах должна быть запущена одна из следующих версий Windows:

- Windows 11

- Windows 11 Корпоративная несколько сеансов

- Windows 10

- Windows 10 Корпоративная (многосеансовый режим)

- Windows Server 2022

- Windows Server 2019

- Windows Server версии 1803 или более поздней

- Windows Server 2016

- Windows Server 2012 R2

Дополнительные сведения о выпусках см. в Windows 10 выпусков.

- Устройства должны быть подключены к Microsoft Defender для конечной точки.

- Устройства должны использовать версию платформы защиты 4.18.2010.7 от вредоносных программ (или более позную) 1.1.17600.5 и версию подсистемы защиты от вредоносных программ (или более позную). (Управление антивирусная программа в Microsoft Defender обновлениями и применение базовых показателей.) защиту.

Если защита от незаконного изменения включена на Microsoft 365 Defender портале, требуется облачная защита, чтобы можно было управлять включенным состоянием защиты от незаконного изменения.

Начиная с обновления за ноябрь 2021 г. ( 4.18.2111.5 версия платформы), если облачная защита для устройства не включена и защита от незаконного изменения включена на портале Microsoft 365 Defender, то облачная защита будет автоматически включена для этого устройства вместе с защитой от незаконного изменения.

Включение или отключение защиты от незаконного изменения на Microsoft 365 Defender портале

Выберите Параметры > конечных точек.

Перейдите к общим > расширенным функциям и включите защиту от незаконного изменения.

Управление защитой от незаконного изменения в организации с помощью Microsoft Endpoint Manager

Требования для управления защитой от незаконного изменения в Endpoint Manager

- Устройства должны быть подключены к Microsoft Defender для конечной точки.

- Вам должны быть назначены соответствующие разрешения, такие как глобальный администратор, администратор безопасности или операции безопасности.

- Ваша организация использует Microsoft Endpoint Manager для управления устройствами. (Microsoft Endpoint Manager (MEM) требуются лицензии; MEM входит в Microsoft 365 E3/E5, Enterprise Mobility + Security E3/E5, Microsoft 365 бизнес премиум, Microsoft 365 F1/F3, Microsoft 365 G3/G5, и соответствующие лицензии для образовательных учреждений.)

- Устройства Windows должны работать Windows 11 или Windows 10 1709, 1803, 1809 или более поздней версии. (Дополнительные сведения о выпусках см. в Windows 10 выпусков.)

- Необходимо использовать Windows безопасности с аналитикой безопасности, обновленной до версии 1.287.60.0 (или более поздней).

- Устройства должны использовать платформу защиты от вредоносных программ версии 4.18.1906.3 (или более поздней) 1.1.15500.X и версию модуля защиты от вредоносных программ (или более поз). (Управление антивирусная программа в Microsoft Defender обновлениями и применение базовых показателей.)

Включение или отключение защиты от незаконного изменения в Microsoft Endpoint Manager

В Microsoft Endpoint Manager центра администрирования перейдите к антивирусной программе endpoint security > , а затем выберите "+ Создать политику".

- В списке " Платформа" выберите Windows 10 и более поздних версий.

- В списке профилей выберите Безопасность Windows интерфейс.

Создайте профиль со следующим параметром:

- Включение защиты от незаконного изменения для предотвращения отключения Microsoft Defender: Включение

Назначьте профиль одной или нескольким группам.

Управление защитой от незаконного изменения в организации с помощью Configuration Manager версии 2006

Если вы используете версию 2006 Configuration Manager, вы можете управлять параметрами защиты от незаконного изменения в Windows 10, Windows 10 Корпоративная нескольких сеансах, Windows 11, Windows 11 Корпоративная нескольких сеансах, Windows Server 2012 R2, Windows Server 2016, Windows Server 2019 и Windows Server 2022 с помощью метода, называемого присоединением клиента. Подключение клиента позволяет синхронизировать локальные устройства Configuration Manager с центром администрирования Microsoft Endpoint Manager, а затем доставлять политики конфигурации безопасности конечных точек в локальные коллекции & устройствах.

Эту процедуру можно использовать для расширения защиты от незаконного изменения на устройствах под управлением Windows 10, Windows 10 Корпоративная с несколькими сеансами, Windows 11, Windows 11 Корпоративная с несколькими сеансами, Windows Server 2019 и Windows Server 2022. Обязательно ознакомьтесь с предварительными требованиями и другими сведениями в ресурсах, упомянутых в этой процедуре. Для Windows Server 2012 R2 под управлением современного унифицированного решения версии 2203 Configuration Manager требуется.

Настройка подключения клиента. Дополнительные сведения см. в начало работы. Создание и развертывание политик безопасности конечных точек из Центра администрирования.

В Microsoft Endpoint Manager центра администрирования перейдите к антивирусной программе endpoint security > , а затем выберите "+ Создать политику".

- В списке платформ выберите Windows 10 , Windows 11 и Windows Server (ConfigMgr).

- В списке профилей выберите Безопасность Windows (предварительная версия).

Разверните политику в коллекции устройств.

Нужна помощь с этим методом?

Ознакомьтесь со следующими ресурсами:

Управление защитой от незаконного изменения на отдельном устройстве

Блоки защиты от незаконного изменения пытаются антивирусная программа в Microsoft Defender параметров через реестр.

Чтобы защита от незаконного изменения не препятствовала работе сторонних продуктов безопасности или корпоративных скриптов установки, которые изменяют эти параметры, перейдите к Безопасность Windows и обновите аналитику безопасности до версии 1.287.60.0 или более поздней. (См . обновления аналитики безопасности.) После внесения этого обновления защита от незаконного изменения продолжает защищать параметры реестра, и журналы пытаются изменить их, не возвращая ошибок.

Если вы домашняя учетная запись пользователя или на вас не распространяются параметры, управляемые группой безопасности, вы можете использовать приложение Безопасность Windows для управления защитой от незаконного изменения. Для изменения параметров безопасности, таких как защита от незаконного изменения, на устройстве необходимо иметь соответствующие разрешения администратора.

Вот что вы видите в Безопасность Windows приложения:

Выберите параметры & защиты > от & вирусов.

Задайте для защиты от незаконного изменения значение "Вкл." или "Выкл.".

Вы используете Windows Server 2012 R2, 2016 или Windows версии 1709, 1803 или 1809?

Если вы используете Windows Server 2012 R2 с помощью современного унифицированного решения Windows Server 2016, Windows 10 версии 1709, 1803 или 1809, вы не увидите защиту от незаконного изменения в приложении Безопасность Windows. Вместо этого можно использовать PowerShell, чтобы определить, включена ли защита от незаконного изменения.

В Windows Server 2016 приложение Параметры не будет точно отражать состояние защиты в режиме реального времени при включении защиты от незаконного изменения.

Использование PowerShell для определения включения защиты от незаконного изменения и защиты в режиме реального времени

Откройте Windows PowerShell приложения.

В списке результатов найдите или IsTamperProtected RealTimeProtectionEnabled . (Значение true означает , что включена защита от незаконного изменения.)

Просмотр сведений о попытках незаконного изменения

Попытки незаконного изменения обычно указывают на более крупные кибератаки. Злоумышленники пытаются изменить параметры безопасности для сохранения и сохранения. Если вы входите в группу безопасности вашей организации, вы можете просмотреть сведения о таких попытках, а затем принять соответствующие меры для устранения угроз.

Используя обнаружение и нейтрализация атак на конечные точки и расширенные возможности охоты в Microsoft Defender для конечной точки, ваша группа по обеспечению безопасности может исследовать и устранить такие попытки.

Ознакомьтесь с рекомендациями по безопасности

Защита от незаконного изменения интегрируется с & управления уязвимостями . Рекомендации по безопасности включают включение защиты от незаконного изменения. Например, вы можете искать незаконное изменение. В результатах можно выбрать "Включить защиту от незаконного изменения ", чтобы узнать больше и включить ее.

Дополнительные сведения об управлении & угроз см. в разделе "Аналитика панели мониторинга" контроль угроз и уязвимостей.

Вопросы и ответы

В каких версиях Windows можно настроить защиту от незаконного изменения?

- Windows 11

- Windows 11 Корпоративная несколько сеансов

- Windows 10 OS 1709, 1803, 1809 или более поздней версии вместе с Microsoft Defender для конечной точки.

- Windows 10 Корпоративная (многосеансовый режим)

Если вы используете Configuration Manager версии 2006 с подключением клиента, защиту от незаконного изменения можно распространить на Windows Server 2012 R2, Windows Server 2016, Windows Server 2019 и Windows Server 2022. См . раздел "Присоединение клиента: создание и развертывание политики защиты конечных точек от антивирусной программы" в Центре администрирования (предварительная версия).

Повлияет ли защита от незаконного изменения на регистрацию антивирусной программы сторонних поставщиков в Безопасность Windows приложения?

Нет. Антивирусные предложения сторонних поставщиков по-прежнему будут регистрироваться в Безопасность Windows приложения.

Что произойдет, антивирусная программа в Microsoft Defender не активен на устройстве?

Устройства, подключенные к Microsoft Defender для конечной точки, антивирусная программа в Microsoft Defender в пассивном режиме. В таких случаях защита от незаконного изменения будет по-прежнему защищать службу и ее функции.

Разделы справки включить или отключить защиту от незаконного изменения?

Если вы используете Microsoft Defender для конечной точки организации, вы можете управлять защитой от незаконного изменения в Intune аналогично управлению другими функциями защиты конечных точек. См. следующие разделы этой статьи:

Как настройка защиты от незаконного изменения в Intune влияет на управление антивирусная программа в Microsoft Defender с помощью групповая политика?

Групповая политика не применяется к защите от незаконного изменения. Изменения, внесенные антивирусная программа в Microsoft Defender параметры, игнорируются, если включена защита от незаконного изменения.

Если мы используем Microsoft Intune для настройки защиты от незаконного изменения, применяется ли она только ко всей организации?

Вы можете гибко настраивать защиту от незаконного изменения с помощью Intune. Вы можете нацелить на всю организацию или выбрать определенные устройства и группы пользователей.

Можно ли настроить защиту от незаконного изменения с помощью Microsoft Endpoint Configuration Manager?

Если вы используете подключение клиента, вы можете использовать Microsoft Endpoint Configuration Manager. Ознакомьтесь со следующими ресурсами:

У меня есть Windows E3. Можно ли использовать настройку защиты от незаконного изменения в Intune?

В настоящее время настройка защиты от незаконного Intune доступна только для клиентов, Microsoft Defender для конечной точки.

Что произойдет, если попытаться изменить Microsoft Defender для конечной точки в Intune, Microsoft Endpoint Configuration Manager и Windows инструментарии управления, если на устройстве включена защита от незаконного изменения?

Вы не сможете изменить функции, защищенные защитой от незаконного изменения. такие запросы на изменение игнорируются.

Я корпоративный клиент. Могут ли локальные администраторы изменять защиту от незаконного изменения на своих устройствах?

Нет. Локальные администраторы не могут изменять параметры защиты от незаконного изменения.

Что произойдет, если устройство подключено к Microsoft Defender для конечной точки и переходит в отключенное состояние?

Если устройство отключено от Microsoft Defender для конечной точки, защита от незаконного изменения включена, что является состоянием по умолчанию для неуправляемых устройств.

Если состояние защиты от незаконного изменения изменяется, отображаются ли оповещения на Microsoft 365 Defender портале?

Да. Оповещение отображается в разделе https://security.microsoft.com "Оповещения".

Ваша группа по обеспечению безопасности также может использовать запросы охоты, как показано в следующем примере:

AlertInfo|where Title == "Tamper Protection bypass"

Сведения о антивирусной программе для других платформ см. в следующих статьях:

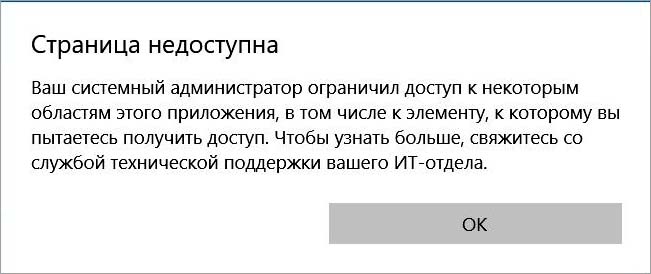

По каким причинам доступ ограничивается администратором?

Ошибка связана с недостаточными разрешениями, которые могут быть ограничены по нескольким причинам:

- Активации препятствуют сторонний антивирус или оставшиеся файлы и разделы в реестре после его удаления. Кроме того, ошибка может возникнуть, когда некоторые файлы встроенного компонента защиты повреждены или отсутствуют, например, заблокированы или отправлены на карантин сторонним антивирусным ПО.

- Встроенная антивирусная программа отключена в групповой политике.

Перед применением решений войдите в систему как администратор, поскольку при использовании другой учетной записи у вас не будет разрешений для его активации, что приведет к ошибке.

Удаление антивируса

В первую очередь попробуйте удалить антивирус стороннего разработчика. Он может препятствовать включению Защитника Windows, или же посчитал некоторые его компоненты потенциально опасными и отправил на карантин.

Поэтому полностью удалите антивирусное ПО с помощью обычного деинсталлятора или приложения Revo Uninstaller, которое позволяет очистить все оставшиеся файлы и записи в реестре.

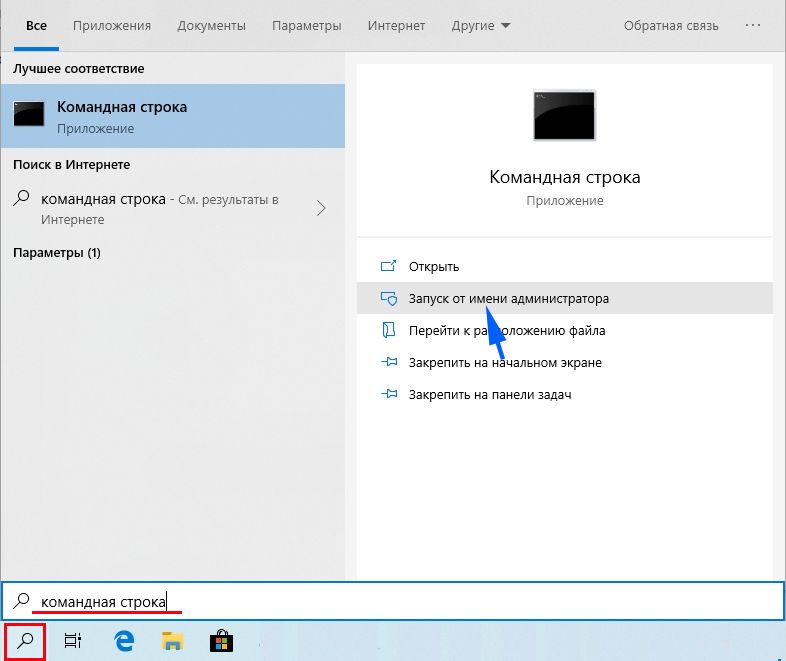

Использование скрытой учетной записи администратора

При установке Windows на компьютере автоматически создается скрытая учетная запись администратора, с помощью которой можно решить много проблем. Для ее активации, выполните указанные шаги.

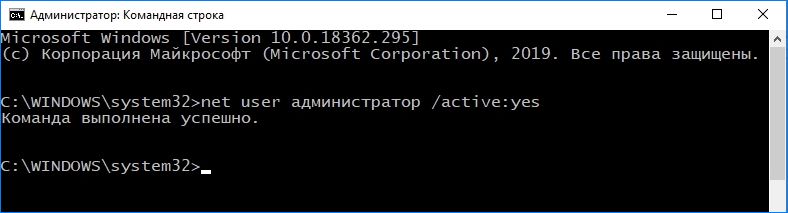

Перейдите в командную строку с администраторскими правами с помощью системного поиска.

В консоли выполните команду:

net user администратор /active:yes

Эта команда активирует скрытую учетную запись, в результате на экране блокировки отобразится ее значок.

Затем разверните меню Пуск, щелкните на значок пользователя и выйдите из текущего сеанса. С экрана входа в систему войдите под скрытой учетной записью.

Но прежде откройте командную строку и отключите скрытую запись командой:

net user администратор /active:no

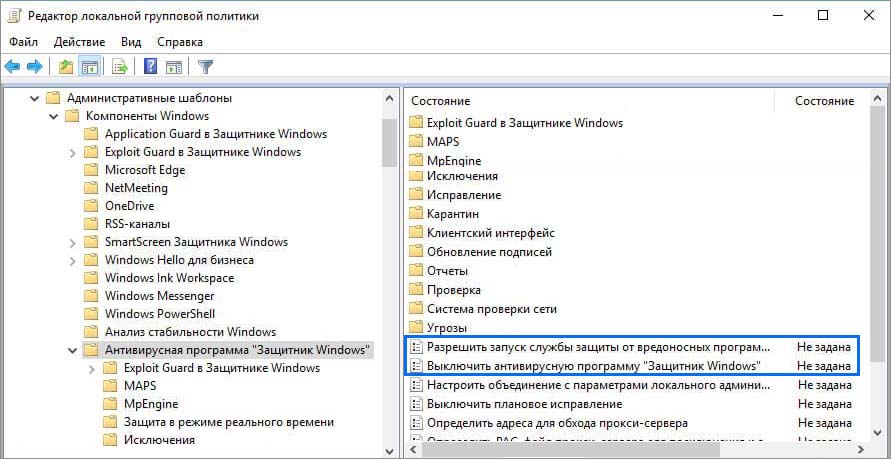

Редактирование групповой политики

Откройте Редактор локальной групповой политики командой gpedit.msc из окна Win + R.

В разделе Конфигурация компьютера перейдите в следующую локацию:

Административные шаблоны – Компоненты Windows – Защитник Windows .

Проверьте, ограничен ли доступ системным администратором при включении встроенного пакета безопасности.

И хотя встроенного решения для защиты достаточно для большинства пользователей, бывают ситуации, в которых вы можете не захотеть пользоваться этой программой. К примеру, если вы настраиваете устройство, которое не будет выходить в сеть; если вам необходимо выполнить задачу, блокируемую этой программой; если вам нужно уложиться в требования политики безопасности вашей организации.

Как отключить Защитник Windows через настройки безопасности Windows

После этого антивирус отключит защиту компьютера в реальном времени, что позволит вам устанавливать приложения или выполнять определённую задачу, которая была недоступна вам из-за того, что антивирус блокировал необходимое действие.

Чтобы снова включить защиту в реальном времени, перезапустите компьютер или заново пройдите все этапы настроек, но на последнем шаге включите переключатель.

Это решение не является постоянным, но лучше всего подходит для отключения антивируса Windows 10 для выполнения определённой задачи.

Как отключить Защитник Windows через групповые политики

В версиях Windows 10 Pro и Enterprise вам доступен редактор локальных групповых политик, где можно навсегда отключить Защитника следующим образом:

Как отключить Защитник Windows через реестр

Если у вас нет доступа к редактору политик, или у вас установлена Windows 10 Home, вы можете отредактировать реестр Windows, отключив тем самым Защитника.

Напоминаю, что редактировать реестр рискованно, и ошибки в этом деле могут нанести непоправимый ущерб текущей установленной копии Windows. Лучше сделать резервную копию системы перед тем, как начинать редактирование.

Совет: этот путь можно скопировать и вставить в адресную строку редактора реестра.

Нажмите ОК, и перезапустите компьютер.

После этого Защитник Windows уже не будет защищать вашу систему. Если вы захотите отменить эти изменения, повторите все шаги, но в конце удалите этот ключ или назначьте ему значение 0.

Рекомендации

Несмотря на наличие нескольких методов отключения Защитника Windows, мы не рекомендуем использовать компьютер вообще без антивирусных программ. Однако вы можете столкнуться с ситуациями, в которых отключение этой функции будет лучшим вариантом. А если вы устанавливаете стороннюю программу-антивирус, вам не нужно отключать Защитника вручную, поскольку во время установки он отключится автоматически.

Читайте также: