Что за вирус рассылает исходный трафик

Обновлено: 25.04.2024

Статья расскажет о способах разбора и детектирования вредоносного сетевого взаимодействия в сети. Информация предоставляется для ознакомления. Здесь будут рассмотрены основные инструменты для анализа сетевого трафика и рассмотрены источники примеров для практики.

Анализ сетевого взаимодействия

Что в большинстве случаев генерирует в сети вредоносное программное обеспечение:

отчет о инфицировании системы;

собранные в системе учетные данные;

принимаемые команды от управляющего сервера;

загружаемые модули обновления вредоноса;

сетевой трафик, который используется для атак DDoS

Для обнаружения вредоносного сетевого взаимодействия нужно:

Иметь возможность записывать фрагменты сетевого взаимодействия;

Знать основные шаблоны передачи зловредами данных по сети и способы сокрытия информации в сетевом взаимодействии.

Первый пункт решить достаточно просто с помощью снифферов типа WireShark или tcpdump . Второй пункт решается для начинающих аналитиков только большим количеством проанализированных фрагментов трафиков. Где найти такие фрагменты?

Готовые наборы вредоносного сетевого взаимодействия можно найти просто загуглив "malicious pcap". Неплохая подборка есть вот здесь. На первых порах лучше использовать этот трафик для понимания, как именно зловредное программное обеспечение может передавать информацию по сети. На ресурсе можно также обнаружить раздел с записанными сетевыми взаимодействиями, которые были созданы для того, чтобы научиться исследовать трафик. Попробуем проанализировать записанный трафик вредоносного программного обеспечения.

ВНИМАНИЕ: Никакие файлы и команды, найденные в записанном сетевом взаимодействии, нельзя запускать на вашей рабочей машине — анализировать эти данные нужно в виртуальной машине.

Выбранный файл сетевого взаимодействия представляет собой сетевую активность вредоносного программного обеспечения Trickbot. Так как мы не знаем, как построена сеть, где было записано сетевое взаимодействие, то выясним, какие машины вообще взаимодействуют в сети:

Всего 24 машины, достаточно много, попробуем выяснить, какие там используются протоколы:

По списку можно увидеть, что в сети используется операционная система Windows, работающая в инфраструктуре под управлением Windows AD. Поищем вредоносные сетевые взаимодействия. Обычно изучение начинается с просмотра количества информации, которая передается в рамках взаимодействия сетевых машин:

Интересным выглядит взаимодействие с ip адресом, который начинается с 149.28. Создадим фильтр:

В итоге видим такую картину:

Похоже, что на машине был открыт документ, который подгружает файл шаблона для документа MS Office. Далее находится обфусцированный скрипт на VBA:

Очевидно, что в записанное взаимодействие попал этап инфицирования ОС вредоносным программным обеспечением. Если взглянуть на вот такой фильтр:

Обнаруживаем, что сетевое взаимодействие зловреда также зашифровано. Что же делать? Ключей шифрования нет, прочесть информацию внутри пакетов не получится.

Анализ сетевого взаимодействия: сегодня и в будущем

Любые навыки анализа сетевого взаимодействия разбиваются об использование шифрования трафика. Современным стандартом шифрования в сети на прикладном уровне модели OSI является использование HTTP over TLS. Зачастую это "Game Over" любого анализа, если недоступны ключи шифрования. Как же поступить в этом случае?

Этим вопросом задаются достаточно давно. Были найдены общие подходы, которые в совокупности с контекстом сетевого взаимодействия (программное обеспечение хоста, роли машин в локальной сети) могут позволить обнаружить вредоносное сетевое взаимодействие даже без его расшифрования.

Любопытный проект можно найти здесь. Проект использует в качестве инструмента для анализа зашифрованных трафиков нейронные сети. Именно они могут позволить классифицировать преобразованные взаимодействия.

Классификация осуществляется на базе следующих данных:

длины передаваемых данных

временных таймаутов между отправкой данных

Заключение

Если вы проведете поиск в Google по (бессмысленной на первый взгляд) комбинации "a0b4df006e02184c60dbf503e71c87ad" или "a995d2cc661fa72452472e9554b5520c", то на первых же страницах наткнетесь на оживленное обсуждение вирусных проблем на сайтах. Эта беда (сайтовый вирус, идентифицируемый в Интернете по этим комбинациям) довольно активно обсуждается в западном секторе сети вот уже около полугода. Универсального решения я пока в этих обсуждениях не нашел.

Сам столкнулся с этой проблемой в начале лета, и с тех пор возвращаюсь к ней достаточно регулярно.

И вот, вчера, подвергнувшись очередному "нашествию", задался вопросом: почему в Рунете (то есть именно в русскоязычной части сети) нет информации об этой проблеме? Потому что нет пострадавших (кроме меня, несчастного)? Или потому что об этом просто никто не знает? А может быть потому, что проблема эта в Рунете давно решена и не представляется серьезной (но я просто по своей беспросветности этого не знаю)?

Как бы там ни было, если кто-то сталкивался с чем-то подобным на своем сайте, было бы интересно обсудить.

Данная разновидность вируса ворует поисковый трафик. Внутренние симптомы: регулярное появление на сайте директории с редиректом поискового трафика на чужие ресурсы. Физическое удаление этой папки не помогает, - папка возрождается как феникс достаточно регулярно. Вирус модифицирует многие htaccess-файлы и почти все css и js файлы. Внешние симптомы: переход на сайт по результатам поискового запроса приводит к переходу на чужой ресурс.

Кто-нибудь сталкивался?

На правах рекламы

и снова в отпуске ))

Константин, как папка называется? которая появляется и где.

Денис, эта папка у разных пользователей может называться по-разному. В моем случае она называется "atacaju" и появляется она в директории старого "дятла" WP2 (это мой недосмотр: скрипт давно проапгрейдился и переехал в другую папку, но старую я просто забыл удалить. вот в ней он и поселился, видимо найдя какие-то "бреши"). Причем прикольно, что удаление всей ветки (исходной директории) теперь результата не дает. Она вся целиком возрождается (разумеется, только в вирусной своей части, но зато от корневого каталога).

Другие пользователи называют другие папки. Так что дело скорее всего не в названии. Кроме того, я заметил, что редиректы тоже могут быть разными от случая к случаю: иногда ЭТО редиректится на конкретный вирус, а иногда просто на чужой внешне "чистый" ресурс.

Общим признаком этого "зловреда" является изменение htacess файлов, java-скриптов и css-файлов. К последним после нескольких сотен пробелов (чтобы в глаза не бросалось) добавляется закодированный вирусный код.

Чуточку подробнее я описал это в блоге сегодня.

Неужели и обращение к хостеру не дает никаких результатов в борьбе с этой напастью.

Неужели и обращение к хостеру не дает никаких результатов в борьбе с этой напастью.

Последний ответ хостера меня даже немного развеселил. Цитирую (усиления - мои):

"В данный момент ваш сайта работает исправно. Для предотвращения такой ситуации вам необходимо сменить пароль.

Пользователь сам несёт ответственность за свой контент, так он является владельцем этого контента, и поэтому пользователь должен самостоятельно удалить нежелательный код из своего сайта. И для того чтобы эта ситуация не повторялась в будущем, вам необходимо. "

В общем-то, у меня нет претензий к хостеру. Я их понимаю. Они, по большому счету, и не должны вмешиваться в содержание моего сайта. Кто-то ведь и умышленно может держать на сайте редиректы.

Хотя, если пользователь жалуется. то могли бы, конечно и помочь.

Ну а советы, которые они дают в подобны ситуациях, достаточно банальны (снова цитирую):

". вам необходимо:

- проверить все компьютеры, через которые вы заходили на хостинг, на наличие вирусов.

- включить архивирование логов в панели управления.

- сменить пароли.

- если ваш сайт на php, то вам необходимо обновить движок сайта.

- и в будущем пароли не хранить на компьютере."

Пароль от этого сайта никогда не хранился на компьютере. Поэтому этот вариант практически отпадает. Тем более, что пароль меняется с тех пор регулярно. Вероятность того, что на моем компе вот уже два месяца сидит какой-нибудь троян-кейлогер. Ну. всякое бывает, но, честно говоря, маловероятно. Ставить сниффер на мой сайт никто не станет - игра не стоит свеч.

Так что, по всей вероятности это какая-то инъекция. Вопрос только в том - почему нет других пострадавших и почему она иногда возвращается: потому что я что-то "недочистил" с первого раза, или потому что какие-то скрипты содержат бреши, используемые время от времени вирусными ботами.

Разберемся, конечно, в итоге. Но просто интересно, как дела у остальных. Может быть кто-то тоже уже давно страдает от этой напасти, но просто не знает об этом В этом, собственно, и была основная цель данной темы: призвать сайтовладельцев проверить свои htaacess-ы в голове сайта.

Доброго времени суток, столкнулся с проблемой утечки интернет трафика, все случилось после того, как я установил на компьютер Windows 8 (возможно вирус был в образе диска, либо в лекарстве). Жесткий диск разбит у меня на 2 части, после полного форматирование диска с системой и с последующей установкой Windows 7 на него, все работало вполне нормально, до того момента, пока я не начел устанавливать программы (предполагаю, что вирус заразил все exe файлы). Сканировал систему с помощью CureIt, но не каких вредоносных программ обнаружено не было. За трафиком следил с помощью TCPView, в краткий период времени он выявлял различные соединения, идущие от процесса svchost.exe (C:\Windows\System32\svchost.exe). Вот не которые ip адреса: 77.67.4.49, 77.67.4.57, 77.67.4.67, 77.67.29.160, 77.67.29.169, 77.140.80.99, 79.140.81.59, 79.140.81.89, 195.27.183.158, 195.27.183.175 (стабильного адреса нет). Автоматическое обновление Windows и программ отключено, удалены не нужные интернет службы. Трафик отправляется по 2кб, каждые 3-5 секунд, принимается чуть реже, это при обычном подключении к интернету, когда ничего не используется. Если же начать работать с интернетом, а после завершить все приложения, то скорость трафика может самопроизвольно увеличится.

Что порекомендуете сделать?

Прикрепленные файлы:

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

Вам необходимо кроме описания проблемы приложить к письму логи работы трёх программ - сканера Dr. Web (или CureIt!, если антивирус Dr. Web не установлен на Вашем ПК), Hijackthis и DrWeb SysInfo. Где найти эти программы и как сделать логи описано в Инструкции. Без логов помочь Вам не сможет даже самый квалифицированный специалист.

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

3. Если у Вас зашифрованы файлы,

Что НЕ нужно делать:

- лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

- переустанавливать операционную систему;

- менять расширение у зашифрованных файлов;

- очищать папки с временными файлами, а также историю браузера;

- использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из "Аптечки сисадмина" Dr. Web;

- использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

4. При возникновении проблем с интернетом, таких как "не открываются сайты", в браузерах появляются картинки с порно или рекламным содержанием там, где раньше ничего подобного не было, появляются надписи типа "Содержание сайта заблокировано" и пр. нестандартные уведомления необходимо выложить дополнительно к логам из п.1 лог команды ipconfig

В статье нет пошаговых инструкций по обеспечению сетевой безопасности. Надеюсь, пользователей материал заставит задуматься, а опытные сетевые администраторы дополнят информацию конкретикой.

Статья не содержит ссылок и ГМО.

Паразитный трафик

Трафик от программного обеспечения

Вирусная активность

Возникает за счёт заражения вашего компьютера вирусами. Это худший вариант из перечисленного, т.к. кроме создания паразитного трафика, злоумышленник может получить доступ к вашему компьютеру — со всеми вытекающими из этого последствиями.

Решение — установка антивирусов и регулярное обновление операционной системы и ПО. Причём, это относится не только к Windows-системам. Уязвимости обнаруживаются с завидной регулярностью во всех ОС, и проверку на руткиты никто не отменял. Существует специализированное ПО, которое отслеживает выявление уязвимостей и информирует о наличии обновлений для распространённого ПО. К примеру, для Windows-систем существует Secunia Personal Software Inspector. Для Linux-систем, если ПО устанавливалось из официальных репозиториев, те же задачи выполняют Менеджеры пакетов.

Несанкционированное использование подключения

И Google?

Откровенным сюрпризом для меня стали следующие логи (из логов исключены обращения по адресам Google менее 5МБ):

Время IP адрес Принято байт Передано байт

.

00:10 74.125.160.81 6,059,987 140,082

00:40 74.125.163.83 5,947,266 137,562

01:20 74.125.173.17 5,945,612 136,087

02:10 74.125.173.23 5,948,572 141,739

02:50 74.125.173.21 5,954,547 136,007

03:20 74.125.173.29 5,956,884 135,779

03:50 74.125.173.30 5,958,999 135,807

04:20 74.125.173.23 5,984,194 140,108

04:50 74.125.173.19 5,980,806 140,027

.

Т.е. каждые полчаса, в течение нескольких суток, с адресов Google при заблокированном компьютере проходит около 6МБ. Достаточно запустить Google Chrome. К сожалению, цели данного трафика мне выяснить пока не удалось.

Конечно, есть кардинальное решение — безлимитные тарифы. Но будь внимателен, %username%, следи за трафиком и проверь логи. Мало ли что…

Разумеется, за весь несанкционированный трафик на ваш IP-адрес — придётся платить. Могу заметить, что по требованию большинство провайдеров без проблем предоставляют подробную детализацию трафика. Есть случаи, когда интернет-провайдеры идут на встречу клиентам и корректируют трафик. Особенно, это касается юридических лиц.

Заранее спасибо за комментарии и вопросы.

UPD

Такая ситуация наблюдается, даже если открыта одна пустая вкладка. Google Chrome 6.0.472.63 (браузер радостно информирует, что это — последняя версия).

Случилось у нас в организации, страшное дело – сеть работала, работала и вдруг, вроде без особых на то причин, стала работать нестабильно. Выглядело всё это очень странно (впервые столкнулся с проблемой сабжа) – некоторые компьютеры в сети (их небольшое количество) перестали получать IP-адреса (в логах пишут, что не получен ответ от DHCP), причем с утра одни, с обеда другие – пользователи звонят, волнуются, а мы ничего понять не можем.

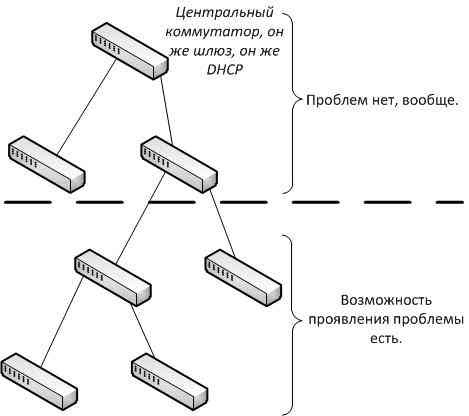

Если это аппаратный сбой, то должен он по всем канонам, в каком-то одном месте находится, или хотя бы более массово проявляться (как например, с кольцом в Ethernet), а тут какие-то редкие всплески (примерно 5 из 300), а в целом все работает. Более детальный анализ географии больных компьютеров, показал, что они находятся на коммутаторах 3 и более очереди, от шлюза (рисунок 1).

Рисунок 1. География проблемы.

Поиск и выявление

От гипотезы проблемы с железом, отказались не сразу – отключали нижестоящие коммутаторы, и вроде бы получали более-менее кратковременное улучшение, но проблема до конца не исчезала.

Естественно возникла версия, что это некий вирус на ПК – мешает им получать IP-адрес. Она была отвергнута после, того как адрес не получил сетевой принтер. Как оказалось зря (точнее почти зря).

Параллельно с этим пытались анализировать трафик, но из-за неопытности специалистов, анализировался только трафик DHCP.

Итак, первые несколько дней решения проблемы не принесли. Пришлось расширять поле зрение сниффера. И вот в этот момент причина проблемы была обнаружена – при анализе всего широковещательного трафика, обнаружилось, что более 80% запросов ищут, некий сервер – в смысле один и тот же.

Как. позже мы почерпнули из интернета, называется данная проблема широковещательный флуд.

Эх… если бы знать об этом раньше.

Дело осталось за малыми задушить эту службу на ПК пользователей.

Массовое удаление

По хорошему, нужно было эту задачу отдать вышеописанным системным администраторам, но ведь и самим интересно и вот, после 25-минутных поисков в интернет рожден скрипт в power-shell:

Переменная $computers получает список компьютеров из файла, скрипт последовательно обходит все ПК из этого списка, и отключает на них злополучную службу.

Далее проверяем широковещательный трафик сниффером, если кто-то остался – корректируем список, и выполняем скрипт повторно, и так делаем несколько итераций, до полного удаления зловредного трафика.

Естественно, после этого сеть заработала стабильно.

Выводы

Как говорится в одном, известном, преферансистском анекдоте: так за это же нужно канделябром по голове…

В общем, административные выводы, я здесь писать не буду, хотя в основном напрашиваются именно они.

С технической точки, зрения, есть несколько мероприятий для профилактики, этой беды:

1. Сегментировать сеть на несколько виртуальных сетей

2. Уменьшить с помощью первого пункта глубину сети

3. Установить более умные коммутаторы

Хотя это конечно мероприятия эти спорны: а надо ли, ведь придется тратить время и деньги, тем более что персонал теперь знаком с данной ситуацией и в последующем, сможет быстро ее победить, хотя как знать…

Читайте также: